Identificamos ataques de desfiguração de página no contexto da #OpIsrael, que é uma operação hacktivista contra alvos do estado de Israel em curso desde 2016.

Essa campanha hacktivista pode ser identificada pelas seguintes hashtags #OpIsrael, #OpIsrahell, #FuckIsrael, #FreePalestine e #AntiZionism desde o ano de 2016.

Entre os atacantes envolvidos na campanha incluem-se grupos/hackers da Filipinas, Indonésia, Mauritânia, Marrocos, Palestina, Tunísia, Turquia e, inclusive, do Brasil.

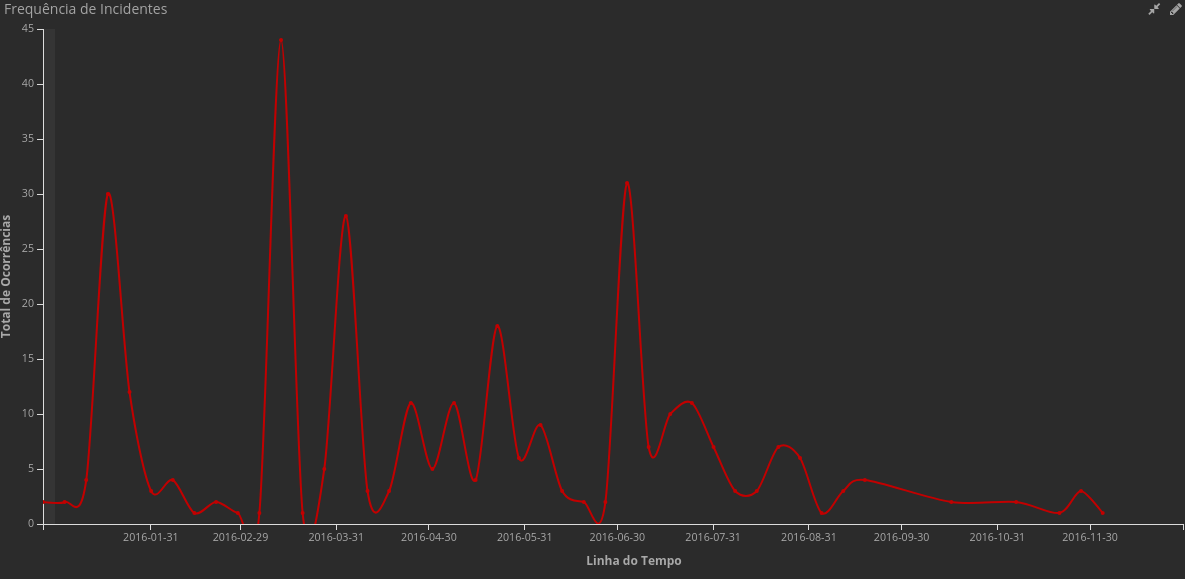

No ano de 2016 foram 319 ocorrências associadas à campanha. Sendo representado, a seguir, pelo gráfico de incidentes ao longo do ano:

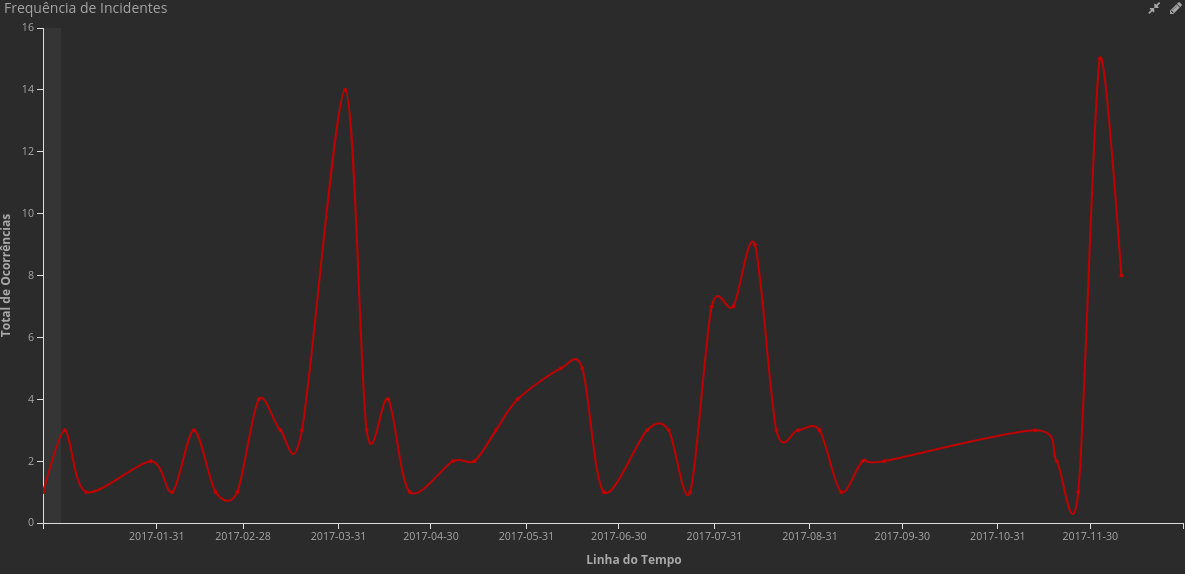

No ano de 2017 foram mais de 140 incidentes vinculados à campanha. Sendo representado pelo gráfico de ocorrências ao longo do ano a seguir:

Sem surpresa, a dimensão cibernética responde à inquietação vivenciada pela onda de protestos contra a mudança da embaixada dos Estados Unidos para Jerusalém. O alvo mais recente da operação #OpIsrael foi o Israel Plant Gene Bank | Agricultural Research Organization ARO – igb.agri.gov.il – entidade vinculada ao governo israelense.

Esse é uma forma de nos recordar que os problemas eventuais com segurança que existem no Brasil – associados a entidades públicas e privadas – não são restritos à realidade nacional. Mesmo países que são considerados dotados de elevada capacidade cibernética – como é Israel – também podem e são alvos de ataques hacktivistas.

Ser vítima de um ataque – desfiguração, vazamento, negação de serviço – não deve ser considerado exclusividade brasileira, especialmente quando há uma comunidade hacktivista dedicada (#OpIsrael) a atacar alvos por pertencerem a determinado país.

Em casos como a atual onda de protestos em Israel – que catalisa as operações hacktivistas – e no processo eleitoral brasileiro de 2018, a motivação e a capacidade técnica tornam os atacantes ameaças persistentes.

Assim, a percepção de que um ataque bem sucedido é necessariamente culpa do administrador do serviço parece equivocada. Se há atacantes em grande número, capazes tecnicamente, dedicados a encontrar falhas pontuais, certamente será uma questão de tempo até que alguma ataque de desfiguração, vazamento ou negação de serviço seja bem sucedido.