O coletivo R3bornBrazil continua irreverente e intenso em suas ações ofensivas. A vítima agora foi a Secretaria do Meio Ambiente Ceará e a ação incluiu uma desfiguração de página e a divulgação de mais de 500MB de arquivos extraídos no ataque. O grupo é formado por @detrew1337, …

Tag: Vulnerabilidade

O Chaos Computer Club (CCC) continua intenso em suas ações de intrusão. Dessa vez o grupo foi até o hemisfério norte no Brasil para comprometer a Polícia Militar do Amapá.

A sequência de ações foi publicada no perfil do grupo que inclui os seguintes integrantes: Prometheus, Bart, Karamuj0, XD33stroyer, KOTl, Steven.

As imagens que demonstram as intrusões são compartilhadas a

…O coletivo R3bornBrazil continua avassalador em suas ações ofensivas. O grupo é formado por @detrew1337, @y2k7z, @Indr4Security, @ch4zzin, …

O Chaos Computer Club (CCC) volta as atividades depois de bastante tempo inativos. Os alvos incluem FETAER-GO, AESMP | Associação Espírito-Santense do Ministério Público, Associação Catarinense dos Comissários da Infância e Juventude do Estado de SC – Acoij, o Conselho Regional de Educação Física do Rio Grande do Sul (CREFRS) e a Secretaria de Educação do Piauí (SEDUC PI).

A sequência de ações foi publicada no perfil do grupo que

…O coletivo R3bornBrazil estreia com um grande vazamento de dados promovido contra o Fundo Nacional de Desenvolvimento da Educação (FNDE). Formado por @detrew1337, @y2k7z, @Indr4Security, @ch4zzin,

…O grupo hacktivista brasileiro Surface Law continua com um ritmo avassalador na divulgação de vulnerabilidades! Dessa vez o coletivo (reportado por tyoF1U) divulgou imagens de intrusão a página do SBT (popular canal de televisão aberta brasileiro). O coletivo é formado por tyoF1U – ch4zzin – Legitzz – toxicz – Fourheads – Mystic – Pep1no.

O grupo apresentou imagens que indicam a presença de vulnerabilidades em

…O grupo hacktivista brasileiro Surface Law divulgou link para um arquivo de mais de 1GB de dados que teriam origem em um servidor FTP do SUS. O coletivo é formado por syslost, Pep1no, Ph0nk, 5u1d, tyoF1U, Detrew, ch4zzin, K0ld, Legitzz, toxicz, Fourheads, GhostBack.

O grupo indicou a origem dos dados e disponibilizou o pacote de arquivos para download no Anonfiles, um serviço de compartilhamento de arquivos. Não

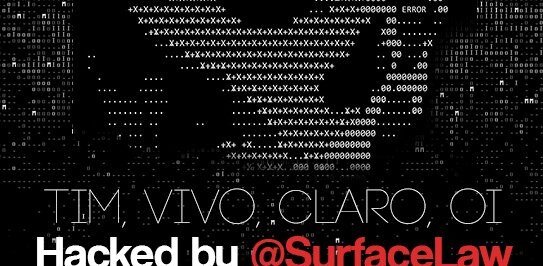

…Um novo grupo hacktivista brasileiro chamado Surface Law está realizando ações cibernéticas ofensivas contra operadoras de telefonia, prefeituras de grandes cidades e meios de comunicação. O coletivo é formado por syslost, Pep1no, Ph0nk, 5u1d, tyoF1U, Detrew, ch4zzin, K0ld, Legitzz, toxicz, Fourheads, GhostBack.

Dentre as ações do grupo estão o vazamento de 6TB de dados das maiores operadoras de telefonia brasileira: VIVO, TIM, CLARO, OI.

Outra vítima do grupo foi

…O novo coletivo psycIllusion realizou algumas desfigurações de página contra páginas do governo brasileiro, colombiano e equatoriano. O grupo tem motivação hacktivista e é formado por mdz, dock0d1 , x4n e sadmenes1996. As campanhas patrocinadas nessa ação incluem a #OpEcuador e #OpColombia.

O mensagem deixada na desfiguração foi a seguinte:

Vocês tem dinheiro pra tudo, mas não conseguem acabar com a fome?

As páginas desfiguradas são:

- extranet.saude.go.gov.br/portal/psy.html

- https://sdmemunicipio.saude.go.gov.br

- https://aplicaciones3.ecuadorencifras.gob.ec

- https://siete.turismo.gob.ec/establecimientos/psy.htm

- https://zesw.gov.zm

- https://elcofre.bogota.gov.co/elcofre/psy.html

O novo coletivo psycIllusion realizou duas desfigurações de página contra páginas da Polícia Militar do Espírito Santo (PMES). Nenhuma motivação ou justificativa foi indicada para as ações.

As páginas desfiguradas são:

- https://dint.pm.es.gov.br/index.html

- https://sipom.pm.es.gov.br/index.html