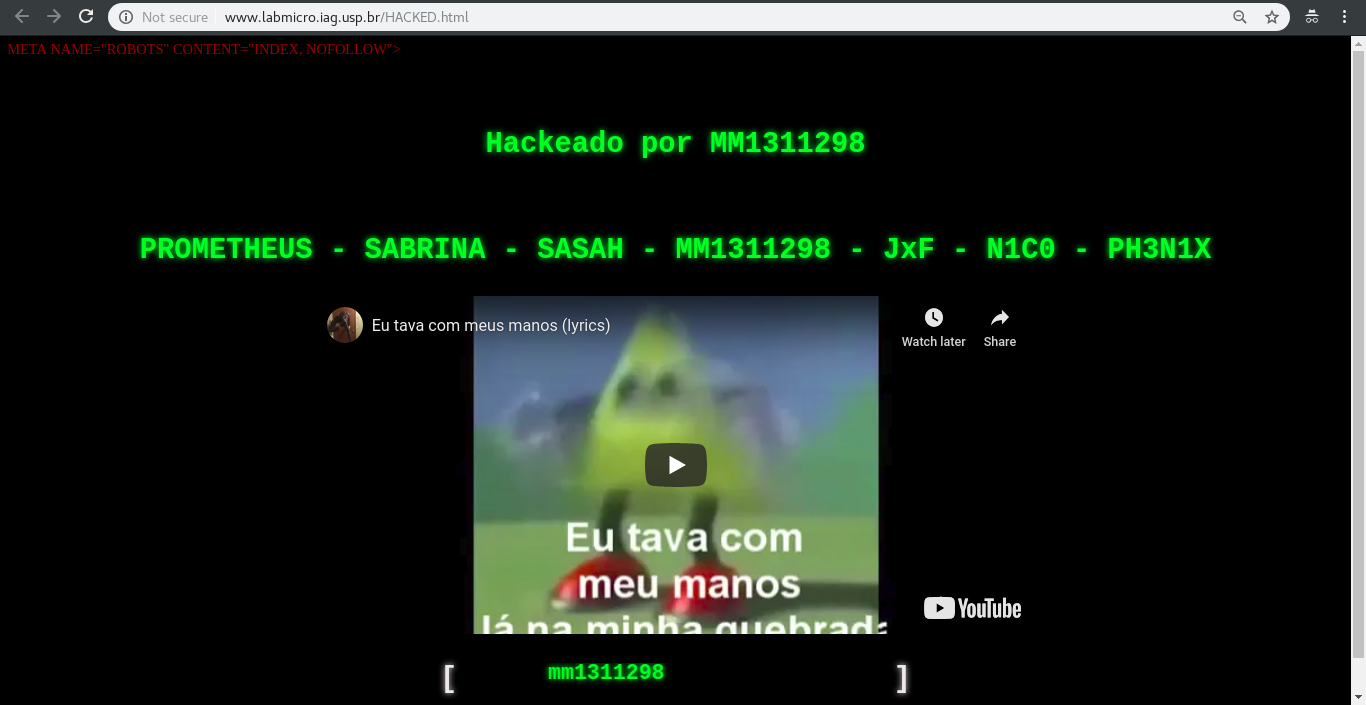

O grupo NoiasDoAmazonas formado pelo @amazonaws1, @tak3z00 e @rauspretuu, desfigurou (ao menos) 54 páginas da Universidade de São Paulo (USP), da Universidade Federal de Santa Catarina (UFSC) e do Estado de São Paulo.

O grupo é um dos mais ativos do Brasil com um histórico de centenas de desfigurações de página contra alvos

…