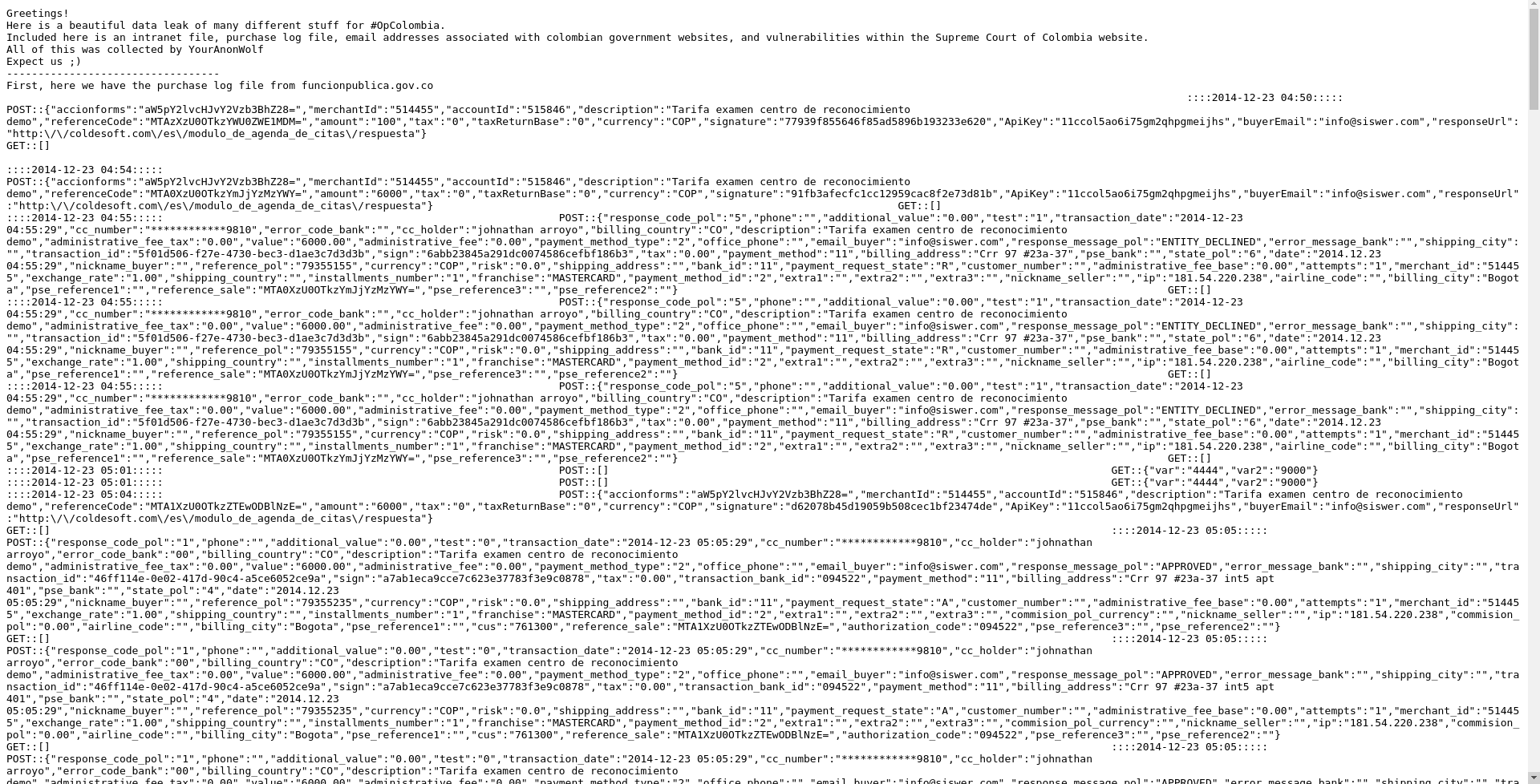

Uma das campanhas mais longas do hacktivismo latino-americano é a #OpColombia. Nessa semana foram divulgadas publicações que sugerem que dados do Departamento Administrativo de la Función Pública (DAFP) e da Corte Suprema de Justicia foram divulgados pelo conhecido ator hacktivista YourAnonWolf.

Além disso,

…