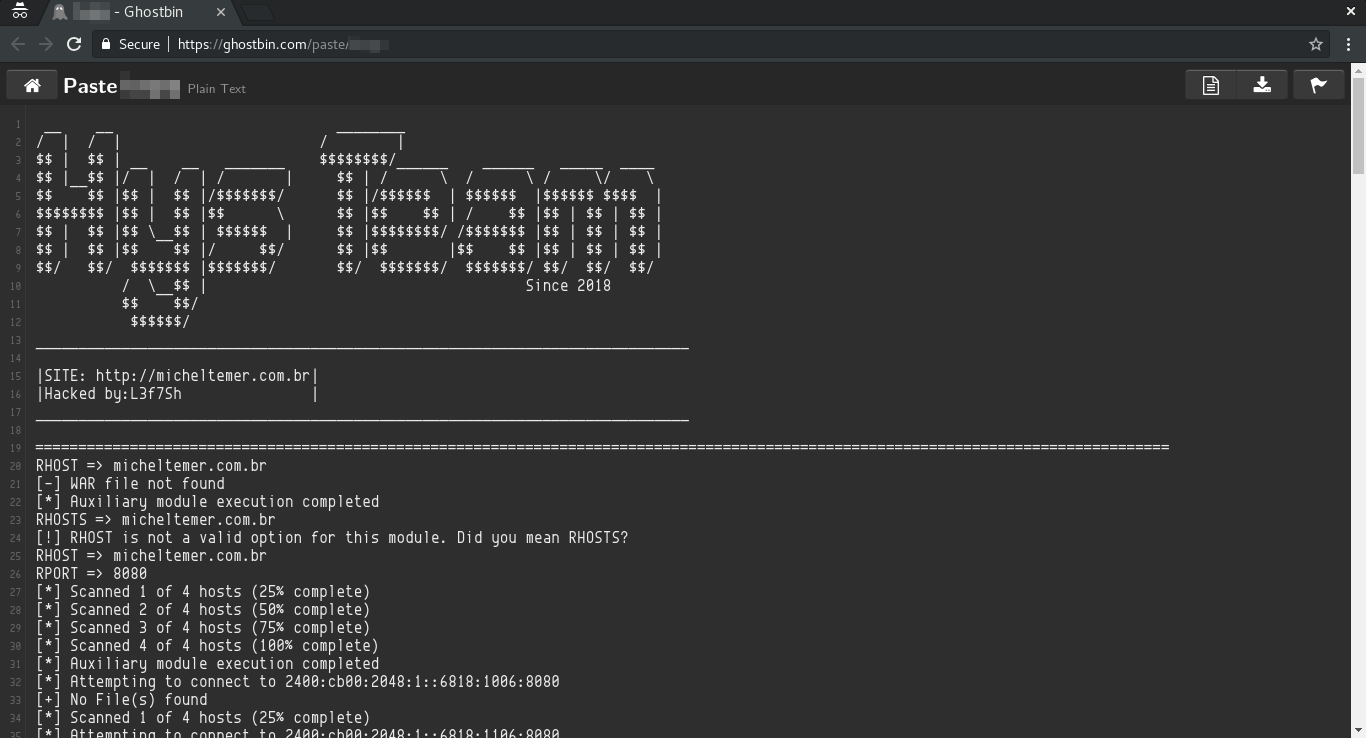

Identificamos, em 18/10, publicação no site de compartilhamento de texto Ghostbin contendo vazamento de dados do município de Baixa Grande/BA. Essa ação é mais uma na longa lista de ataques realizados pelo hacker brasileiro Knush Yukasan.

O vazamento do município de Baixa Grande/BA inclui nomes de tabelas da base de dados e o conteúdo da tabela chamada “login_users”.

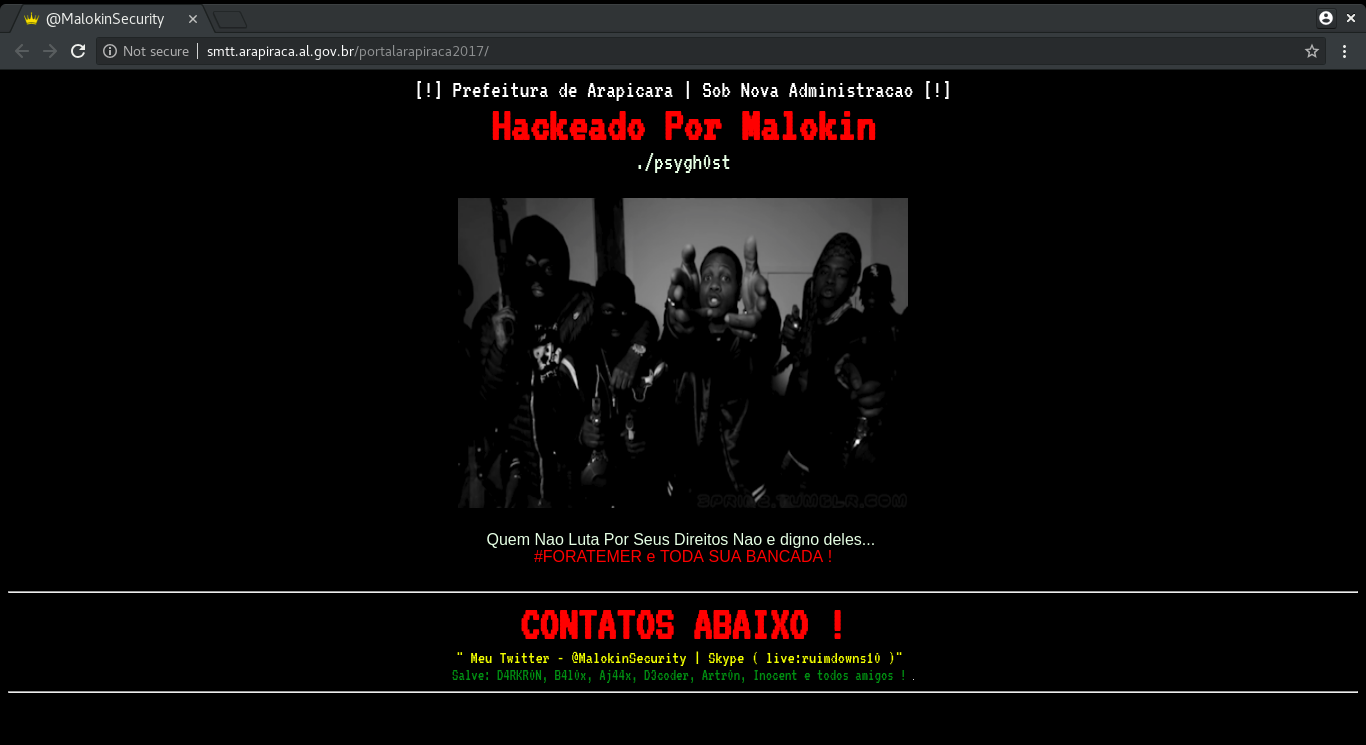

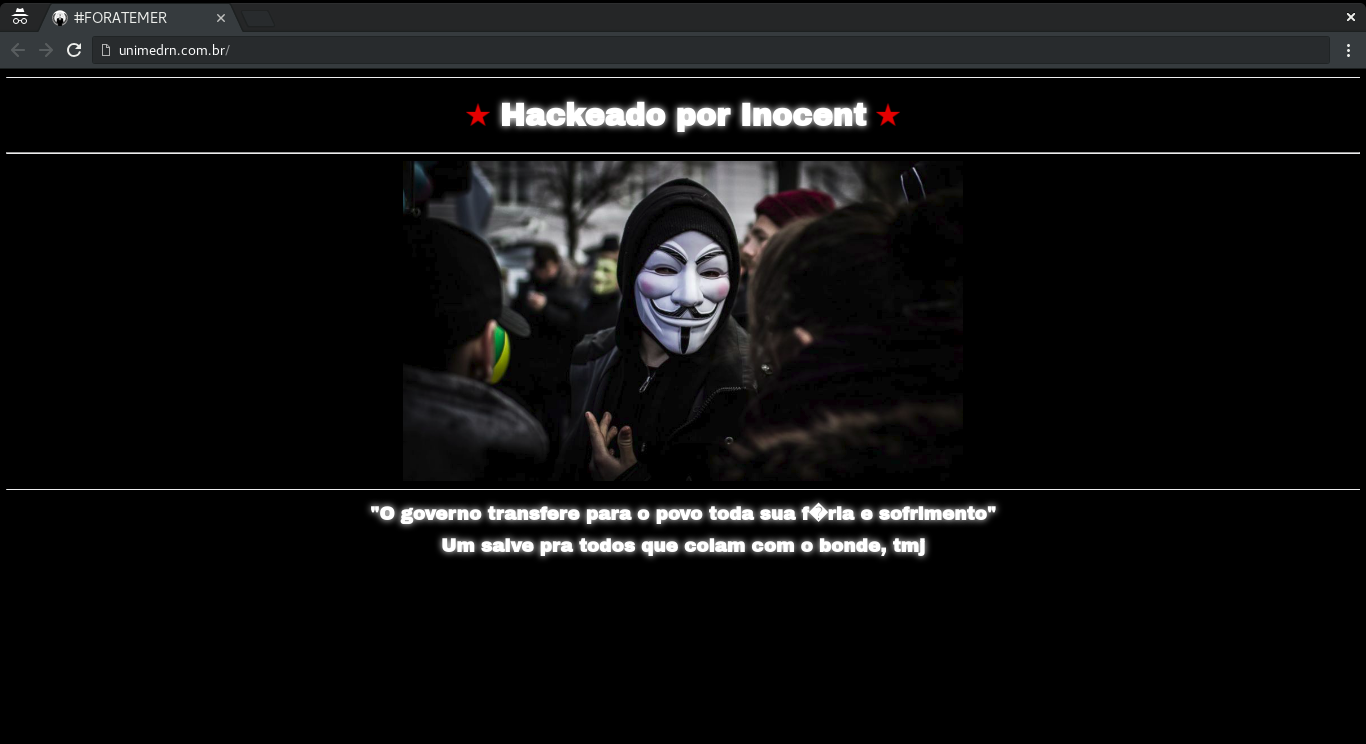

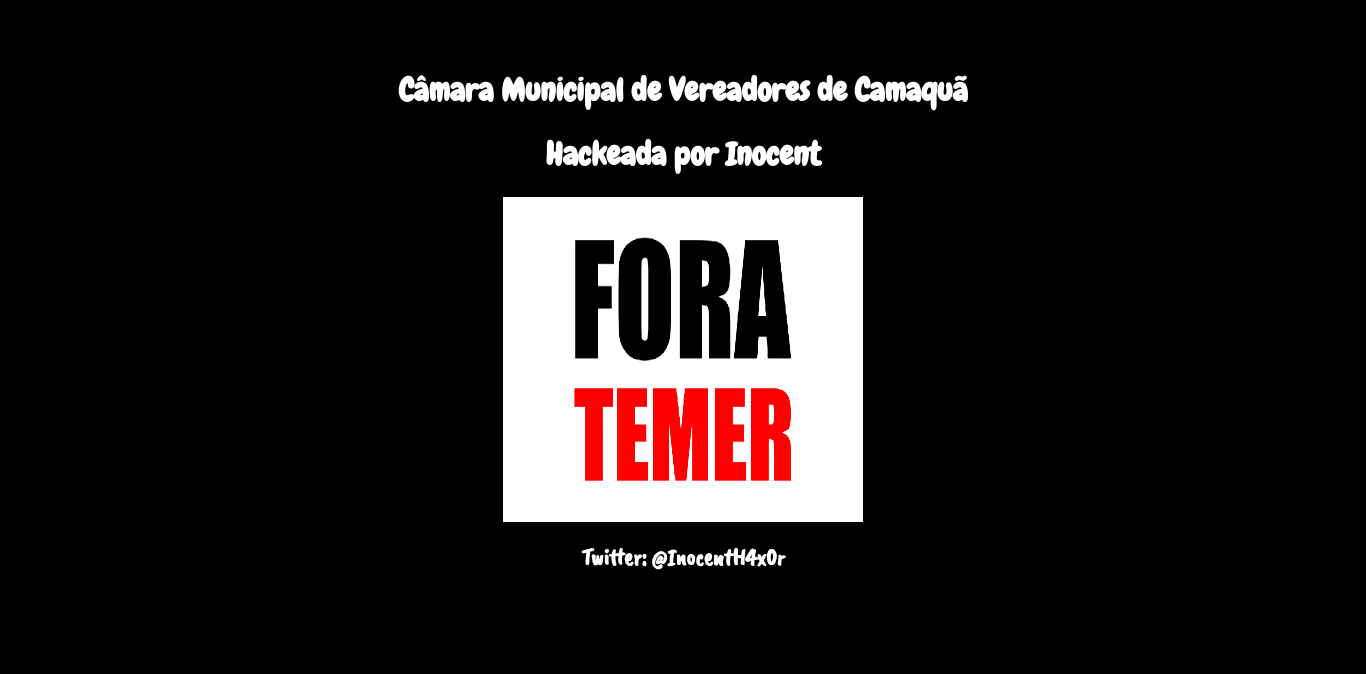

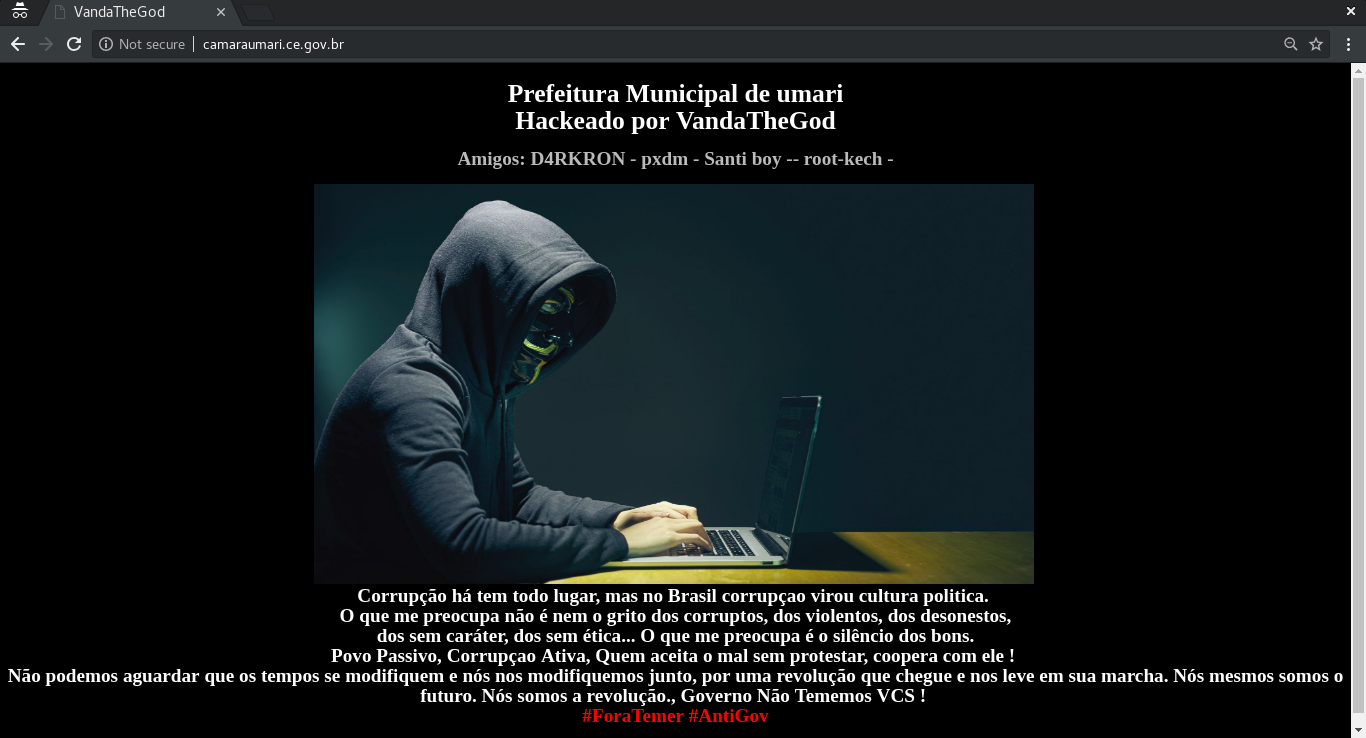

O ataque tem conotação político-ideologica, pois veicula hashtags #ForaTemer e #lulapreso na sua divulgação.

Essa é a décima publicação do Knush

…