O novo coletivo psycIllusion realizou algumas desfigurações de página contra páginas do governo brasileiro, colombiano e equatoriano. O grupo tem motivação hacktivista e é formado por mdz, dock0d1 , x4n e sadmenes1996. As campanhas patrocinadas nessa ação incluem a #OpEcuador e #OpColombia.

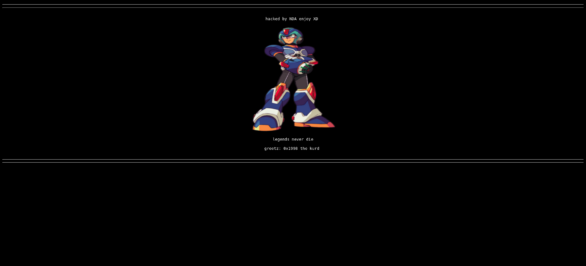

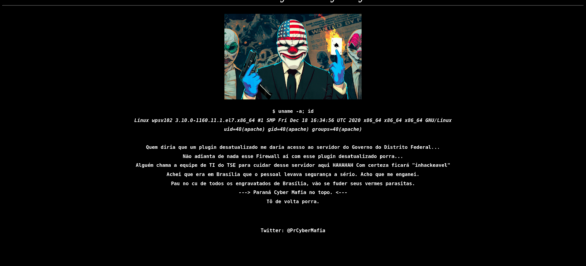

O mensagem deixada na desfiguração foi a seguinte:

Vocês tem dinheiro pra tudo, mas não conseguem acabar com a fome?

As páginas desfiguradas são:

- extranet.saude.go.gov.br/portal/psy.html

- https://sdmemunicipio.saude.go.gov.br

- https://aplicaciones3.ecuadorencifras.gob.ec

- https://siete.turismo.gob.ec/establecimientos/psy.htm

- https://zesw.gov.zm

- https://elcofre.bogota.gov.co/elcofre/psy.html