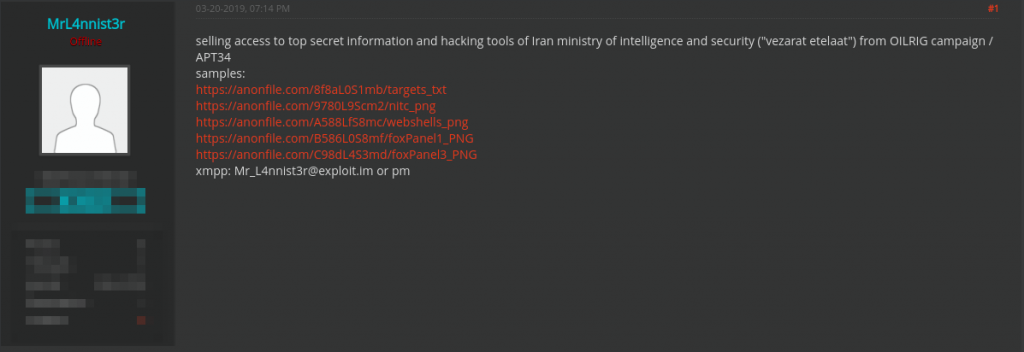

Identificamos publicações em canais de Telegram, páginas em serviço de compartilhamento de texto e em outras fontes de acesso livre que sugerem que ferramentas e dados pessoais de integrantes do grupo conhecido como APT34 / OilRig.

O APT34 / OilRig é grupo hacker que seria vinculado ao Ministério de Inteligência do Irã, também conhecido como VAJA (وِزارَتِ اِطّلاعات جُمهوریِ اِسلامیِ ایران Vezarat-e Ettela’at Jomhuri-ye Eslami-ye Iran). Dentre as campanhas associadas ao APT34 / OilRig estão inúmeros ataques contra alvos no Oriente Médio (link, link, link).

A ação foi atribuída a um grupo de hackers iranianos identificados como Lab Dookhtegan. Os vazamentos tem ocorrido desde o final de março de 2018 e persistiram durante o mês de abril.

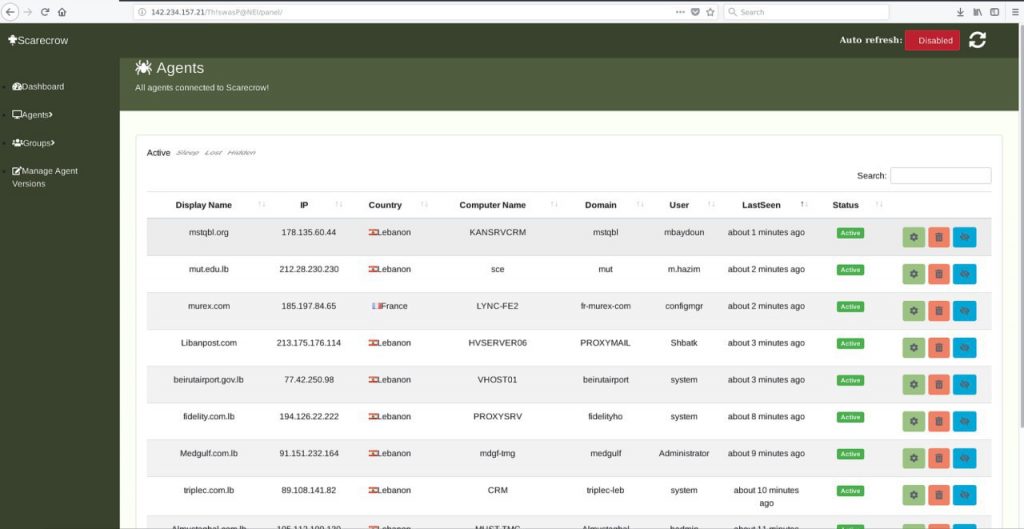

Entre os dados divulgados: ferramentas empregada, infraestrutura utilizada e detalhes sobre mais de 60 organizações-vítimas de ataques do grupo.

Algumas das ferramentas refenciadas: PoisonFrog, Glimpse e BondUpdater. Dados brutos e códigos podem ser observados nesse repositório do Github.

Além disso, dados pessoais dos integrantes da equipe também foram divulgados. O blog Treadstone 71 que disponibilizou dados que seriam da identidade pessoal dos integrantes do APT34 / OILRIG: Rahacrop, Omid_Palvayeh, alireza_ebrahimi, taha mahdi tavakoli, mohamad masoomi e saeid shahrab.

Uma das mensagens no canal de publicação indica que o grupo possui mais dados e que mais vazamentos ocorrerão no futuro:

“We have more secret information about the crimes of the Iranian Ministry of Intelligence and its managers,”

“We are determined to continue to expose them. Follow us and share!”

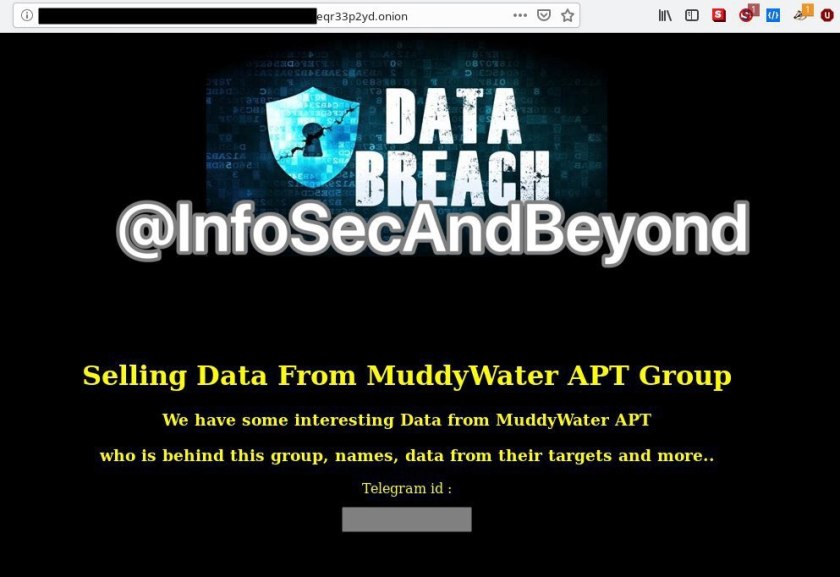

Nessa mesma linha, outro grupo de publicações foram realizadas por um grupo auto denominado Green Leakers. Em síntese, o grupo alega possuir dados e informações sobre atuação ofensiva do grupo conhecido como MuddyWater.

Finally it’s time to break silence. Now it’s our turn. We have all information about motherfucking MuddyWater cybercriminals in MOIS. In order to prove good faith, we will see that in the next few days, information about people who once were at the head of the cyber team (MuddyWater) of the Ministry of Intelligence and are now leaving the MuddyWater with a happy imagination to other companies, along with information about their mother and Spouse and etc will be published free of charge in a telegram channel or website. We promise that this information will be disclosed in such a way that these people will not have a single day of calm. Except for the information we will publish, we will store highly confidential information for sale.

Alguns anúncios sugerem que a informação estará disponível para venda, incluindo identificação dos integrantes do grupo, alvos, entre outros dados.

Análise

Não há clareza quanto a origem dos dados no caso dos vazamentos de grupos Iranianos. Em alguns dos canais utilizados para divulgação os autores alegam ser ex-integrantes do grupo APT34/OilRig e que teriam interesse financeiro na comercialização da informação.

Pela análise técnica dos dados (que pode ser lida aqui) há algum nível de confiança que os dados disponibilizados pertencem ao grupo APT34/OilRig. O que impõe a pergunta: qual a motivação para o vazamento?

Fosse genuína motivação financeira o autor do vazamento estaria ativamente negociando valores com interessados, mas quando contatado por pesquisadores sobre valores os autores não indicaram montante para pagamento.

Em outras mensagens os autores do vazamento mencionam que o VAJA (Ministério da Inteligência do Irã) teria perseguido amigos e o povo iraniano, por tal razão eles buscariam vingança (“help me fuck the MOIS”).

Outro detalhe saliente é presença on-line constante em canais como Twitter e Jabber, algo implausível para um desertor de um dos grupos mais sofisticados de espionagem cibernética do Irã. Afinal, se os autores são ex-integrantes do grupo, o VAJA saberia qual é a sua identidade e, mesmo fora do Irã, seria possível persegui-lo.

Mais um fator que desacredita a tese de leak genuíno praticado por um desertor é a baixa quantidade de informação disponibilizada até o momento. Fosse o objetivo vingança contra o VAJA, mais detalhes sobre a infraestrutura utilizada nos ataques poderia ser divulgado. Além disso, divulgar dados sobre as identidades de ex-colegas sugerem que não havia uma relação de amizade/companheirismo entre os autores e os demais desenvolvedores.

O modus operandi adotado pelos autores do vazamento do APT34/OilRig lembra muito o que ocorreu no caso dos Shadow Brokers, que publicaram em vários vazamentos ferramentas utilizadas pela NSA (National Security Agency).

Naquele caso um das consequências dos vazamentos de ferramentas e exploits, em março de 2017 (como ETERNALROMANCE e ETERNALBLUE), foram os ataques do ransomware WannaCry e Petya.

A teoria mais aceita foi de que os Shadow Brokers seriam uma operação de vazamento seletivo realizada por ação da Rússia. Teria sido uma operação psicológica e não um vazamento interno.

As evidências disponíveis até o memento parecem sugerir que os vazamentos do APT34/OilRig também são uma operação conduzida por um agente externo.

Conclusão

Nos diferentes canais divulgados há a promessa de que mais dados serão divulgados pelos autores, sejam eles desertores iranianos ou obra de um outro ator em uma operação psicológica. Se o passado é preditivo do futuro, sugere-se acompanhamento desse caso com atenção, pois o próximo WannaCry ou Petya pode ocorrer com o uso de ferramentas e exploits divulgados nessa operação.

Links

Análise técnica de alguns artefatos pode ser lida aqui, os dados brutos e codigos podem ser acessados no Github e há regras Yara para incorporar.