Ataques de negação de serviço (DoS) são técnicas ofensivas utilizadas desde os primórdios da internet, o primeiro ataque de DoS da história teria sido realizado durante a DEFCON (a conferência) em 1997.

Embora sejam uma técnica conhecida, os DoS e os ataques de negação de serviço distribuídos (DDoS) continuam eficientes. São empregados por diferentes categorias de ameaças cibernéticas, com propósitos distintos, mas métodos similares.

Tamanha a importância dos DDoS que vamos apresentar no presente artigo um estudo sobre as suas principais características, os atores que o utilizam, as suas motivações e os métodos empregados para condução de um ataque de negação bem sucedido.

Negação de serviço como um serviço (DoS as a service)

A técnica é tão consolida que se observa a crescente oferta de terceirização de ataques de DoS, num processo denominado de DDoS as a Service, por meio do qual há a especialização na prestação de serviços por operadores privados.

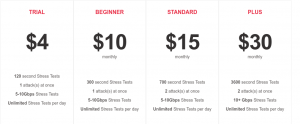

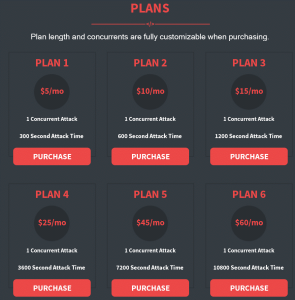

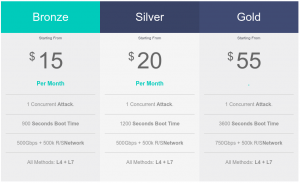

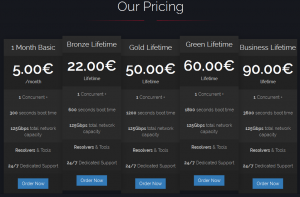

Os provedores de DDoS como um serviço geralmente oferecem aos clientes um plano tarifário no qual o preço varia conforme a duração, a capacidade e a intensidade do ataque. Alguns serviços oferecem diferentes cenários de ataque, o que permite ao agente hostil combiná-los para realizar ataques adaptados às características individuais da vítima.

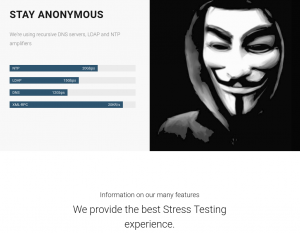

A narrativa adotada por alguns fornecedores é a de que o serviço é para teste da própria rede do cliente, ou seja, não seria um ataque desferido a terceiros. Todavia, nos casos analisados não verificamos a necessidade de comprovação de titularidade de infraestrutura. Além disso, se o teste é para a própria infraestrutura do cliente, não haveria a necessidade de política de anonimização e a possibilidade de pagamento do serviço por criptomoeda, como verificamos em alguns provedores de DoS como serviço.

As imagens a seguir trazem alguns planos oferecidos por provedores de DDoS as a Service.

Nesse mercado, fornecedores especializados abstraem toda a complexidade tecnológica por trás da infraestrutura necessária para esses ataques e o oferecem como um serviço de nuvem aos seus clientes, que só precisam escolher um plano e indicar um alvo.

“Depois de obter essa informação, basta acessar a ferramenta de contratação de DDoS e alterar a configuração para apontar para o alvo certo e usar o tipo certo de emulador de tráfego e bingo, bombardeie o que quiser. ” Disse Chase Cunningham, diretor da A10 Networks

Ao analisar os ataques de DDoS pelo prisma de um serviço de nuvem, altamente especializado e focado, fica mais fácil de compreender o nível de complexidade e de sofisticação empregada. A capacidade técnica dos ataques deixa claro o domínio de múltiplos vetores, tipos e técnicas de ataque por meio da exploração de vários protocolos distintos, inclusive de diferentes níveis de camadas de rede do protocolo TCP/IP.

Outro ponto em comum entre os diferentes fornecedores é a venda do DoS em quantidade de segundos, com tráfego elevado, na casa de centenas de Gbps. Isso corrobora com o fato de 80% dos ataques terem uma duração inferior a 4h.

Motivação e impactos do ataque

Os motivos para esses ataques podem variar, mas podem ser classificados em três grandes categorias, descritas a seguir:

- Hacktivismo: engajamento de pessoas para a realização de protestos. Esses ataques possuem menor nível de sofisticação. O objetivo do ataque é atingir a imagem do alvo.

- Concorrência desleal: o agente malicioso busca prejudicar o funcionamento dos sítios dos concorrentes de modo a obter o domínio do mercado.

- Extorsão: grupos criminosos ameaçaram suas vítimas com a realização de ataque DDoS, em um modelo que pode ser denominado de extorsão mediante negação de serviço. Já existe inclusive o termo em inglês: Ransom DDoS (RDDoS), onde o atacante exige pagamento de resgate para interromper um ataque em andamento ou para não executar uma negação de serviço.

O custo de um ataque de cinco minutos contra uma grande loja on-line ou uma instituição financeira é de cerca de USD 5 (cerca de R$ 18). O prejuízo financeiro da vítima, no entanto, pode ser mais elevado porque os clientes em potencial simplesmente não conseguirão fazer um pedido ou realizar uma transação, pois o serviço estará indisponível.

Na modalidade de extorsão mediante DDoS, os agentes maliciosos compreendem a relação entre os prejuízos causados por eles e a disposição da vítima em ceder à ameaças, em alguns casos, após a demonstração da capacidade real de conduzir um ataque. Com isso realizam a extorsão em um modelo de negócio conhecido como Ransom DDoS (RDDoS).

Infraestrutura do DoS e IoT

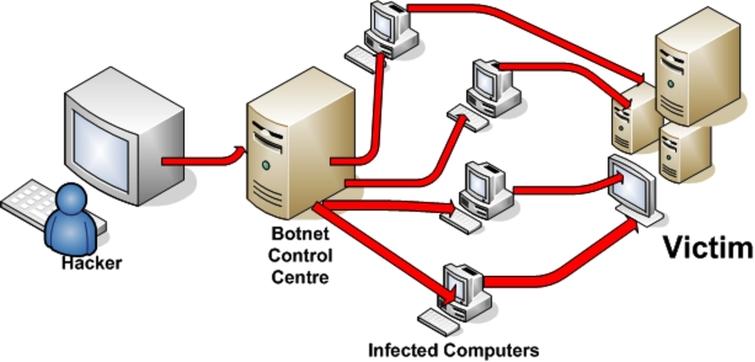

Em um ataque de DoS ganha a disputa o lado que possuir maior capacidade computacional e de tráfego de rede. Logo, do ponto de vista do atacante, há uma demanda por infraestrutura cada vez mais poderosa para a realização de ataques de negação de serviço.

Hodiernamente, os fornecedores de infraestrutura para DDoS procuram formas mais simples de organizar botnets e baixar os seus custos operacionais. Uma das tendências para isso é o uso de dispositivos IoT (Internet das Coisas) vulneráveis. Esses dispositivos geralmente são alvos fáceis por não apresentarem mecanismos de segurança implantados na fabricação, ou por apresentarem vulnerabilidades de simples exploração, ou pelo fato dos seus usuários não modificarem as configurações padrão de fábrica, tampouco se esmerarem em atualizações de firmware, o que os torna alvos preferenciais e de simples exploração.

Com a migração para IoT o tamanho das botnets se ampliou drasticamente, e com isso o volume de tráfego gerado por ataques também se expandiu. Em 2016 a botnet Mirai provocou um ataque de 620 Gbps e parou sites como GitHub, Twitter, Netflix e Airbnb, no que ficou conhecido como 2016 Dyn Ciberataque, precedente que tornou a ameaça de DDoS ainda mais severa.

Amplificadores de tráfego

Para aumentar o “poder de fogo” de seus ataques e de sua infraestrutura, os fornecedores desse serviço lançam mão de técnicas de amplificação de tráfego.

O UDP é um protocolo de transporte não orientado à conexão, ou seja, não valida os endereços IP com Three-Way Handshake. A menos que o protocolo da camada de aplicação use contramedidas, um invasor pode facilmente forjar o datagrama de pacotes IP para incluir um endereço IP de origem arbitrária. Quando muitos pacotes UDP têm seu endereço IP de origem forjado para o endereço IP da vítima, o servidor de destino (ou amplificador) responde para o endereço da vítima (em vez do atacante), criando um ataque de negação de serviço (DoS) refletido.

Certas requisições para determinados serviços ou aplicações que rodam sobre o protocolo UDP provocam respostas que são muito maiores do que a solicitação inicial. Um único pacote pode gerar respostas centenas ou até milhares de vezes maiores do que a requisição de origem. Isso é chamado de um ataque de amplificação e pode ser combinado com um ataque DoS reflexivo em grande escala, usando vários amplificadores e visando uma única vítima. Além disso, existem códigos e exploits disponíveis para abstrair a complexidade técnica que envolve a condução desse tipo ataque, o que faz com que um DDoS amplificado e refletido possa ser desferido com relativa facilidade.

O fator de amplificação pode ser calculado como o número de bytes de carga útil UDP que um amplificador envia para atender uma solicitação, em comparação com o número de bytes de carga útil UDP da solicitação. A tabela a seguir apresenta o fator de amplificação de banda por protocolo que utilizado UDP.

| Protocolo | Fator de Amplificação de Banda | Comando Vulnerável |

|---|---|---|

| DNS | 28 to 54 | see: TA13-088A |

| NTP | 556.9 | see: TA14-013A |

| SNMPv2 | 6.3 | GetBulk request |

| NetBIOS | 3.8 | Name resolution |

| SSDP | 30.8 | SEARCH request |

| CharGEN | 358.8 | Character generation request |

| QOTD | 140.3 | Quote request |

| BitTorrent | 3.8 | File search |

| Kad | 16.3 | Peer list exchange |

| Quake Network Protocol | 63.9 | Server info exchange |

| Steam Protocol | 5.5 | Server info exchange |

| Multicast DNS (mDNS) | 2 to 10 | Unicast query |

| RIPv1 | 131.24 | Malformed request |

| Portmap (RPCbind) | 7 to 28 | Malformed request |

| LDAP | 46 to 55 | Malformed request |

| CLDAP [link] | 56 to 70 | — |

| TFTP [link] | 60 | — |

| Memcached [link] | 10,000 to 51,000 | — |

Fator de amplificação por serviço UDP. Fonte: US-CERT

O DNS é um dos serviços mais explorados para reflexão e amplificação de ataques DoS, sobretudo porque há muitos hosts vulneráveis na Internet. O caso do DNS será objeto de artigo específico aqui no Lab.

Além disso, observa-se que o Memcached apresenta fator de amplificação de até 51 mil vezes a requisição de origem, ou seja, muito superior à amplificação oferecida pelos já bem conhecidos DNS e NTP. Veja o nosso artigo sobre o uso de Memcached em ataques DoS.

Atribuição do Ataque e o contra-ataque

No caso de ataques de negação de serviço por reflexão UDP, o atacante sai duplamente favorecido, pois além de ter o tráfego amplificado em várias vezes, ele também ganha camadas de anonimização, uma vez que o endereço IP que chega no alvo é o do servidor que refletiu o tráfego.

Além disso, os computadores que efetivamente realizam o ataque geralmente são bots que foram comprometidos anteriormente pelo invasor, o que quer dizer que eles também são vítimas. Logo, em ataques de negação de serviço por meio de reflexão UDP, não cabe falar em contra-ataque ou revide, em uma lógica de segurança ofensiva. O máximo que se conseguiria em um contra-ataque é vitimizar duplamente os bots infectados.

O atacante orquestra todo o DoS a partir de servidores de comando e controle da rede, razão pela qual a atribuição inequívoca desse tipo de ataque é muito difícil.

Arquitetura padrão de um ataque DoS

No caso de ataques distribuídos, um desafio para a rede agredida é separar e filtrar o tráfego originado pelo agressor do tráfego de origem legítimo. Pois o caso de sucesso infraestrutura agredida é suportar o ataque mantendo o serviço operacional para as requisições legítimas.

Negação de serviço como arma cibernética

Além dos ataques de negação de serviço praticados como meio para manifestações políticas por hacktivistas e o uso dessa técnica como forma de extorsão, precedentes registrados na última década revelam o emprego de ataques de DDoS em conflitos internacionais entre estados.

A Rússia é o exemplo mais prolífico do uso de ataques de negação de serviço como forma de expressão de poder cibernético. Foi identificado em, ao menos, três ocasiões na última década: nos ataques contra a Estônia, em 2007; durante o confronto armado com a Geórgia, em 2008; e, recentemente, em ataques contra a Ucrânia, em 2013.

Os ataques contra a Estônia, durante dois dias em abril de 2007, foram produto da controvérsia decisão pela retirada de uma estátua que homenageava o Exército Soviético do centro de Tallin (capital da Estônia) para um cemitério militar nas imediações da cidade. Como resposta foram dirigidos ataques a páginas, servidores de correio eletrônico, servidores DNS e roteadores na Estônia.

Essa ação ofensiva reduziu a capacidade funcional do governo estoniano, avaliado pela ONU como “muito alto” em termos de e-government, o que evidencia uma conectividade acima da média mundial, a partir do que se conclui que a ação produziu impacto contra o funcionamento do governo estoniano.

Estudo produzido pela OTAN, em maio de 2012, corrobora essa percepção ao afirmar que:

“Most of the incidents were Distributed Denial of Service (DDoS) attacks, where the attackers commanded nearly a million “zombie” computers to overflow web sites with requests for data, boosting traffic far beyond regular levels of activity and thus bringing the servers to a standstill.[i]”

No ano seguinte, por conta de conflito armado com a Geórgia, novos ataques cibernéticos foram conduzidos pela Rússia. Nessa ocasião as ações cibernéticas ofensivas foram coordenadas em conjunto com o emprego de forças convencionais que tomaram o país. Ataques de negação de serviço, desfiguração de páginas e espionagem cibernética foram empregados de forma combinada a ataques convencionais.

“The DDoS attacks began in the weeks running up to the outbreak of the Russian invasion and continued after the Kremlin announced that it had ceased hostilities on 12 August.

(…)

The Russian invasion of Georgia was preceded by a cyber attack on Georgia’s Internet facilities. A large number of Georgia’s Internet servers were seized and placed under external control from late Thursday, 7 August, whereas Russia’s invasion of Georgia officially commenced on Friday, 8 August. Also, much of Georgia’s traffic and access was taken under unauthorized external control at the same time that this first large scale attack occurred.”[ii]

Por fim, o terceiro exemplo no qual ataques de negação de serviço foram utilizados como forma de manifestação de constrangimento proporcionado entre estados ocorreu durante o processo de anexação da Crimeia à Rússia, iniciado em meados de 2013.

Documento produzido pelo Cooperative Cyber Defense Centre of Excellence, entidade pertencente à OTAN, detalha de forma minuciosa como ações cibernéticas ofensivas devem ser consideradas como parte de um contexto estratégico nos conflitos entre estados.

Ações de negação de serviço, desfigurações de página e espionagem cibernética foram empregadas de forma conjunta. Há evidências, inclusive, que grupos hackers russos responsáveis por ataques persistentes avançados (APT – Advanced Persistent Threats) foram empregados para coleta de dados e informações com relevância estratégica durante o confronto.

“Furthermore, due to the historical interconnectedness of networks and sophisticated spyware tools applied by APT groups, it is widely presumed that Russia is actively leveraging the intelligence provided by its effective cyber espionage campaigns for strategic gain. ”[iii]

No caso dos ataques de negação de serviço realizados contra a Ucrânia, o documento referido indica o emprego de botnets comerciais – BlackEnergy e Dirt Jumper – como infraestrutura para os ataques.

“Opposition websites were targeted by DDoS attacks, the majority of which came from commercial botnets employing BlackEnergy and Dirt Jumper malware. ”

Esses precedentes históricos impõe a conclusão de que ataques de negação de serviço são técnicas ofensivas que estados-nação podem utilizar em conflitos internacionais, como uma forma de manifestação de poder para constranger seus oponentes.

Além disso, os eventos na Ucrânia sinalizam uma tendência de comunhão de esforços entre grupos hackers e as forças cibernéticas regulares. No contexto do mercado de ataques de negação de serviço – dominado por fornecedores privados de infraestrutura – essa tendência indica a necessidade de maior atenção às vulnerabilidades relacionadas a esse tipo de ataque.

Conclusão

Ataques de negação de serviço, apesar de antigos, continuam sendo amplamente empregados na Internet. O advento de DoS as a Service tem tornado os ataques cada vez mais complexos, avançados e poderosos.

Cada vez mais recorrente o uso de dispositivos IoT. O emprego de reflexão e amplificação de tráfego UDP continua em uso como forma de robustecer a infraestrutura dos atacantes.

A atribuição desses ataques é um desafio. Além disso, no caso de ataques de negação de serviço por reflexão UDP, o atacante sai duplamente favorecido, pois além de ter o tráfego amplificado em várias vezes, ele também ganha camadas de anonimização, uma vez que o endereço IP que chega no alvo é o do servidor que refletiu o tráfego.

O ataque de negação de serviço pode se apresentar de diferentes formas: hacktivismo, concorrência desleal, extorsão ou mesmo como arma cibernética em conflitos internacionais entre estados.

***

Observação

No próximo artigo vamos apresentar um diagnóstico completo sobre a atual condição dos ataques de negação de serviço distribuído a partir de serviços de DNS brasileiros. Veremos uma comparação da condição nacional com os demais países e a realidade nacional quanto à sistemas autônomos (AS) e provedores de acesso (ISP) nacionais.