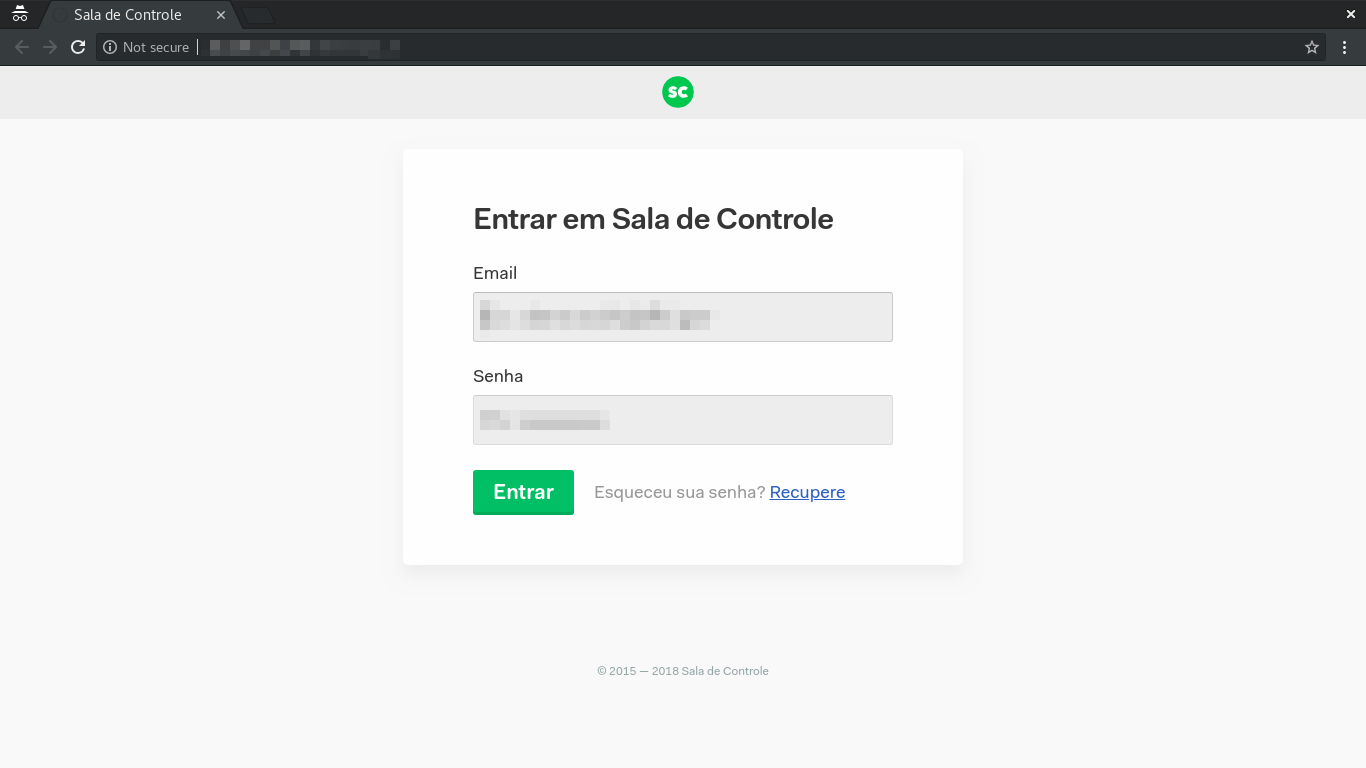

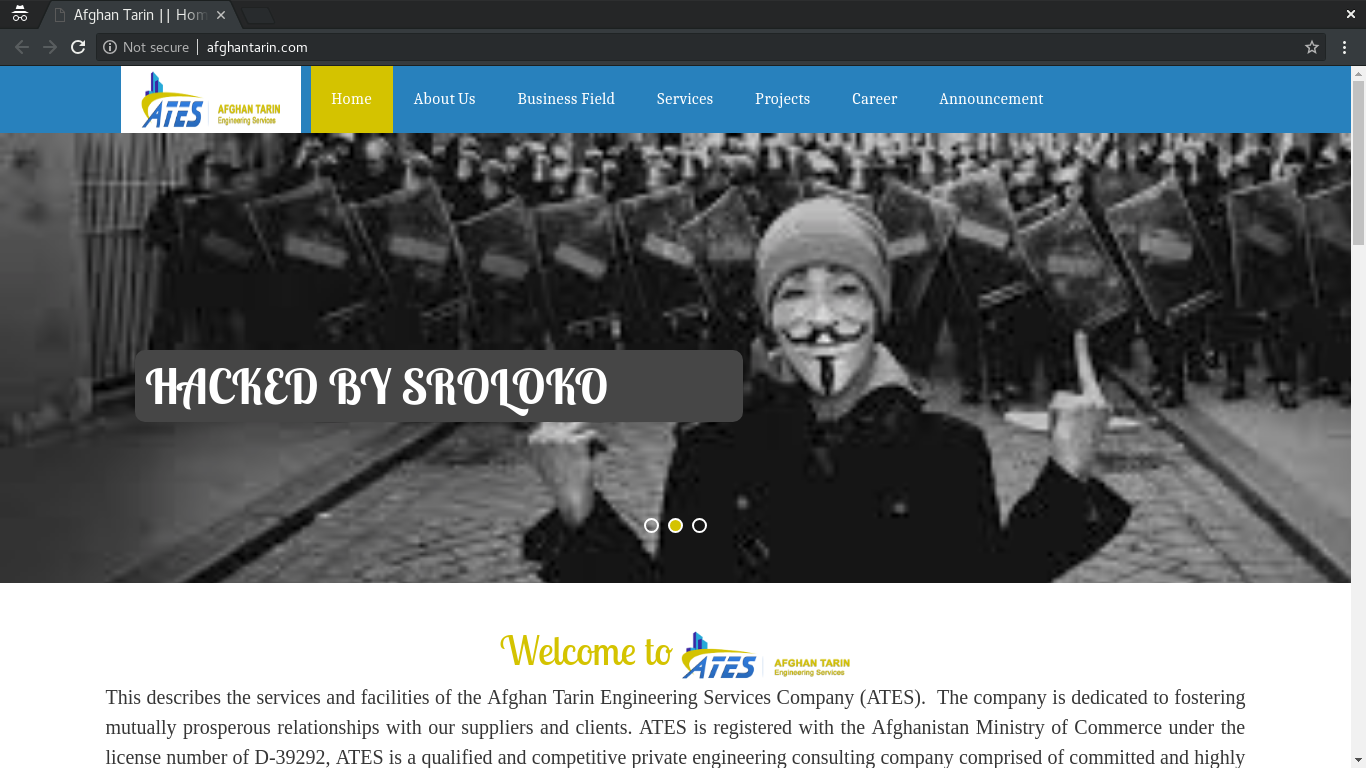

Identificamos nova publicação, em 28/10, no site de compartilhamento de texto Pastebin contendo dados de página do Companhia de Águas e Esgotos do Estado de Rondônia.

A ação foi realizada por Mr.Joker. Ela não apresenta motivação político-ideológica ou qualquer justificativa para a ação. O vazamento inclui nome de 50 usuários.

Essa é a segunda ação de vazamento de dados do Mr.Joker realizada no mesmo dia (28/10).

Observação

Há histórico sobre o domínio www.caerd-ro.com.br.

- 28/04/2018 – Vazamento de Dados –