Identificamos publicação em site de compartilhamento de texto que indica que algumas páginas brasileiras estão distribuindo o trojan bancário conhecido como Emotet.

Foram observados 16 domínios brasileiros que correspondem à 43 URLs entre as 370 apresentadas na publicação (conforme tabela abaixo).

Há indicação de finalidade da URL como comando e controle, payload ou distribuição. No caso das URLs brasileiras, 30 tem uso como payload e 13 são utilizadas para distribuição (não há comando e controle em domínios “.br”).

Entre os 16 domínios brasileiros, dois estão vinculados a entidades públicas:

- 11º Tribunal Regional do Trabalho (Amazonas e Roraima) – sgpes.trt11.jus.br – URL: http://sgpes.trt11.jus.br/Rechnungs-Details/

- Município de Quiterianópolis (CE) – camaraquiterianopolis.ce.gov.br – URL: http://camaraquiterianopolis.ce.gov.br/Rechnung/

Em ambos os casos a finalidade do arquivo encontrado nas páginas de governo é a distribuição de artefatos infectados. Mandamos os malwares para análise no site VirusTotal.com e apresentaram taxa de detecção de 8/57 e de 31/59 antivírus. Veja aqui o relatório do TRT11 e aqui o da Câmara de Quiterianópolis.

Comportamento

As análises estáticas e dinâmicas do artefato são umas das formas mais eficientes e rápidas de se verificar o comportamento de um programa. A análise estática ou de código geralmente é realizada por dissecação dos diferentes recursos do arquivo binário sem executá-lo. A análise dinâmica ou comportamental é realizada observando o comportamento do malware enquanto ele realmente está sendo executado no sistema.

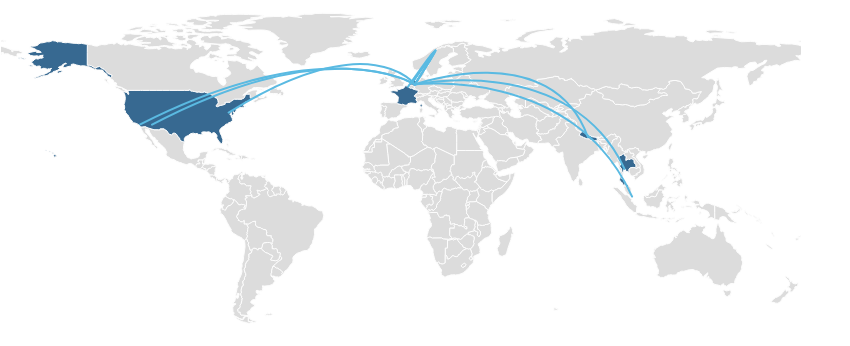

Realizamos, por meio do sistema Hybrid-Analysis, a análise dinâmica e estática do artefato hospedado na URL http://camaraquiterianopolis.ce.gov.br/Rechnung/. Verificou-se a tentativa de conexão para um domínio e nove hosts, inclusive na porta não convencional 4143, conforme se observa da tabela abaixo.

Clique aqui para ver os dados da planilha em tela cheia e aqui para ver o relatório da análise dinâmica e estática do artefato.

Abaixo um mapa apresenta a geolocalização dos endereços referidos.

Conexões que o arquivo tentou realizar

Conexões que o arquivo tentou realizar

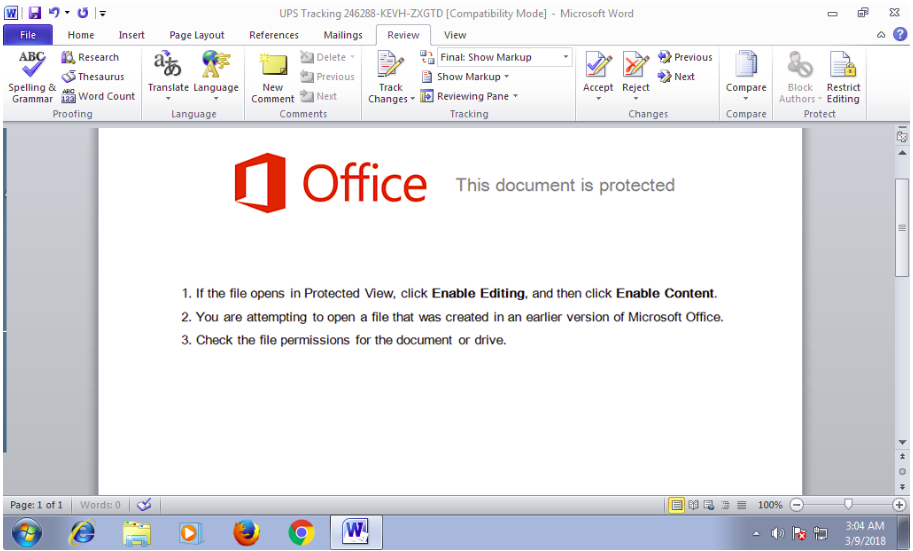

As análises estáticas e dinâmica demonstraram que o artefato analisado é um documento do Word, conforme imagem no início do post, mas que possui um executável embutido nele. Trata-se do arquivo 225130.exe (hash SHA1 1ff374eb1afcb5baa55d094fa3151342bf6074cf), que é, de fato, o malware bancário Emolet, conforme análise desse artefato no VírusTotal e no Hybrid-Analysis.

Conclusão

As evidências disponíveis produzidas pelas análises estática e dinâmica sugerem que se trata de um artefato malicioso destinado a distribuição de um trojan hospedado em duas páginas do governo brasileiro.

Apenas a título de curiosidade, as URLs de governo mencionadas continham a palavra Rechnungs/Rechnung, do idioma alemão, que foram traduzidas como faturamento/projeto de lei.