Como já falamos no artigo A melhor defesa é ter uma defesa melhor, uma boa estratégia de defesa proativa é observar o comportamento dos seus atacantes e orientar medidas defensivas de acordo com as suas características. Isso é possível por meio da implementação de honeypots de média ou de alta interação.

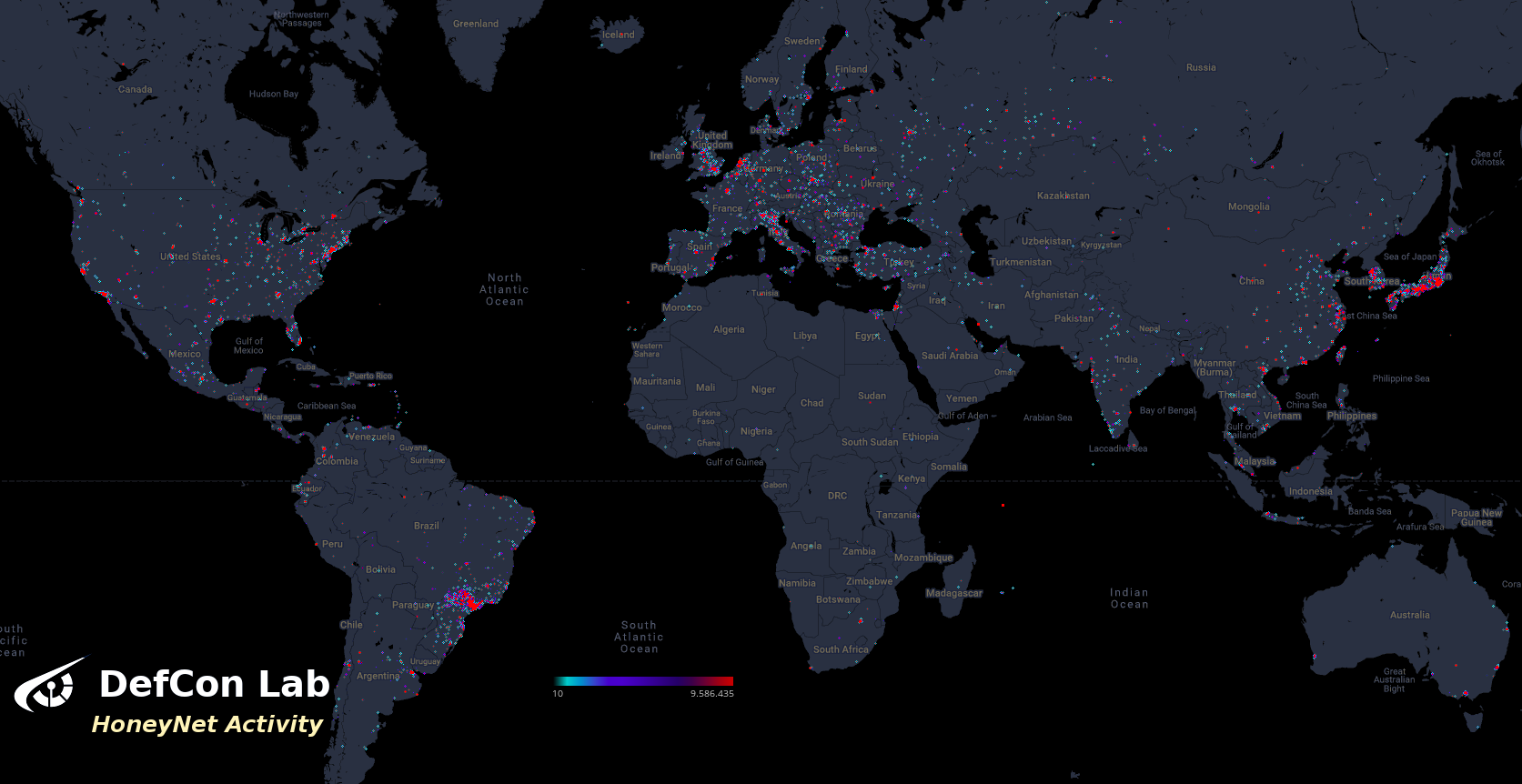

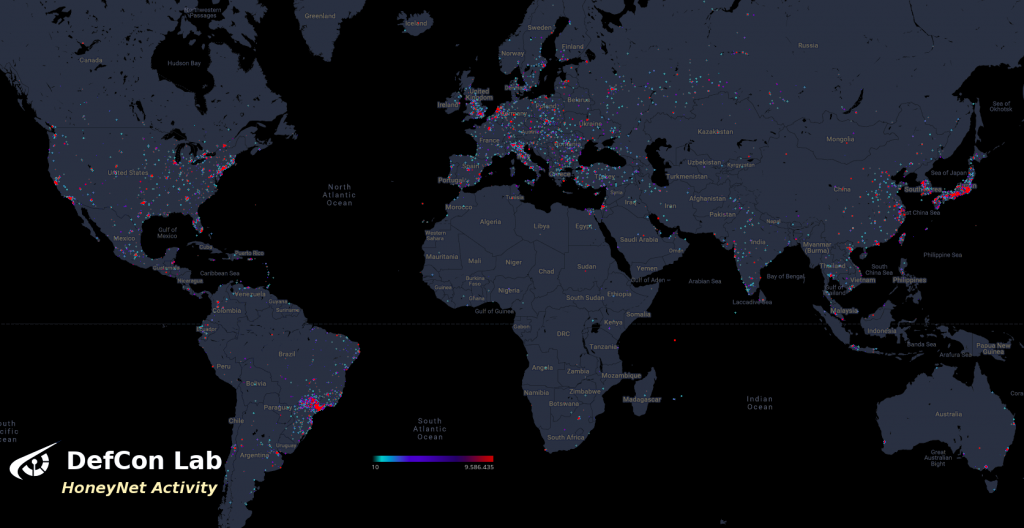

O DefCon-Lab dispõe de honeypots em funcionamento e apresenta a seguir os dados referentes ao primeiro trimestre de 2018. No período, foram coletados em torno de 35 milhões de registros, o que corresponde a aproximadamente 4,5 conexões por segundo. Um número alto, sobretudo porque é uma rede que não disponibiliza nenhum serviço legítimo ou próprio, não possui domínio associado e sua existência sequer foi anunciada ao mundo exterior. Razão pela qual qualquer atividade direcionada a ela pode ser considerada como origem de varredura ou de ação maliciosa.

A tabela a seguir apresenta a lista de países ordenada pelo total de conexões.

Clique aqui para visualizar a planilha em tela cheia e com os filtros habilitados.

Ao fazer uma análise quantitativa e compartiva ao censo da Internet, alguns dados imediatamente saltam aos olhos. A Rússia ocupa a décima posição no censo, porém é o país com maior atividade na honeynet, com 38% de todo o tráfego malicioso. O Irã é o 5º no mapeamento da Internet, mas aparece em 11º nos honeypots. A Letônia é o 55º país em número de dispositivos online, porém foi o 7º mais hostil à honeynet.

Ponto positivo para a Coréia do Sul, que é o 3º país do mundo no ranking de dispositivos online, porém é apenas o 16º em atividade maliciosa na honeynet, com apenas 0,5% do tráfego.

Nesse quesito o Brasil também está em boa posição relativa, visto que ó o quinto país no Censo IPv4 e apenas o 13º em atividade maliciosa.

Rússia

O caso da quantidade de grande ataques provenientes da Rússia permite considerar um componente estratégico para o fato observado. Essa quantidade desproporcional originária de lá sugere que o governo russo é “permissivo” para que o ambiente cibernético local seja menos perturbado por autoridades policiais.

Isso pode trazer benefícios para Rússia: seja pela ampliação do “ruído” de ataques originários de lá (para tornar mais díficil a atribuição ao próprio governo russo quando esse realiza ações ofensivas) e/ou pela manutenção de um ecossistema “propício” para um comunidade hacker especializada, da qual o governo poderia lançar mão quando necessário (já o tendo feito contra a Estônia e Geórgia).

Conclusão

Os dados da nossa honeynet demonstram por meio de evidências que agentes maliciosos continuam realizando varreduras em massa e automatizadas para ações de varreduras e de exploração.

É cada vez mais evidente a existência de paraísos digitais para criminosos virtuais, onde a conjunção de fatores como arcabouço jurídico protetivo, leniência com atividade maliciosa, conivência dos provedores de serviço e despreparo tecnológico, criam um ambiente favorável e um porto seguro para que agentes maliciosos utilizem esses locais como base para suas ações. Isso se torna ainda mais grave visto que no mundo digital as barreiras convencionas do mundo real/cinético não existem, isto é, uma comunicação facilmente transcende as barreiras locais e toma dimensões transnacionais.

A complexidade do ambiente cibernético não mais permite uma postura estritamente defensiva, na qual o defensor se encastela e torce para que o ataque seja detido passivamente. A defesa deve adotar medidas pró-ativas para complementar suas ações convencionais e robustecer a sua defesa de forma qualitativa.

O honeypot é uma estratégia interessante de se emular virtualmente uma infraestrutura real. Por meio deles, pode-se aprender sobre os possíveis ataques, além de se mapear endereços originários de atividades maliciosas. Em um cenário mais avançado de implantação de honeypot, pode-se desviar o tráfego malicioso em tempo de execução, ao invés de meramente bloquear o ataque. Dessa forma, pode-se monitorar o tráfego para aprender sobre as táticas, técnicas e procedimentos dos seus inimigos.