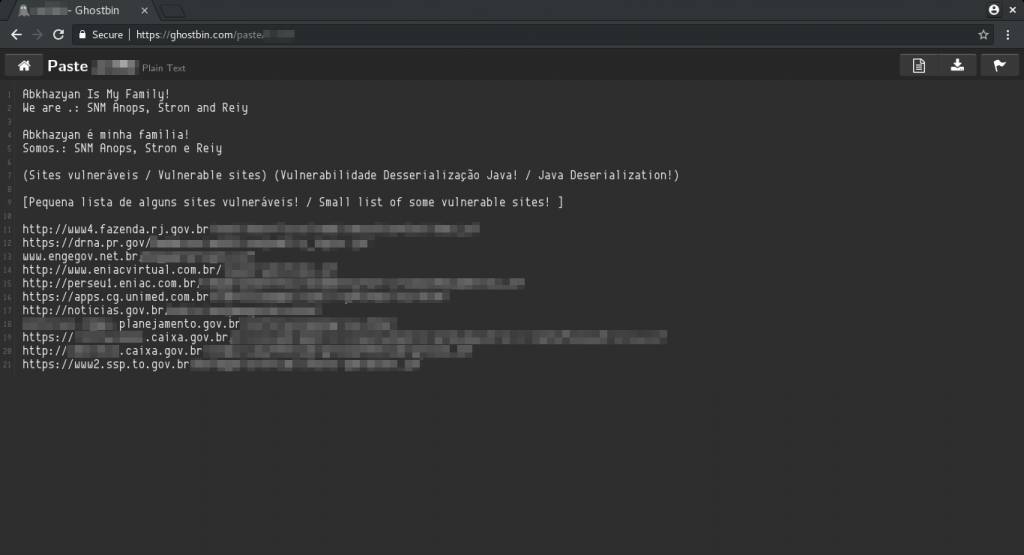

Identificamos, em 08/09, publicação pelo grupo Abkhazyan de lista de 10 páginas suscetíveis a exploração de vulnerabilidade de desserialização Java.

A publicação ocorreu no site de compartilhamento de código Ghostbin e apresenta 5 páginas vinculadas a entidades públicas brasileiras vulneráveis: Caixa Econômica (2), Ministério do Planejamento, Secretaria da Fazenda do Rio de Janeiro, Secretaria de Segurança Pública do Estado do Tocantins. Além disso, página da Unimed está entre as indicadas como vulneráveis.

Detalhe curioso, uma do Departamento de Recursos Naturais de Porto Rico está na lista de páginas vulneráveis.

Essa divulgação ocorre na sequência de vídeo publicado com prova de conceito de exploração da mesma vulnerabilidade (Invasão – Sefaz/RJ – SNM Anops), o que confere credibilidade para a publicação.

SQLi

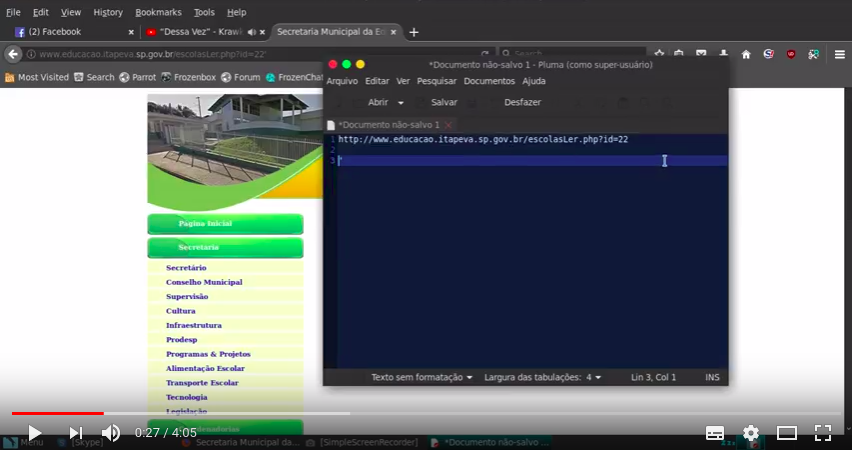

Um dos integrantes do Abkhazyan, o hacker SNM Anops, publicou novo vídeo em seu canal do YouTube (SNM Anops) sobre extração de dados por meio da injeção de SQL (SQLi), pelo áudio o objetivo parece ser acadêmico/pesquisa.

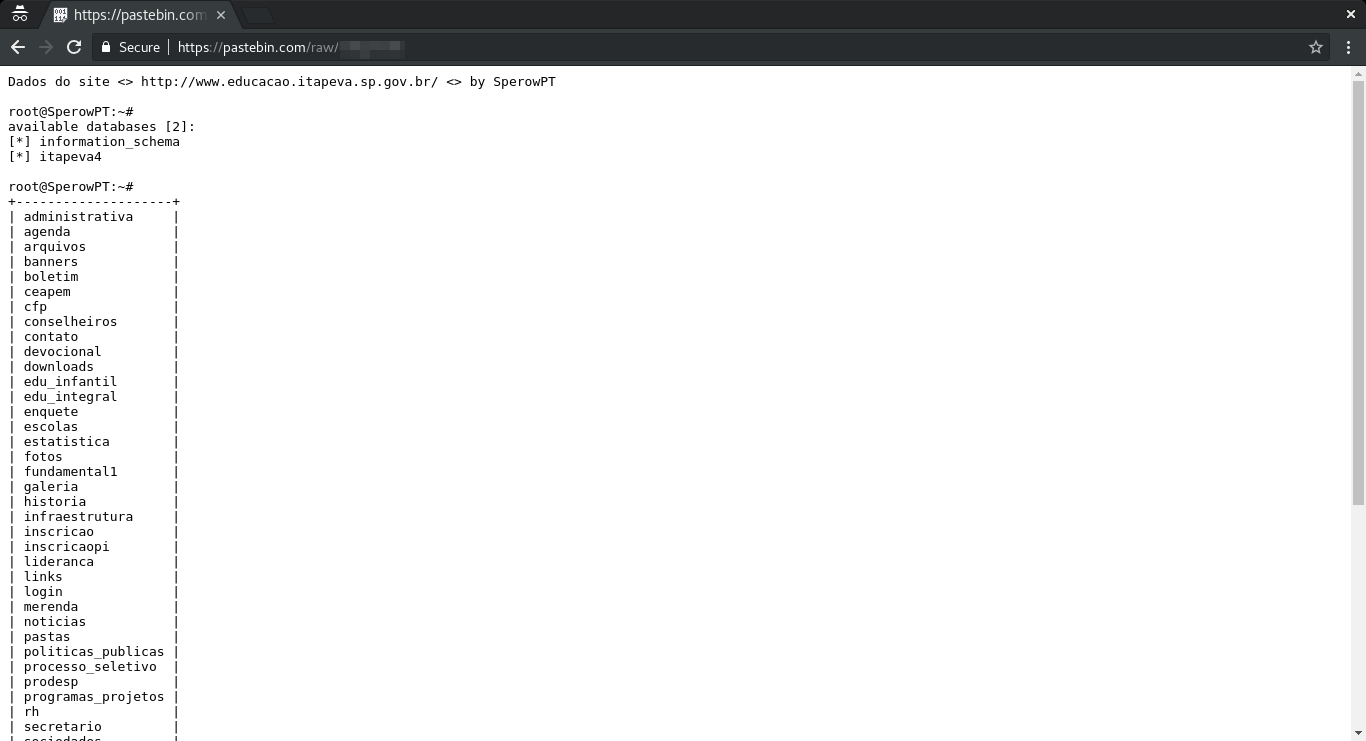

O vídeo demonstra a utilização da ferramenta SQLMap para extração de dados da página do Município de Itapeva/SP.

Clique aqui para acessar o vídeo no YouTube.

O Lab não realizou a exploração da vulnerabilidade exibida pelo vídeo, nem mesmo como prova de conceito.

Observação

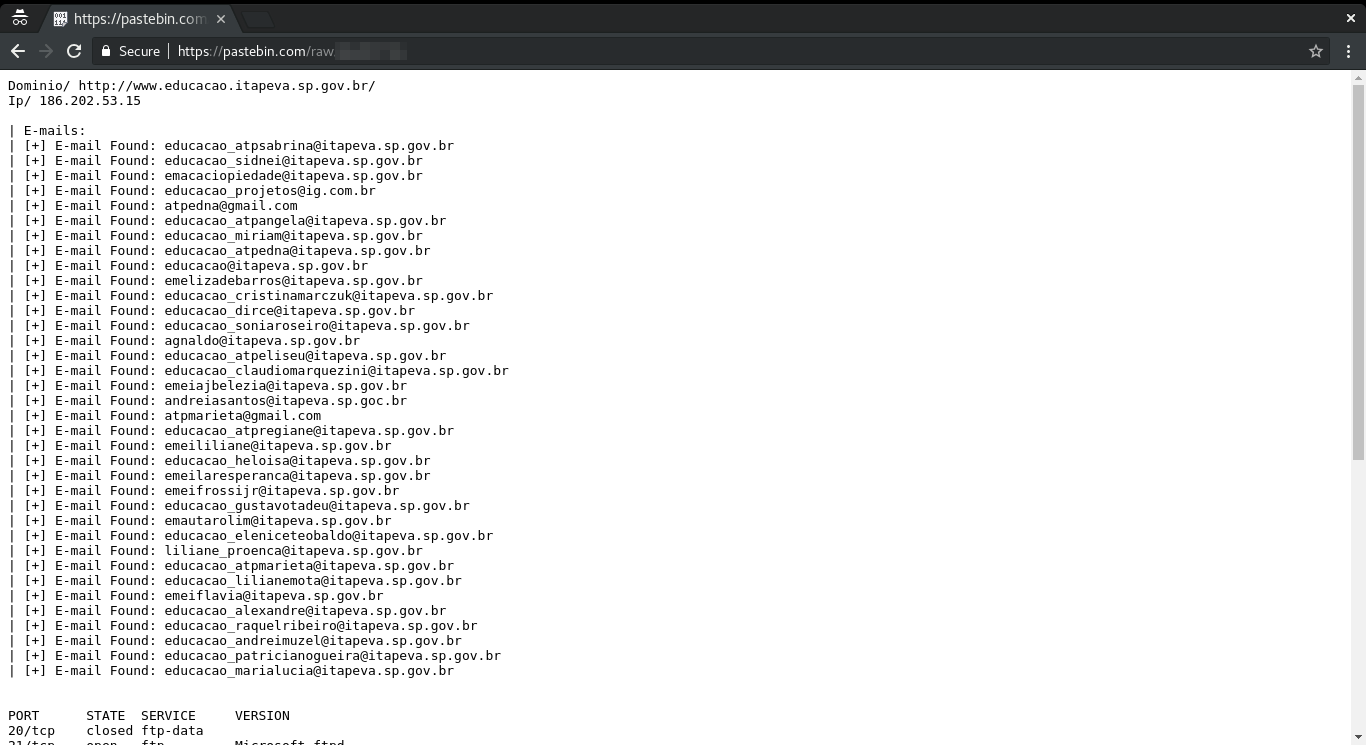

Há histórico de vazamentos de dadossobre o domínio www.educacao.itapeva.sp.gov.br com conteúdo similar ao apresentado no vazamento supramencionado:

- pastebin.com/YeuLZHnF – já removido (autoria: YmmurcBan) – 2018-03-23,

- Em janeiro de 2018 uma publicação no Pastebin indicou os resultados de ferramenta de varredura:

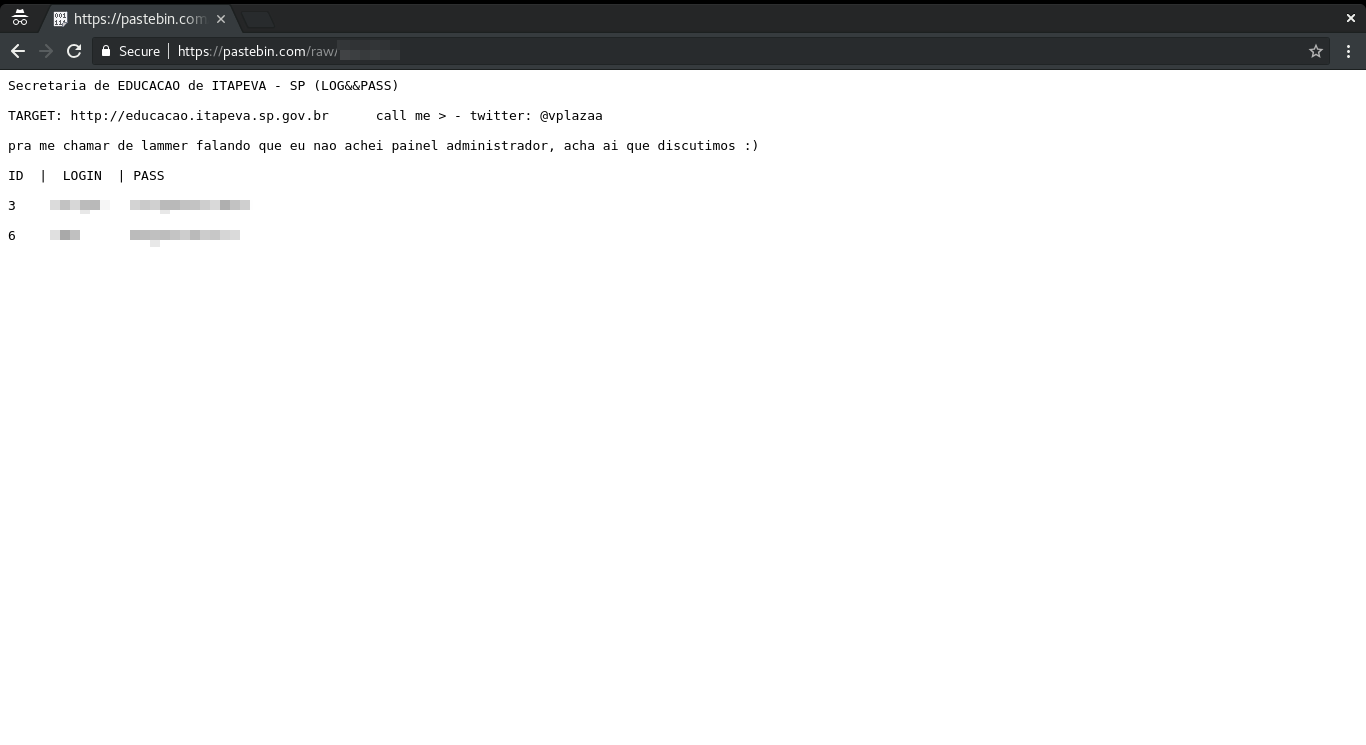

- Em dezembro de 2017, segunda publicação no Pastebin, dessa vez o hacker SperowPT, vinculado ao grupo indonésio RebellionGhost. Nesse vazamento duas senhas foram publicadas em texto claro.

- Por fim, em novembro de 2016, terceira publicação no Pastebin pelo hacker Vplaza. Nesse vazamento as mesmas duas senhas foram publicadas em texto claro.

Esse histórico sugere que esse ativo computacional foi/está comprometido há muito tempo e pode estar sendo utilizado pelo atacante para outras atividades maliciosas, como repositório de artefatos e proxy, por exemplo.