Existem inúmeras formas de acesso remoto a servidores – protocolos como Telnet, SSH, RDP, VNC – o objetivo é conferir dinamismo para uma organização, permitindo o acesso remoto e que o suporte técnico necessário seja realizado à distância. Isso reduz custos, acelera processos, reduz tempo de interrupção e cria novos riscos cibernéticos para a organização.

Vamos falar hoje do Remote Desktop Protocol (RDP), que é um protocolo muito utilizado e permite a usuário se conectar a um computador rodando o Microsoft Terminal Services (antigo Terminal Service).

Algumas falhas de grande repercussão já foram associadas ao RDP, como a EsteemAudit, ferramenta que a NSA criou e foi vazada pelo grupo hacker Shadow Brokers.

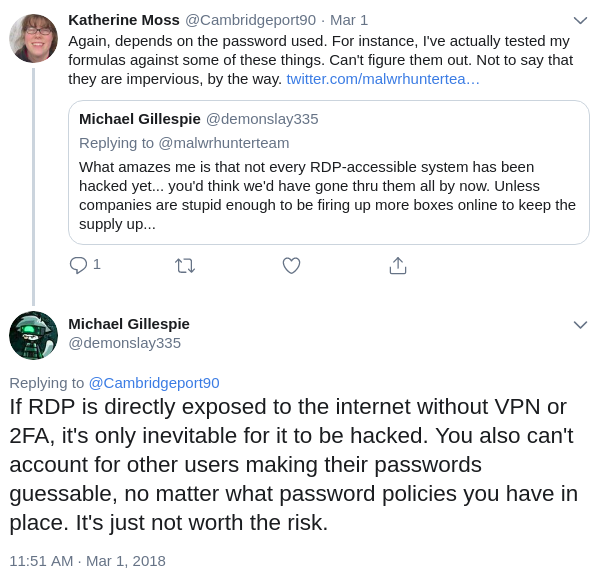

Existem posicionamentos favoráveis e contrários ao uso do RDP na comunidade de segurança cibernética:

Extrato de opiniões recentemente emitidas sobre RDP

O uso desses protocolos para acesso remoto não deve ser completamente ignorado, pois proporciona inúmeros benefícios. Contudo, deve ser empregado com a adoção de boas práticas de segurança.

Uma das boas práticas de segurança associadas ao RDP é a sua habilitação apenas para origens determinadas por meio da indicação de endereços IP ou blocos específicos. Isso previne o mapeamento indiscriminado dos servidores onde o serviço está em funcionamento.

A identificação do serviço seria o primeiro passo para exploração do RDP, que pode ser seguido por um ataque de força bruta, que seria a tentativa de acesso indevido com tentativa de logins sucessivos com base em dicionário de senhas comumente utilizadas – problema que abordamos aqui no Lab e aprofundamos ao falar de senhas padrão.

Além dos ataques de força bruta, furto ou vazmentos de credenciais de acesso, outras vulnerabilidades existentes na implementação do protocolo podem permitir que um atacante se valha desse acesso remoto para invadir um servidor.

No dia 13 de março foi publicada nova vulnerabilidade do protocolo Credential Security Support Provider (CredSSP), que é utilizado pelo RDP. Ela afeta todas as versões de Windows e, independentemente de o usuário possuir uma senha forte, o computador pode ser explorado, pois o RDP vulnerável permitiria a injeção arbitrária de código a partir de ataques man-in-the-middle. Veja vídeo da prova de conceito aqui.

Zakrytye

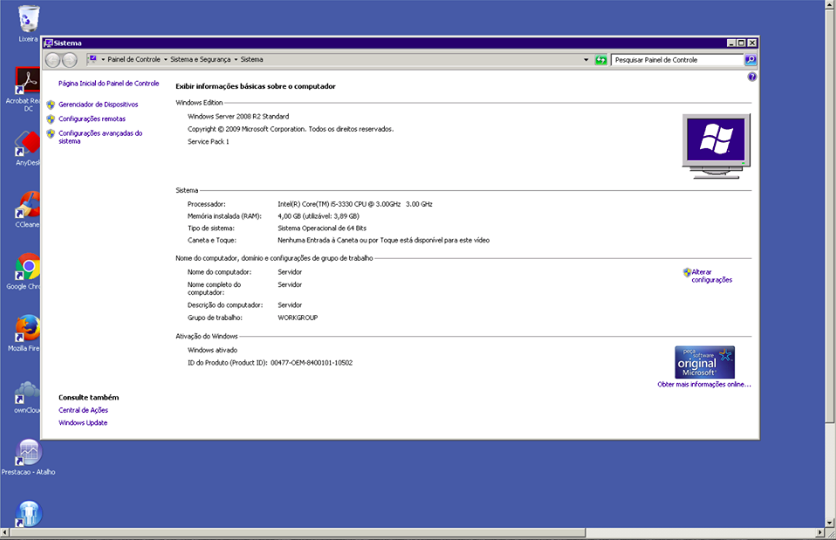

Um exemplo concreto das consequências negativas do uso inadequado do RDP ocorreu há poucos dias promovido pela nova equipe Zakrytye.

Num ataque realizado contra a Câmara Municipal de Araguacema o grupo ganhou acesso ao servidor por meio da exploração de falha no RDP, é possível observar o ataque por meio do vídeo publicado por HaxStroke (um dos integrantes da equipe).

Uma das consequências do ataque foi o vazamento de dados da Câmara Municipal de Araguacema. Mais arquivos foram disponibilizados nos seguintes links: sendspace.com/file/kj5ecu e sendspace.com/file/x1se6l.

Brasil

Uma reação a esse ataque seria argumentar que foi uma falha do administrador de um pequeno município brasileiro.

No entanto, o uso do RDP sem a preocupação com o reconhecimento dele parece ser uma prática habitual em redes de governo brasileiras. Identificamos que entre as entidades públicas nacionais foi possível observar que 965 endereços IP respondem o protocolo RDP, sendo a sua ampla maioria (936) na porta padrão 3389.

Clique aqui para visualizar a tabela em tela cheia e com os filtros habilitados.

Isso não significa que estão necessariamente vulneráveis a um ataque, mas por terem sido detectados a partir de uma origem indiscriminada na internet foram facilmente mapeados. Os passos seguintes na exploração desse acesso remoto – força bruta, exploração de vulnerabilidades no servidor – poderiam ser tomados por um elemento malicioso sem dificuldades.

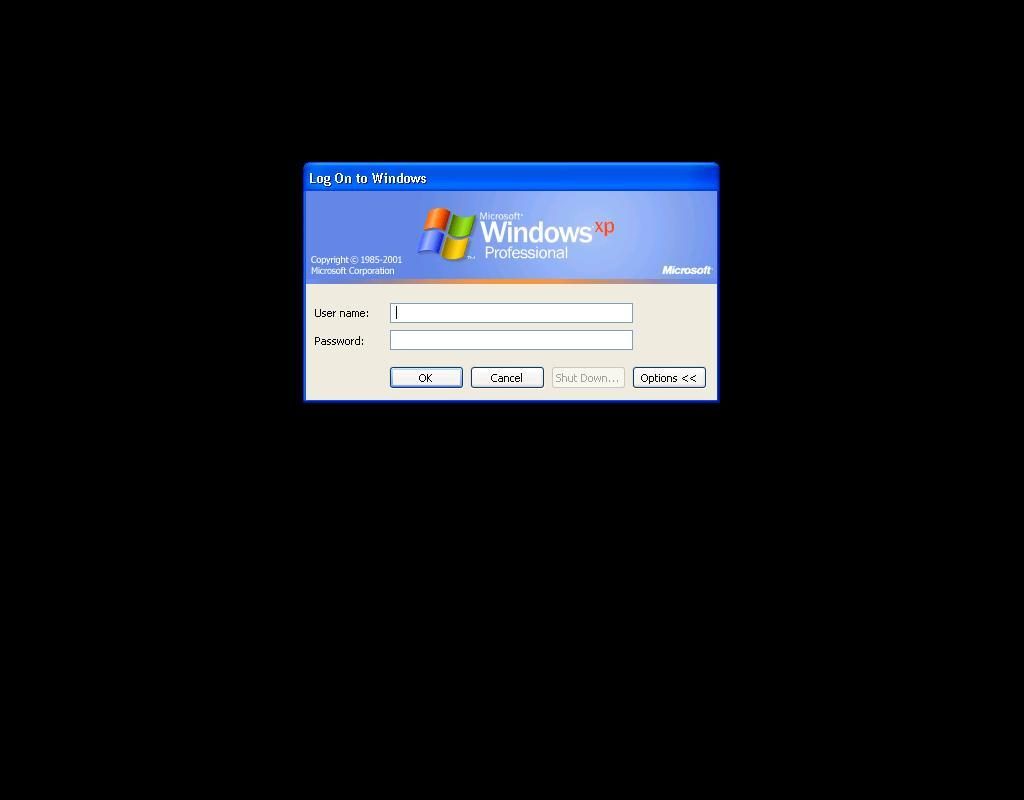

Exemplo disso é o computador 150.162.x3x.xxx da Universidade Federal de Santa Catarina (UFSC), que não apresentou qualquer filtro de origem para a porta 3389. Além de devolver a tela de logon no sistema operacional, é possível observar que trata-se de um Windows XP, um sistema operacional obsoleto e com várias vulnerabilidades conhecidas, ou seja, um prato cheio para agentes maliciosos.

O aspecto mais alarmante de uma exploração feita por meio do RDP é o nível de acesso que confere ao atacante. Diferentemente de uma invasão de aplicação web, onde o atacante em regra está limitado ao escopo da aplicação, um ataque bem sucedido ao RDP permite que ele acesse o servidor no nível do sistema operacional – até mesmo como administrador – o que amplia seus acessos e o potencial impacto negativo das suas ações.

Uma boa prática a ser adotada nesses 965 casos seria a restrição de origem a endereços IP ou blocos de IP específicos. Isso pode facilmente ser implementado na borda da rede, a partir de regras de firewall. O controle mais rigoroso do perímetro limitaria as ações de varredura e de reconhecimento, a primeira etapa da kill chain. Além disso, os usuários que desfrutam desse tipo de acesso devem estar aderentes à uma política de senhas rigorosa, de forma a serem resilientes a ataques de dicionário e força bruta.

Conclusão

O acesso conferido pelo RDP é privilegiado, por isso, a depender da criticidade das informações e dos serviços disponíveis na máquina onde o protocolo está habilitado, a segurança deve ser robustecida e implementada em camadas. Por isso a restrição de origem para o acesso e duplo fator de autenticação devem ser considerados.