Já falamos sobre desfiguração de página aqui no Lab: sobre temas atrativos aos defacers, sobre a invasão de Roraima e sobre o engajamento político nas desfigurações.

A desfiguração de página é um dos ataques registrados com maior frequência em redes brasileiras. Em geral, é vista como um constrangimento (alteração do conteúdo da página) sem consequências severas. Mas o impacto dessas ações nem sempre está limitado, como vimos no post (saga de Roraima e vazamento de dados do PCdoB) os ataques de desfiguração podem culminar com vazamentos de dados.

Desfiguração e Capacidade Técnica

Os ataques de desfiguração exigem conhecimento técnico do atacante, pois são invasões plenas a uma aplicação web. Uma leitura que recomendamos sobre o alcance e exemplo de uso da capacidade técnica de grupos defacers: o relatório do Citizen Lab sobre ações ofensivas contra a oposição durante a guerra civil na síria. Nele, há descrição de uma sofisticada campanha ofensiva e a relação entre o Grupo 5 (autor) e o Ashiyane Digital Security Team (ADST), notório grupo defacer iraniano que no ano passado promoveu 200 ataques (55 contra alvos brasileiros).

Nesse artigo faremos uma retrospectiva das desfigurações no ano de 2017, que constitui-se em mais evidências da capacidade técnica de atacantes brasileiros. A restrospectiva foi possível porque coletamos de um largo espectro de ativos que inclui ataques realizados contra página de governo e de alto número de acessos (Ranking Alexa).

Retrospectiva Deface 2017

Nossa retrospectiva sobre deface no ano de 2017 tem como escopo os ataques realizados contra páginas associadas a governos pelo seu domínio (gov, gob, gub, gouv, go, mil, jus, leg, mp, eb) e pelas páginas com alto número de acessos (Ranking Alexa). Assim, o quantitativo apresentado na retrospectiva certamente está muito abaixo do total de desfigurações ocorridas no ano de 2017, pois representa uma amostragem fruto de coleta seletiva.

Análise temporal

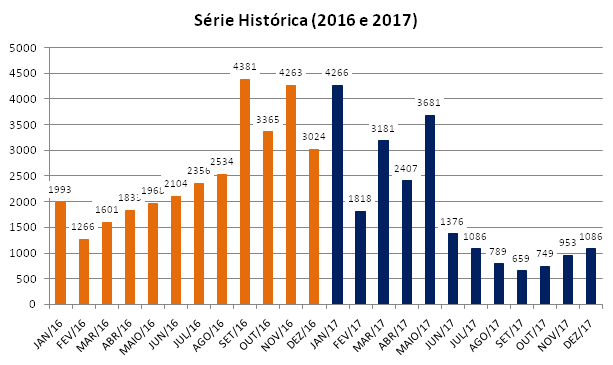

Foram observadas 22.051 desfigurações de página no ano de 2017, o que representa um redução na série histórica, pois em 2016 foram registradas 30.688.

No ano de 2017 o primeiro semestre concentrou a maior parte dos defaces (16.729 – 75,6%), embora não tenha sido possível associar essa concentração a evento específico que tenha motivado intensificação ou redução das ações.

Gráfico 1 – Desfigurações mensais

Gráfico 1 – Desfigurações mensais

A série histórica deve ser observada como um contínuo, pois ao introduzirmos os registros do ano de 2016 é possível observar que o crescimento das desfigurações se iniciou ainda em 2016.

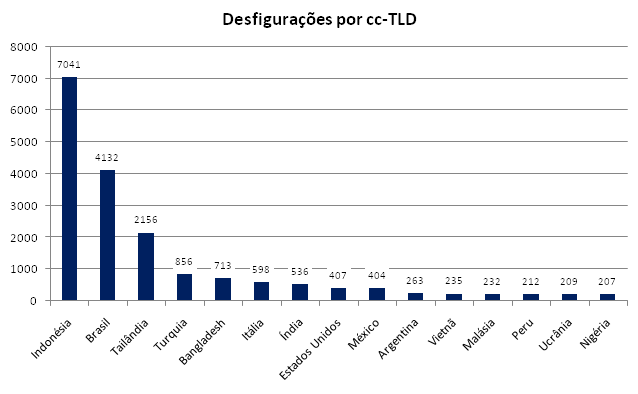

Análise geográfica

Observado a origem do domínio alvejado, foi possível agregar os dados de acordo com os países associados pelo cc-TLD (Country code top level domain). Nessa visualização o Brasil ocupa posição de destaque entre as vítimas de deface (2º lugar), conforme Gráfico 2.

Gráfico 2 – Agregação de desfigurações por país do domínio

Vale observar que as principais vítimas de desfiguração, considerando a quantidade de hosts que respondem em portas 80 e 443 apresentadas no Mapeamento de HTTPS Global -, não possuem a maior quantidade de hosts entre os países: Indonésia (28º), Brasil (7º), Tailândia (18º), Turquia (25º), Bangladesh (70º).

Por certo que a quantidade de páginas e a quantidade de hosts não tem identidade linear, possível hospedagem compartilhada de “n” páginas em um único host, o indicador sugere que os países que lideram a lista não estão nessa condição pela quantidade de páginas, mas por fragilidade da sua segurança.

Clique aqui para visualizar mapa em tela cheia.

Análise de autoria

Sob a perspectiva dos autores das desfigurações foi possível observar 1.460 diferentes hackers ou grupos que praticaram ataques durante o ano de 2017.

Apenas 495 (33,9%) dos atacantes identificados em 2017 foram observados em atividade no ano anterior. Não necessariamente significa que todos os 965 sejam atores novos, pois muitos dos grupos mudam sua denominação, atacantes que atuavam individualmente são incorporados a grupos ou há a formação de novos grupos pela fusão de integrantes/grupos diferentes.

Entre os grupos que atuaram no ano 2017 foi possível identificar a origem dos mesmos em 277 casos (vide tabela abaixo). Dois grupos brasileiros estão entre no Top-10 atacantes mais frequentes em 2017: Protowave Reloaded (2º) e Tsunami Faction (7º).

Existe relação entre o países mais atacados e a nacionalidade atribuída dos atacantes mais frequentes. Entre os países mais atacados em 2017 – Indonésia (1º), Brasil (2º), Turquia (4º) e Bangladesh (5º) – também foi observada a maior quantidade de ataques atribuídos à origem do autor (conforme tabela abaixo).

Os dados demonstram que há uma correlação entre a origem do alvo e do atacante. No caso de atacantes brasileiros, todos os 34 realizaram mais da metade dos seus ataques contra alvos nacionais.

A internet é um meio complexo que permitiria aos atacantes engajar em ações contra alvos de qualquer país, no entanto, nota-se que há preferência por vítimas locais.

Principais autores brasileiros

Conforme observado acima, os atacantes brasileiros apresentaram a preferência por alvos nacionais (domínios .br).

Clique aqui para visualizar as planilhas em tela cheia e com os filtros habilitados.

Vamos observar detalhes sobre alguns dos atacantes baseado em critérios quantitativos e qualitativos observados no ano de 2017. Por isso que um dos grupos brasileiros mais notórios, o HighTech (histórico com mais de 3.500 defaces contra alvos governo), não vai ser analisado em detalhes .

Protowave reloaded

Grupo brasileiro em atividade desde 2014, realizou 567 desfigurações contra alvos incluídos no escopo desse artigo no ano de 2017. Entre suas ações de maior impacto destaca-se a capacidade de realizar grandes campanhas: três ataques foram realizados a dez ou mais endereços de IP, no mesmo dia, e culminaram com desfiguração de dezenas de páginas.

A quantidade de ataques no mesmo dia contra diferentes serivdores sugere orquestração de campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| IP distintos | Data | Defaces | Alvos |

| 53 | 2017-01-06 | 148 | uol.com.br |

| 10 | 2017-03-26 | 20 | es.leg.br e es.gov.br |

| 10 | 2017-03-28 | 20 | es.leg.br e es.gov.br |

No caso específico do ataque ao UOL houve enorme repercussão midiática sobre o assunto.

Além dessas campanhas, o Protowave Reloaded, em oito ocasiões diferentes, promoveu desfigurações em massa contra um único endereço IP. É um indicador que sugere o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 200.144.182.130 | 2017-08-13 | 53 | usp.br |

| 200.144.6.216 | 2017-05-23 | 46 | sp.gov.br |

| 174.138.54.104 | 2017-06-20 | 40 | pb.gov.br |

| 150.164.51.112 | 2017-05-23 | 37 | ufmg.br |

| 150.164.51.24 | 2017-05-23 | 36 | ufmg.br |

| 187.45.195.183 | 2017-05-06 | 31 | sp.gov.br |

| 200.198.28.151 | 2017-05-08 | 12 | mg.gov.br |

| 177.39.233.2 | 2017-01-09 | 11 | es.leg.br e es.gov.br |

Os dois indicadores são sugestivos de elevada capacidade técnica do atacante, pois são sugestivos de complexo nível de automação de diferentes ações ofensivas (identificação de vulnerabilidade, automação do exploit, publicação dos ataques).

tsunami faction

É um grupo brasileiro que entrou em atividade no ano de 2016, realizou 326 defaces no ano de 2017. Entre os seus integrantes foram observados perfis que já estiveram associados ao grupo Protowave Reloaded.

Os principais ataques realizados no ano de 2017 incluem desfigurações contra páginas da empresa Natura (natura.com.br), o Ministério do Planejamento, Desenvolvimento e Gestão – MP (planejamento.gov.br) e páginas de governo da Malásia, Nigéria e Vietnã.

O grupo demonstrou capacidade técnica por meio de desfigurações em massa contra um único endereço IP. É um indicador que sugere o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 200.239.128.23 | 2017-02-18 | 71 | ufop.br |

| 200.239.128.21 | 2017-02-16 | 45 | unb.br e ufop.br |

| 201.11.35.97 | 2017-01-01 | 21 | rj.gov.br |

O grupo não veiculou mensagens com conteúdo político-ideológico em suas desfigurações.

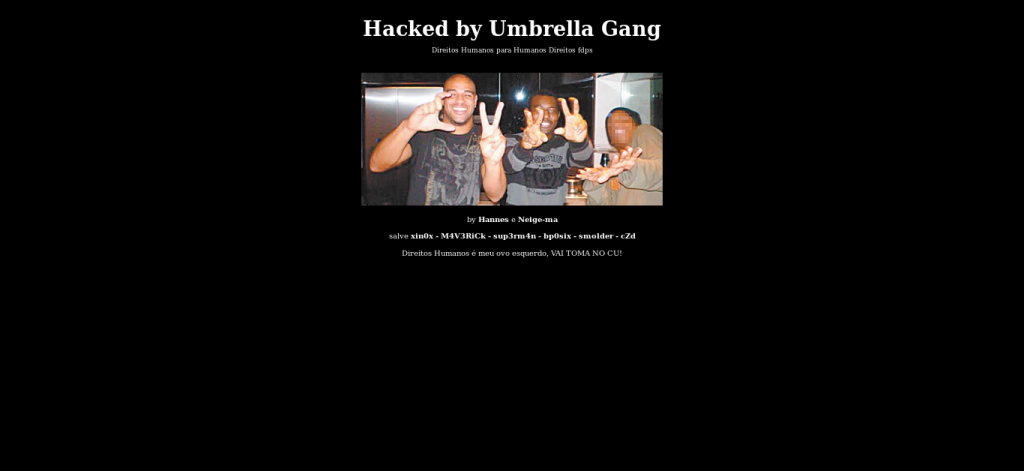

Umbrella Gang

Trata-se de grupo brasileiro em atividade desde o ano de 2017. No ano passado, realizou 272 desfigurações.

Algumas das suas ações contra alvos de perfil mais elevado incluem o Ministério da Ciência, Tecnologia, Inovações e Comunicações – MCTIC (mctic.gov.br), domínio do Ministério da Agricultura, Pecuária e Abastecimento – MAPA (agricultura.gov.br) e a Secretaria de Direitos Humanos – SDH (sdh.gov.br).

O grupo demonstrou capacidade técnica por meio de desfigurações em massa contra um único endereço IP. É um indicador que sugere o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 177.70.21.128 | 2017-12-03 | 71 | ma.gov.br |

| 177.52.183.157 | 2017-11-12 | 45 | rs.gov.br e Senac |

| 177.185.192.148 | 2017-11-06 | 21 | pr.gov.br |

| 200.137.132.35 | 2017-05-06 | 24 | ufma.br |

Em geral o grupo não veiculou mensagens com conteúdo político-ideológico em suas desfigurações, atuando por meio de um template padrão com pouca modificação entre os ataques.

Screenshot da desfiguração contra a SDH

Um dos casos em que o grupo alterou seu modelo de deface e veiculou mensagem crítica à atuação da SDH ao publicar “Direitos Humanos para Humanos Direitos …”.

VandaTheGod e Brazilian Cyber Army

VandaTheGod é um integrante do grupo Brazilian Cyber Army (BCA). Atuando desde o ano de 2012/2013, no ano de 2017, o grupo realizou 229 defaces.

O grupo demonstrou capacidade técnica por meio de desfigurações em massa contra um único endereço IP. É um indicador que sugere o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 191.252.135.104 | 2017-11-30 | 50 | sp.gov.br |

Entre os ataques de alto perfil praticados estão incluídos deface contra Embrapa (embrapa.br), IBGE (ibge.gov.br), ICMBio (icmbio.gov.br), além de ataques contra páginas de governo da Argentina, Indonésia, México, Peru e Vietnã.

O grupo, além de ações de desfiguração de página, praticaram no ano de 2017 vazamentos de dados e ações de negação de serviço. São elementos que agrupados sugerem que o Brazilian Cyber Army e seus integrantes possuem grande capacidade técnica ofensiva.

Além da capacidade técnica o grupo apresenta em suas ações conteúdo político-ideológico, o que sugere que deve continuar em atividade no ano de 2018 com ações contra alvos de alto perfil.

yunkers crew

É um grupo brasileiro atuando com esse nome desde 2016, anteriormente conhecido como NoMercy e Insanes Team. No ano de 2017 realizou 228 defaces.

Ao menos em duas ocasiões, realizou ataques simultâneos contra diferentes serivdores, o que sugere capacidade de orquestração de uma campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| IP distintos | Data | Defaces | Alvos |

| 21 | 2017-03-14 | 23 | gov.it |

| 7 | 2017-03-28 | 10 | se.gov.br, ba.gov.br, gob.pe e gb.ec |

É o grupo brasileiro que apresentou maior variabilidade de alvos, os quais incluem páginas de governo da Botsuana, Colômbia, Equador, Itália, México e Ucrânia.

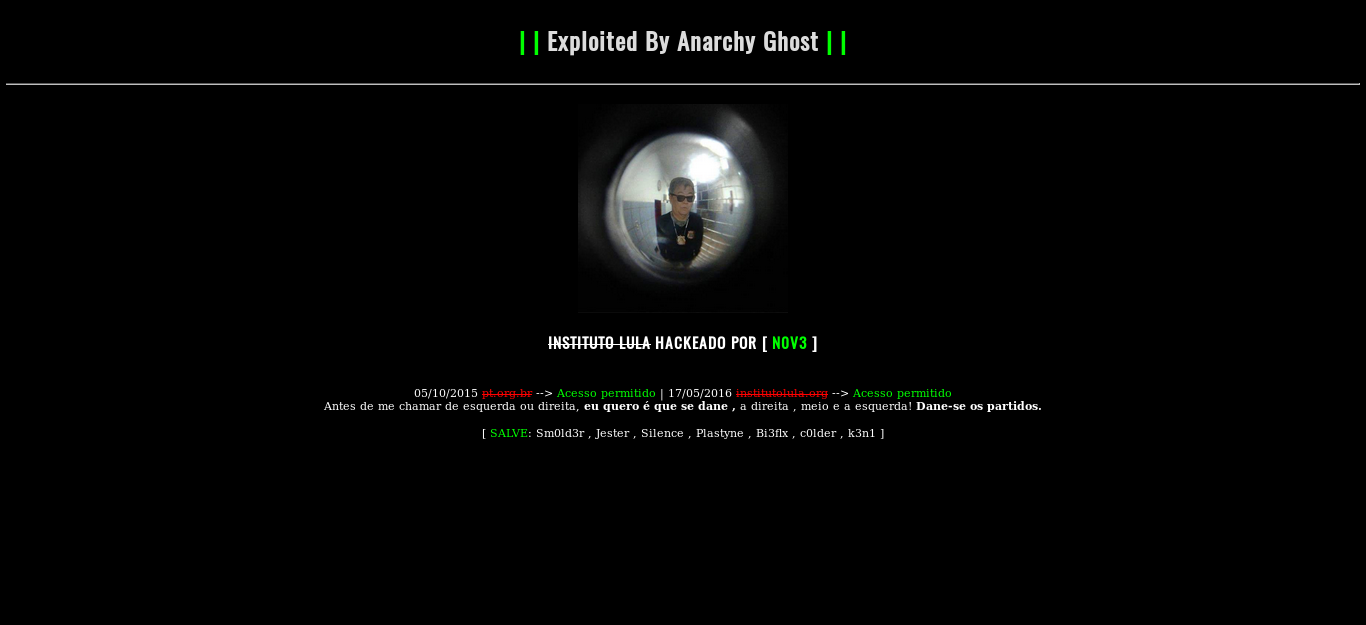

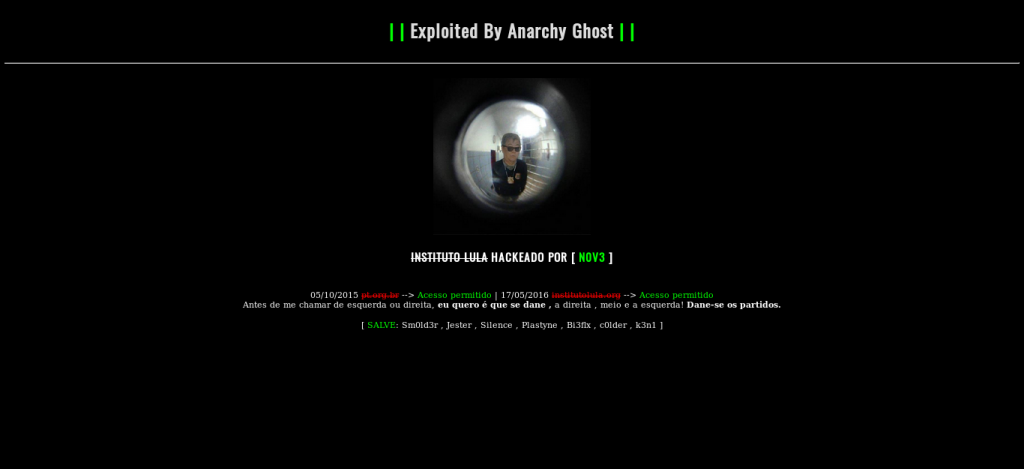

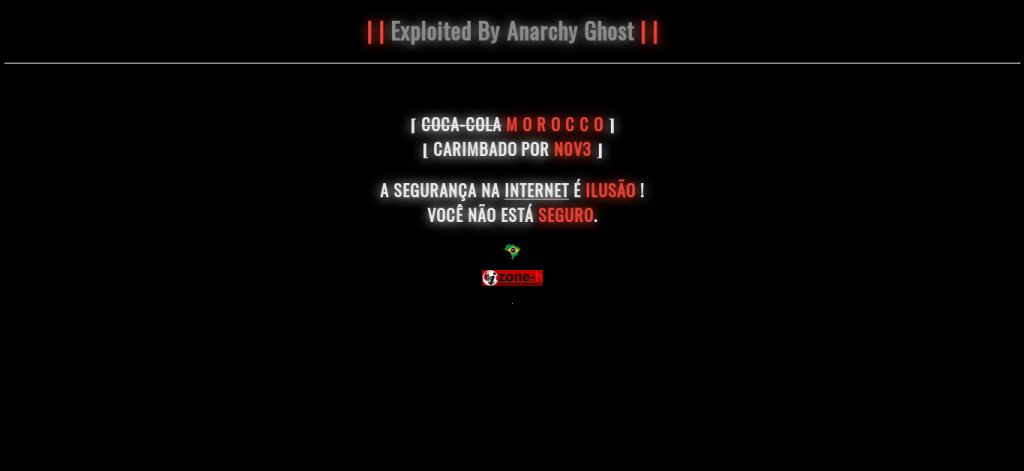

Anarchy Ghost

O Anarchy Ghost é um grupo brasileiro que atua desde 2014 e no ano de 2017 praticou 153 desfigurações de página. O grupo frequentemente adequa os ataques de desfiguração aos alvos e manifesta conteúdo político-ideológico.

Screenshot da desfiguração contra página do Instituto Lula

Screenshot da desfiguração contra página da Coca-Cola

O grupo realizou ataques paralelos a diferentes serivdoresem uma oportunidade, sugestivo de orquestração de campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| IP distintos | Data | Defaces | Alvos |

| 6 | 2017-05-24 | 20 | capes.gov.br |

Em outras três oportunidades o grupo também promoveu desfigurações em massa contra um único endereço IP. É um indicativo de que houve o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 54.187.51.169 | 2017-01-03 | 39 | ba.gov.br |

| 177.70.21.128 | 2017-12-06 | 26 | ma.gov.br |

| 177.70.21.128 | 2017-12-03 | 25 | ma.gov.br |

Entre as vítimas mais notórias estão dez páginas do Ministério do Planejamento (planejamento.gov.br), páginas do Instituto Lula (institutolula.org), ANATEL (anatel.gov.br), IBAMA (ibama.gov.br), subdomínios da Coca-Cola no Marrocos (cocacola.co.ma), além de ataques contra páginas de governo do México e Reino Unido.

pr0s3x e Collapse Gang

O atacante Pr0s3x esteve associado aos grupos Collapse Gang e Evil Boyz durante o ano de 2017. Somados os ataques de autoria das três entidades tem-se o total de 102 desfigurações.

Em uma ocasião, 03 de janeiro de 2017, o atacante Pr0s3x conduziu ataques simultâneos a 7 endereços IP, obtendo sucesso em 11 desfigurações contra páginas do Tribunal de Contas do Estado do Amazonas (tce.am.gov.br) e páginas de governo da Argentina, Bósnia & Herzegovina, Bangladesh e México.

Alguns dos principais ataques realizados incluem cinco domínios vinculados ao TSE (tse.jus.br e tse.gov.br), ANP (anp.gov.br), Dataprev (dataprev.gov.br), Sebrae (sebrae.com.br) e domínos da Toyota no Peru (toyotaperu.com.pe).

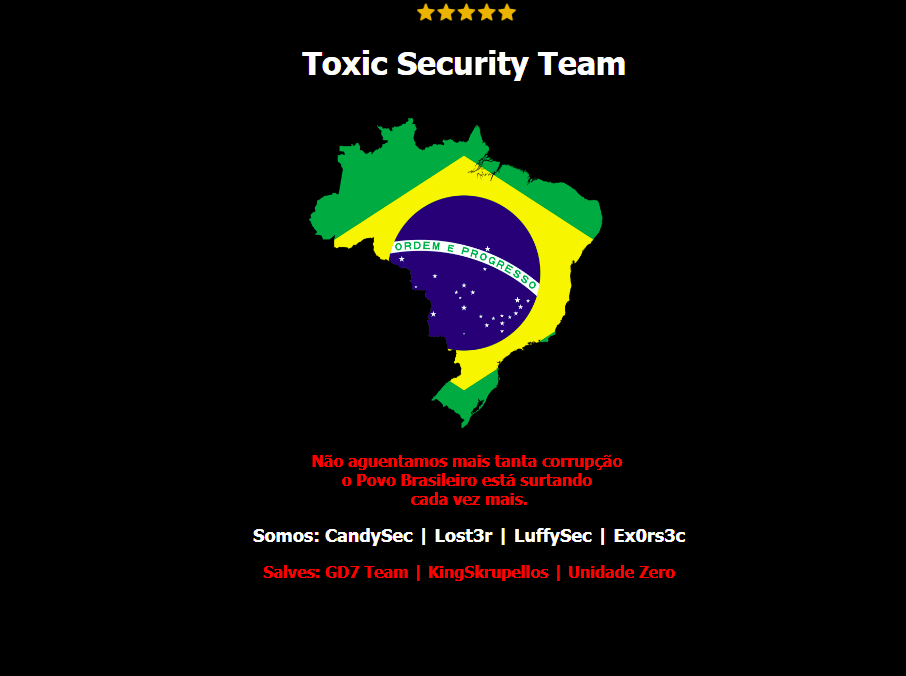

CandySec e Toxic Security Team

O Toxic Security Team e seu integrante CandySec são atacantes que estão muito ativos no primeiro trimestre de 2018, conforme publicações em 08/03, 11/03, 13/03 e 14/03. O grupo parece ter iniciado suas atividades no último trimestre de 2017 com ataques ao Ministério do Desenvolvimento Social (MDS) e páginas de governo do México e Venezuela.

Screenshot da desfiguração contra o MDS

Como é possível observar pela imagem, o grupo desde o início das suas atividades tem demonstrado conteúdo político-ideológico em suas desfigurações.

Alvos brasileiros

No ano de 2017, considerando o escopo páginas de governo e de alto número de acessos (Ranking Alexa), o Brasil sofreu 4.132 ataques de desfiguração de página. O que representa um pequeno aumento comparado ao ano de 2016, no qual foram registrados 3.976 defaces.

A primeira perspectiva que pode ser observada diz respeito aos Sistemas Autônomos (AS) e Provedores (ISP) atacados.

Conforme evidencia a tabela a seguir, registra-se a presença de universidades e provedores privados de hospedagem no ranking de AS mais atacados no ano de 2017.

Outro fato digno de nota é a quantidade de desfigurações – 754 casos, equivalente à 18,2% – contra serviços de internet brasileiros associados a governo ou de alto número de acessos que estava hospedados no exterior.

No caso dos ISP foi possível observar a presença mista de entidades públicas e privadas como provedores de acesso para os alvos identificados, conforme se observa da tabela a seguir.

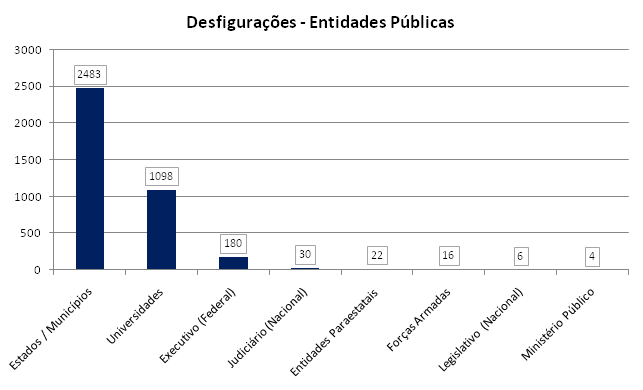

Se observadas as desfigurações a partir da posição institucional que ocupam na burocracia estatal brasileira e pelo tipo de domínio de topo de nível (.gov, .jus, .leg, .mil, .eb, .mp) é possível compreender a distribuição das vítimas no ano de 2017 (Gráfico 3).

As categorias de entidades públicas foram organizadas pelos seguintes critérios:

- Estados/Municípios – domínios associados a unidades da federação identificados pela sigla do estado antecedendo os domínios de topo de nível (Ex: df.gov.br, sp.leg.br)

- Universidades – consideradas 212 universidades e faculdades públicas nas esfereas federal, estadual e municipal

- Executivo – domínios associados a ministérios e órgãos públicos da esfera federal

- Judiciário – domínios associados a tribunais superiores, justiça federal, justiça eleitoral, justiça do trabalho e justiça militar

- Entidades Paraestatais – conselhos profissionais nacionais e regionais que utilizem domínios gov.br

- Forças Armadas – domínios associados ao topo de nível mil.br e eb.br

- Legislativo – domínios associados às casas legislativas (Câmara dos Deputados e Senado Federal)

- Ministério Público – domínios associados ao domínio topo de nível mp.br

Gráfico 3 – Distribuição de ataques

A concentração de vítimas em Estados/Municípios e Universidades pode ser explicada pela quantidade de domínios e subdomínios vinculados a essas entidades e à descentralização na gestão dos ativos típica das duas categorias.

Entre as universidades mais atacadas no ano de 2017, destacadas na tabela abaixo, a Universidade Federal Fluminense (uff.br) com 262 desfigurações, sendo que 247 delas ocorreram num único dia (20 janeiro 2017).

Na categoria Estados/Municípios, em termos absolutos, o estado de São Paulo aparece em primeiro lugar com 436 desfigurações de página em 2017.

Porém, a avaliação em números absolutos pode ser enganosa. Considerando os dados de mapeamento de subdomínios vinculados aos estados realizado em meados de 2014, a proporção de desfigurações em relação a serviços de internet mapeados apresenta um cenário distinto (tabela abaixo).

A análise se modifica quando a métrica absoluta é substutuída pela relativa. Estados com menor quantidade de serviços de internet – Maranhão, Piauí, Paraíba, Espírito Santo e Goiás – passam a ocupar os cinco primeiros lugares. Esse indicador sugere que eles possuem menor maturidade defensiva quando comparado a estados com maior quantidade de serviços (São Paulo, Minas Gerais, Santa Catarina).

Observação: ainda que o dado domapeamento de subdomínios vinculados aos estados não esteja atualizado é representativo porque compara os estados com a mesma metodologia.

Por fim, considerados os três poderes e o ministério público em nível federal, observa-se predominância de ataques a domínios vinculados ao Poder Executivo (tabela abaixo).

Entidades públicas de alto perfil estão entre os atacados no ano de 2017: Presidência da Repúblicas (presidencia.gov.br), Ministério do Planejamento (planejamento.gov.br), Tribunal Superior Eleitoral – TSE (tse.jus.br), Tribunal de Contas da União (tcu.gov.br), Departamento de Polícia Federal (pf.gov.br) e Departamento de Polícia Rodoviária Federal (dprf.gov.br).

No caso específico do TSE vale observar que 2018 será ano de eleições majoritárias em nível federal, fato que deve tornar o tribunal um alvo ainda mais atrativo para ataques dessa natureza.

Clique aqui para visualizar os dados e aplicar filtros em todas as tabelas.

Conclusão

A retrospectiva deface 2017 indica que os ataques de desfiguração de página ocorrem em grande quantidade contra redes de governo e sites brasileiros com alto número de visitas, pois o Brasil foi 2º lugar global.

Os alvos atacados com maior frequência são domínios de estados e municípios (2.483) e universidades públicas (1098). Tal fato pode ser creditado à gestão descentralizada de ativos informacionais nessas duas categorias de entidades públicas.

De outro lado, foram identificadas evidências de que os atacantes brasileiros possuem elevada capacidade técnica de exploração de vulnerabilidades e elaboração de artefatos que tornam ataques em escala possíveis.

A explicação para a grande quantidade de ataques anual no Brasil (4.132 em 2017 e 3.976 em 2016) parece ser uma combinação das duas observações: gestão descentralizada e atacantes com elevada capacidade técnica.

É quase universal a divisão administrativa nos países entre União, Estados/Províncias e Municípios/Condados, logo não seria razoável atribuir exclusiva responsabilidade pelo resultado nacional aos gestores de ativos informacionais em sede municipal. Presume-se que essa condição descentralizada na gestão exista em outros países também.

A perspectiva para o ano de 2018 é da manutenção de grande quantidade de desfigurações contra páginas de governo brasileiro, pois grupos que demonstraram grande capacidade técnica permanecem ativos (Anarchy Ghost, Yunkers Crew, Umbrella Gang, VandaTheGod – BCA). Ainda que alguns grupos aparentem desmobilização – Protowave Realoaded, Pr0s3x e Tsunami Faction – o histórico nacional sugere que novos grupos tendem a emergir.

OBS: Após a publicação do artigo o Protowave Reloaded parece ter retornado a atividade, o que reforça nosso prognóstico sobre o ano de 2018.