Já abordamos aqui (Smart TVs Samsung) um exemplo de risco do incremento de conectividade com a internet das coisas (IoT) sem a devida preocupação com segurança. Hoje vamos falar de outro problema bem mais grave evolvendo Sistemas de Supervisão e Aquisição de Dados, ou abreviadamente SCADA (proveniente do seu nome em inglês Supervisory Control and Data Acquisition) também chamado de software SCADA. Trata-se de Sistema de Controle de Turbinas Eólicas XZERES visíveis na Internet sem qualquer tipo de filtro de origem ou autenticação.

Essa turbina é fabricada pela XZERES Corp, uma empresa global de energia limpa. A empresa concebe e fabrica pequenos sistemas de energia eólica, bem como soluções de gerenciamento de energia e eficiência de energia para mercados comerciais, industriais leves e residenciais.

Detectar esse sistema é relativamente simples. Trata-se de uma aplicação web padrão (portas 80/http ou 443/https) e que possui um arquivo singular chamado /diag.pl, cujo o título é “XZERES Wind — Diagnostics Page“. Caso encontre essas características, você estará diante do sistema de automação desse modelo de turbina eólica.

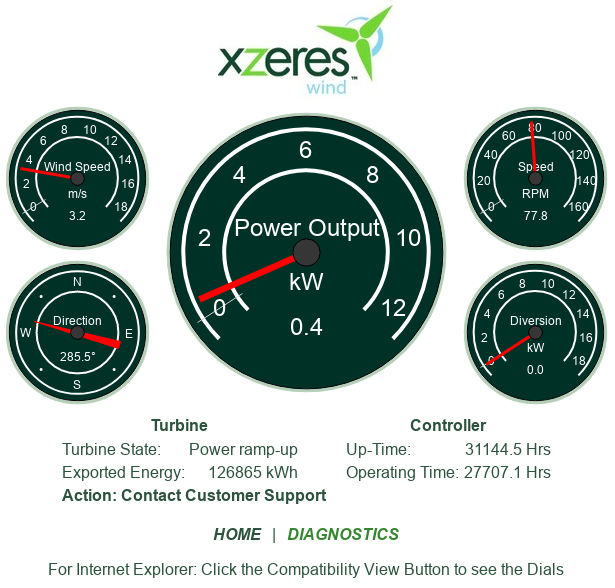

A página /main.html apresenta alguns dados de operação da turbina:

Página principal da interface web

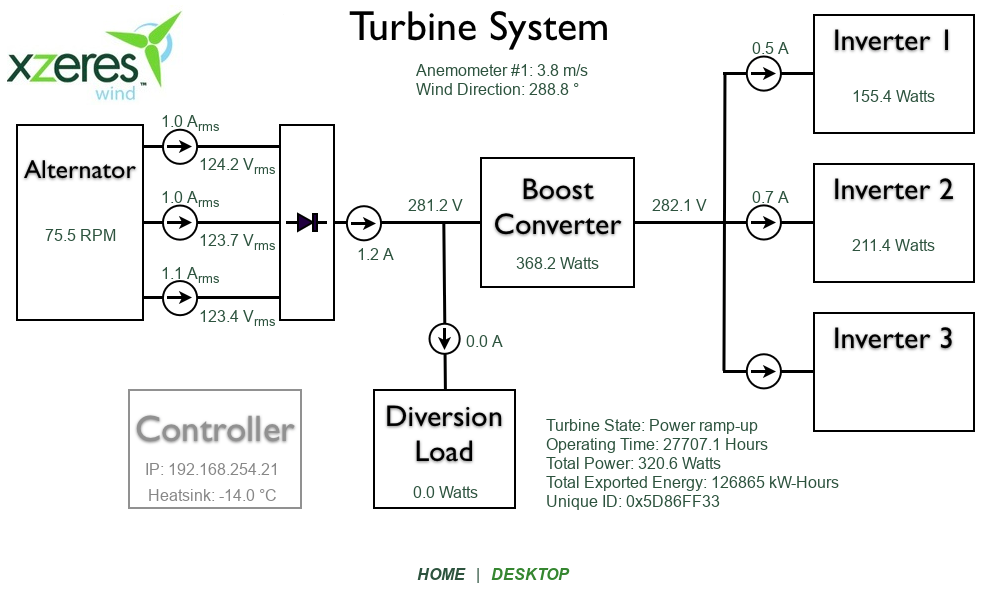

A página /diag.pl, como o nome sugere, apresenta um diagnóstico mais completo do sistema de operação da turbina.

Página com a arquitetura do sistema

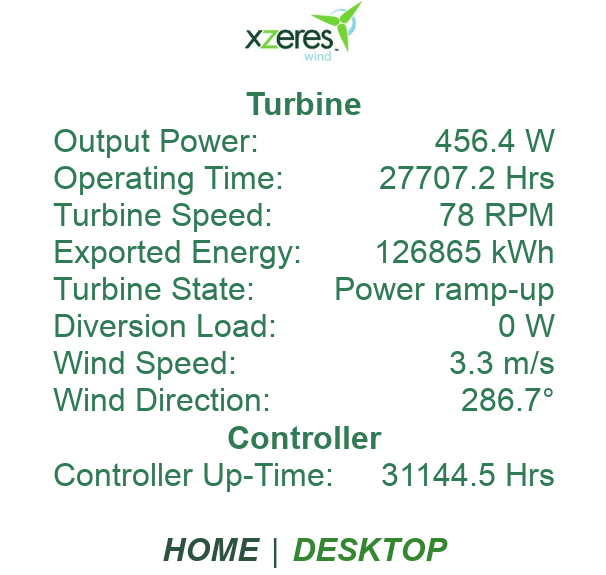

Informação sobre status de operação

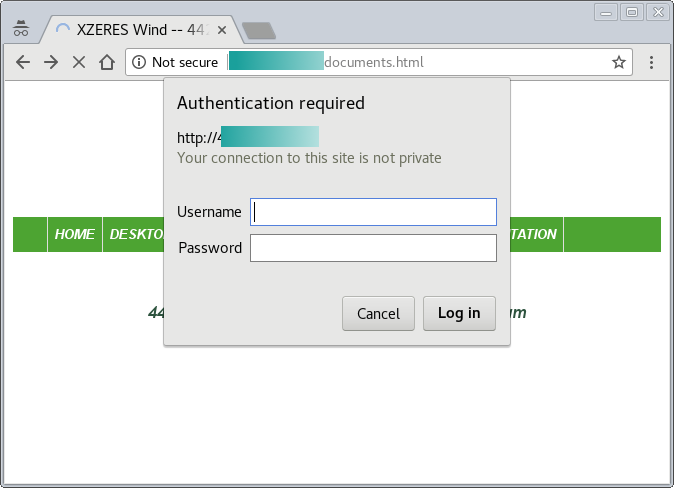

Pelo menos a interface de configuração do sistema requer autenticação. Todavia, nesse exemplo, estava rodando sobre HTTP sem criptografia, o que permite a execução de ataques do tipo Man-in-the-Middle.

Autenticação para interface de configuração

Ante a aparente negligência com a segurança na configuração do sistema, outra suscetibilidade a ser testada seria o uso de senha padrão do fabricante.

No entanto qualquer exploração efetiva de vulnerabilidade fere a premissa não invasiva da nossa pesquisa! Identificar vulnerabilidades e aumentar a consciência da comunidade de tecnologia da informação sobre os riscos cibernéticos não exige ações ofensivas.

Além disso, realizar o teste de senha padrão seria um ato criminoso, de acordo com o art. 154-A do Código Penal Brasileiro, mesmo que nosso objetivo fosse meramente acadêmico. Por fim, por se tratar de sistema SCADA, as consequências cinéticas da alteração de configuração do sistema não são previsíveis, podendo desencadear resultados catastróficos.

Ao processar e analisar o Big Data referente a todo o IPv4, encontramos atualmente 8 desses sistemas disponíveis na Internet, sendo 1 no Irã, 1 na Grã-Bretanha e 6 nos Estados Unidos.

| Endereço IP | País | Estado | Cidade | ISP |

| 5.52.xxx.xxx | Irã | – | – | Mobinnet WiMAX Network |

| 74.33.xxx.xxx | EUA | Minesota | Belle Plaine | Frontier Communications |

| 74.44.xxx.xxx | EUA | Minesota | Dodge Center | Frontier Communications |

| 38.109.xxx.xxx | EUA | Minesota | Saint Cloud | Cogent Communications |

| 81.130.xxx.xxx | Grã-Bretanha | Wales | Pwllheli, Gwynedd |

BT |

| 207.97.xxx.xxxx | EUA | Texas | San Antonio | Rackspace Ltd – Cascade Wind Corp. |

| 207.97.xxx.xxxx | EUA | Texas | San Antonio | Rackspace Ltd – Cascade Wind Corp. |

| 209.200.xxx.xxx | EUA | Nova Iorque | New Hyde Park | CrystalTech Web Hosting |

A migração para novas tecnologias de energia é uma tendência global, acompanhada pela facilidade de interfaces de comando e controle acessíveis pela internet. Com isso, as novas tecnologias tendem a estar expostas a ameaças cibernéticas. Por isso, a migração para novas tecnologias não desobriga o usuário de realizar os ajustes finos de configuração e de segurança.