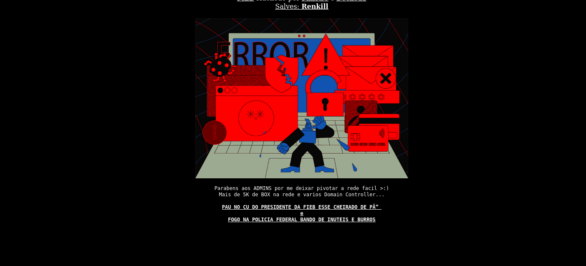

O novo coletivo psycIllusion realizou duas desfigurações de página contra páginas da Polícia Militar do Espírito Santo (PMES). Nenhuma motivação ou justificativa foi indicada para as ações.

As páginas desfiguradas são:

- https://dint.pm.es.gov.br/index.html

- https://sipom.pm.es.gov.br/index.html