Com a prisão do ex-presidente Lula, o clima de acirramento político no Brasil se ampliou a patamares inéditos na história recente. A dimensão cibernética não existe no vácuo e reflete esse panorama político-ideológico. Ela é, contudo, agravada pela capacidade ofensiva demonstrada por diversos hackers e/ou grupos brasileiros.

Identificamos que nos últimos 60 dias grupos que aparentavam desmobilização retornaram aos ataques de desfiguração de página.

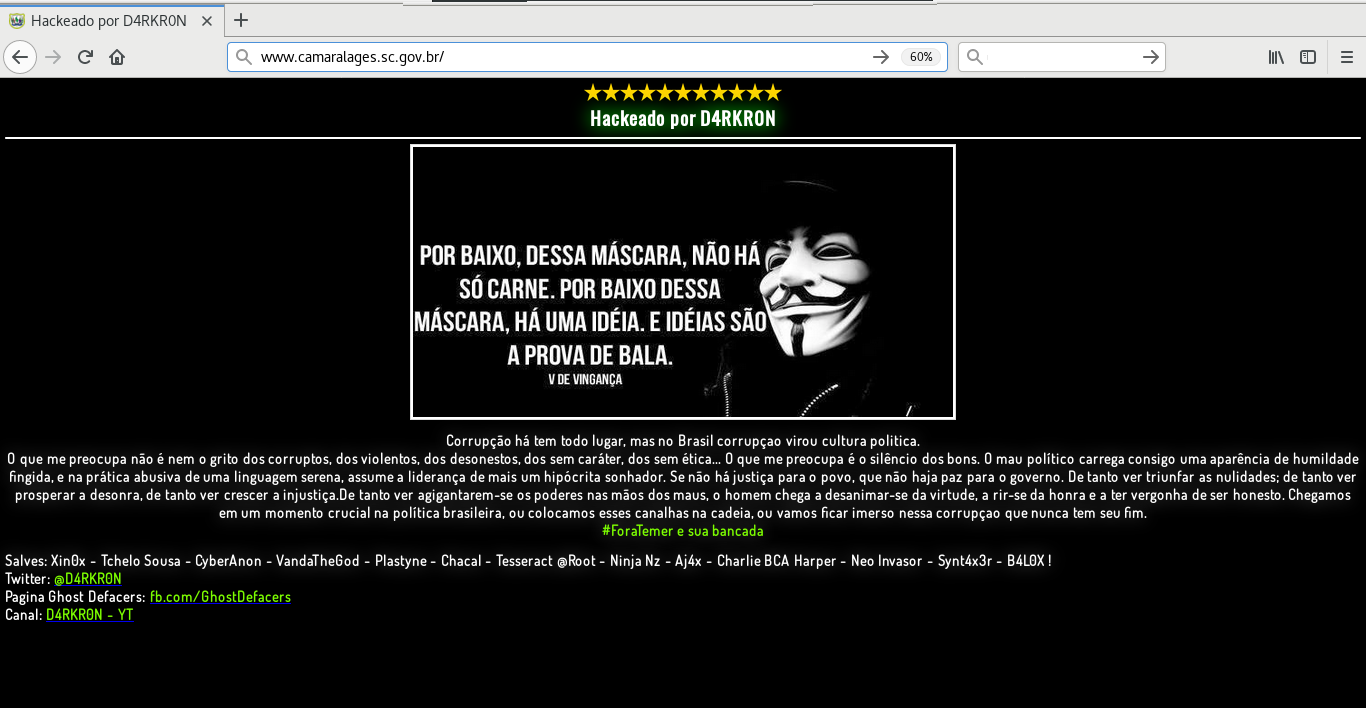

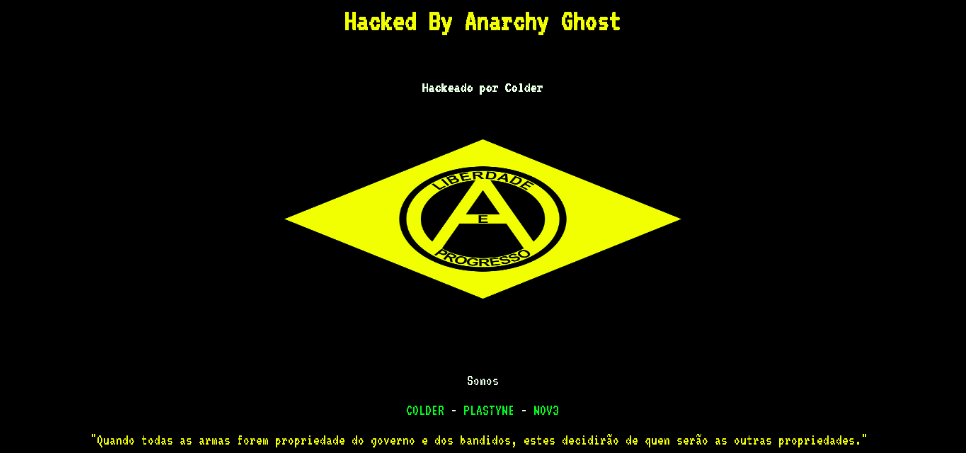

Além do volume de ataques – 359 desfigurações contra domínios vinculados a governo ou elevado tráfego pelo Alexa – nota-se que conteúdo das desfigurações tem inclinação hacktivista. Deface – Anarchy Ghost

Deface – Anarchy Ghost

A quantidade de ataques se encontra distribuída entre os grupos/hackers conforme a tabela a seguir:

Observa-se que o grupo Protowave Reloaded lidera com folga o total de ataques no últimos 60 dias (49% do total). Historicamente é o grupo que possui o maior número (2.636) de desfigurações de página com cc-TLD “.br” (sites de governo e elevado tráfego pelo Alexa) registradas,

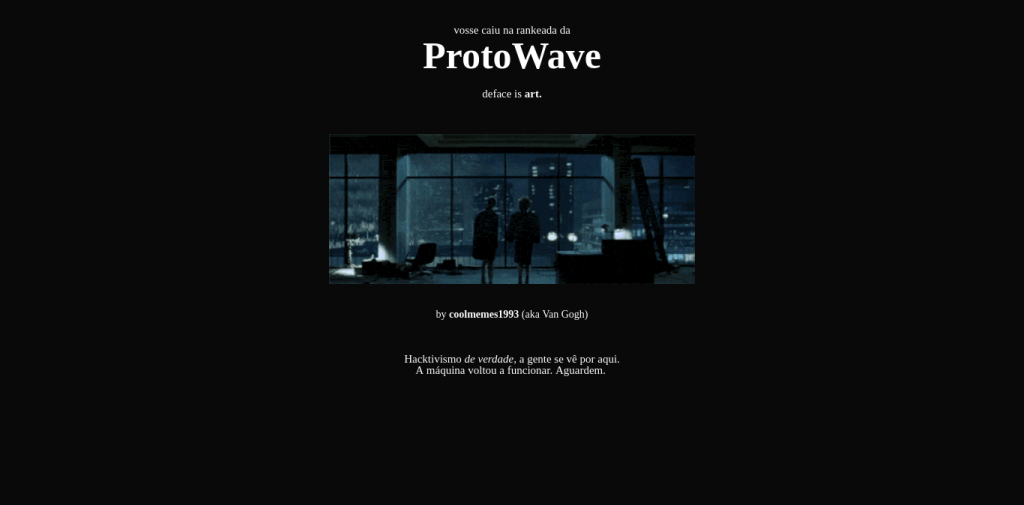

Uma das desfigurações realizadas nos últimos dias mostra uma imagem da cena final do filme “Clube da Luta“, cuja história é sobre uma comunidade underground que evolui para uma organização anarquista descentralizada em células autônomas. Essa cena final retrata a explosão de diversos prédios onde estariam localizados data centers de grandes bancos, o que provocaria o caos (esperamos que o Protowave não use explosivos com a mesma habilidade e destreza que reiteradamente demonstra em ambiente computacional).

Combinado com a mensagem deixada pelo grupo:

Hacktivismo de verdade, a gente se vê por aqui.

A máquina voltou a funcionar. Aguardem.

É razoável concluir que há tendência de novos ataques com índole hacktivista ocorram contra alvos brasileiros no futuro próximo por parte do Protowave Reloaded.

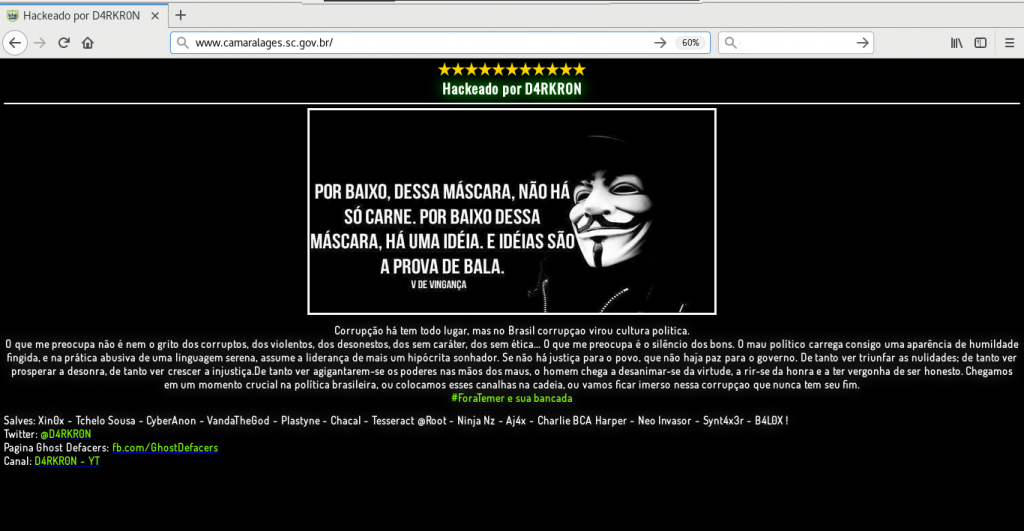

Não é, contudo, restrito ao Protowave Reloaded a disposição em realizar ataques hacktivistas. Além dos recentes ataques realizados por VandaTheGod, o hacker D4rkr0n também provocou mais de 30 desfigurações com teor político-ideológico.

Vale observar que grupos que estavam inativos – destacam-se o HighTech Hack Team e o Monsters Defacers – também retornaram. Tal fato pode levar a uma competição entre os próprios grupos para obter maior destaque em suas ações ofensivas. Devido ao perfil hacktivista das ações, esse acirramento entre grupos hackers tende a aumentar à medida que as eleições se aproximem.

Não parece haver relação entre os alvos dos ataques e os protestos políticos veiculados em ataques hacktivistas. Entre os principais alvos das recentes ações, considerando uma agregação por domínio, é possível vislumbrar o seguinte cenário:

Os dados apresentados indicam um cenário em que diversos grupos hacktivistas retornaram as atividades de desfigurações de página com grande intensidade. Fato que, combinado com o conturbado momento político vivenciado pelo país, próximo de um processo eleitoral imprevisível, indicam alta probabilidade de que uma campanha hacktivista (por exemplo: #OpEleicoes2018) seja deflagrada no Brasil no período eleitoral, aos moldes do que se observou nos casos de #OpOlympicHacking (2016), #OpOperadoras (2016 e 2017) e #OpStopBlocking (2016 e 2017).

Observação

Fato curioso o hacker D4rkr0n ter atacado a página da Câmara de Vereadores de Lages/SC, o que demonstrou que o Poder Executivo e o Poder Legislativo de Lages/SC estão em harmonia, ao menos no que se refere a serem vítimas de ataques cibernéticos.

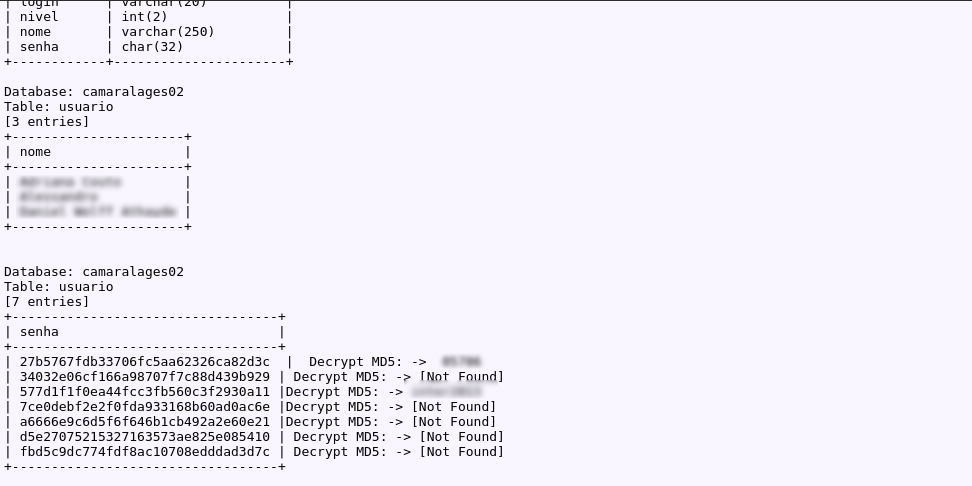

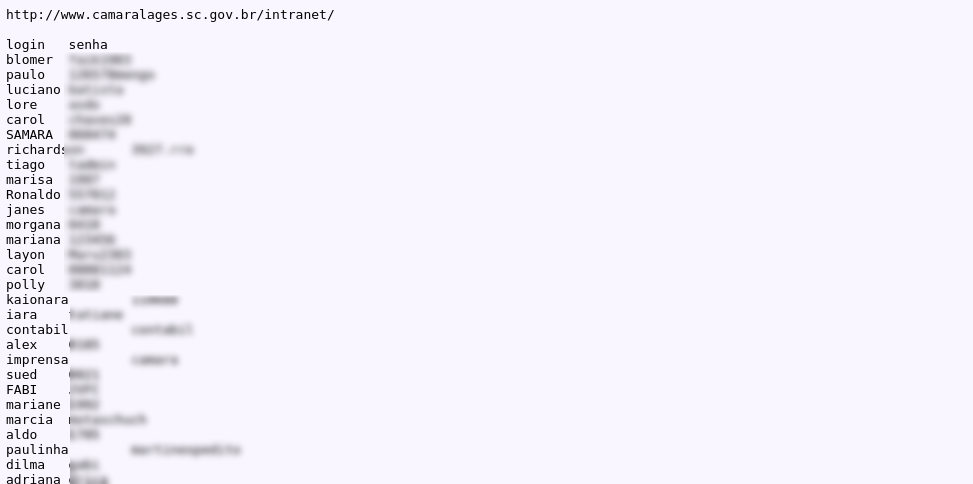

O histórico do domínio camaralages.sc.gov.br e seus subdomínios Identificamos 05 desfigurações (entre abril/2016 e maio/2017) e 03 vazamentos de dados (incluindo credenciais com usuário e senha em texto claro), um dele onde senhas da intranet teriam sido publicadas em texto claro e no outro algumas das senhas (MD5) foram decriptadas e o seu conteúdo revelado em texto claro.

Portanto, existem evidências que o domínio camaralages.sc.gov.br foi comprometido em outras ocasiões, anteriores aos recentes ataques de desfiguração de página, o que sugere que esse ativo foi/está comprometido há muito tempo e pode estar sendo utilizado pelo atacante para outras atividades maliciosas, como repositório de artefatos e proxy, por exemplo.