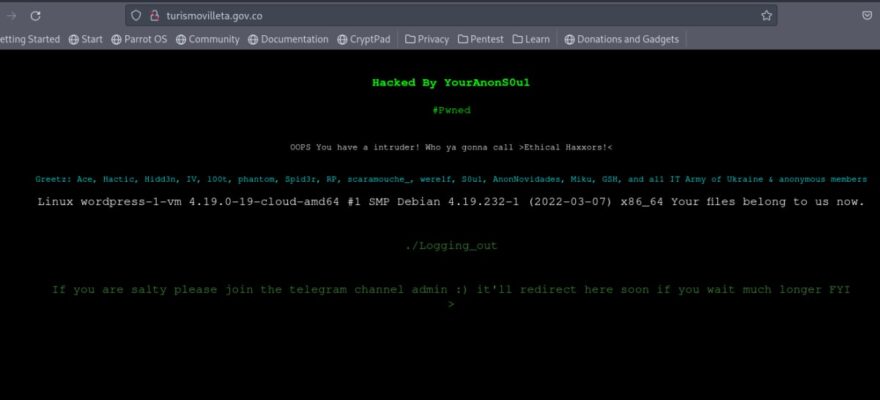

O grupo hacktivista YourAnonSoul publicou arquivos que indicam o comprometimento da página turismovilleta.gov.co. Incluindo uma desfiguração da página e vazamento dos dados da

…Imagens

O novo coletivo psycIllusion realizou duas desfigurações de página contra páginas da Polícia Militar do Espírito Santo (PMES). Nenhuma motivação ou justificativa foi indicada para as ações.

As páginas desfiguradas são:

- https://dint.pm.es.gov.br/index.html

- https://sipom.pm.es.gov.br/index.html

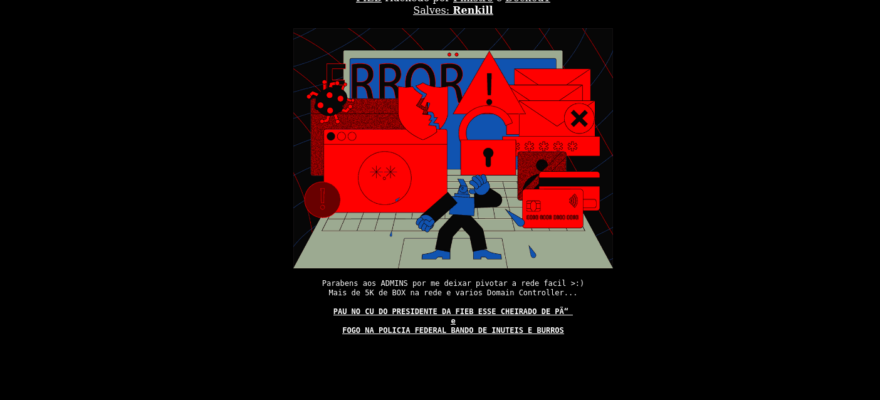

Um grupo utilizando o ransomware Vice Society publicou ação contra a Fundação Instituto de Educação de Barueri (FIEB). O grupo informou que obteve acesso ao active directory (AD) e excluíram vários back-ups da rede.

Como demonstração da veracidade da sua afirmação, o grupo imagens que contém informações que teriam sido obtidas pelo grupo durante o ataque (p.ex. Domain

…O grupo de ransomware Vice Society publicou em sua página que realizou uma ação contra a Universidade Federal de São Paulo (Unifesp).

Como demonstração da veracidade da sua afirmação, o grupo adicionou um link com um grande volume de informações que teriam sido obtidas pelo grupo durante o ataque:

Os arquivos incluídos na pasta não parecem ter em seu conteúdo dados pessoais de professores ou alunos. Por outro lado, o Vice Society já publicou

…O grupo de Cuba ransomware publicou em sua página que realizou uma ação contra uma empresa ligada ao grupo Hyundai da Coreia do Sul. Alguns arquivos foram disponibilizados para download (documentos fiscais, comunicação com funcionários, registros bancários e código

…O coletivo hacktivista AgainstTheWest continua muito ativo nos últimos dias, depois de apoiar a Ucrânia com um grande número de vazamentos contra alvos russos, o grupo retornou a divulgar alvos chineses.

Destaque para o vazamento de dados da Hyundai, em Hong Kong:

Outro alvo do grupo foi a gigante de telefonia chinesa Tencent, o grupo disponibilizou o que seriam telas de acesso a sistemas e arquivos para download:

Outra publicação listou ao

…O grupo de ransomware Conti publicou em sua página que realizou uma ação contra o Banco Central da Tunísia. Dois arquivos foram disponibilizados para download, mas o grupo colocou um timer para indicar que mais publicações podem

…Foi publicado em canal de comercialização de ferramentas e dados obtidos por cibercriminosos um anúncio com dados de 789 milhões de eleitores da Índia. O vendedor se dispõe a oferecer amostras dos dados e cobra o valor de 500 USD pela base

…Dados de 270 milhões de registros telefônicos no Brasil foram colocados à venda. Não se trata de algo inédito, pois comercialização de dados pessoais no Brasil é algo endêmico. O que chamou a atenção nesse caso foi a origem do canal (usuários indianos e do sudeste

…Canal de comunicação utilizado por cibercriminosos compartilhou link para download de arquivo SQL que seria originário do Banco do Brasil.

Imagens compartilhadas no canal sugerem que o arquivo possui tabelas com a sigla ccbb, aparentemente relacionado ao Centro Cultural Banco do

…