Já falamos aqui no Lab sobre o maior ataque distribuído de negação de serviço (DDoS) de que se tem conhecimento. O ataque DDoS mediu 1.3 Tbps de tráfego e foi desferido por oito minutos de duração. Também já falamos sobre o uso de honeypots para entender os ataques e dessa forma realizar o ajuste fino nos mecanismos de segurança como forma de robustecimento da defesa.

Hoje vamos demonstrar isso na prática a partir de dados da HoneyNet mantida pelo DefCon Lab. Os nossos honeypots são de baixa, média e alta interação. No caso específica do memcached, a resposta é de baixa interação, pois não construímos uma resposta verossímil para esse protocolo. Ainda assim, observamos grande atividade na porta 11211.

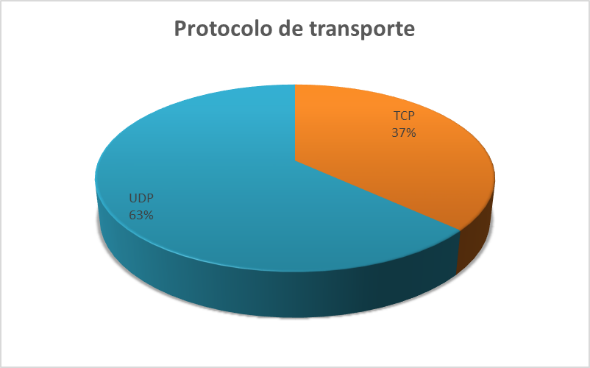

Em 60 dias de observação, verificou-se 2.469 requisições na porta 11211, sendo que 1.560 foram a partir do protocolo UDP.

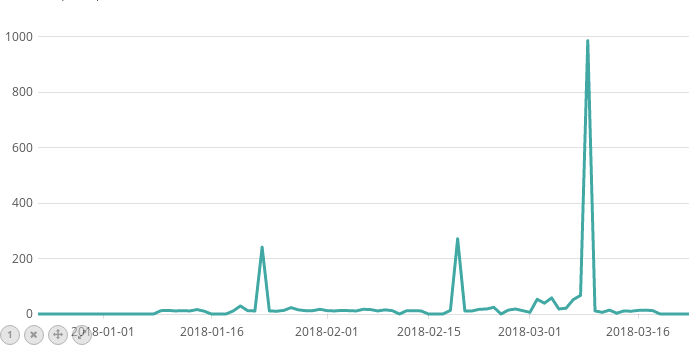

Em análise temporal, é possível observar grande atividade de varredura no dia 08/03/2018, total de 985 sondagens, que representa cerca de 40% do total.

Há correlação entre o ápice de consultas da porta 11211 e o maior ataque DDoS da história (28/02). Uma das primeiras provas de conceito publicadas – disponível ainda hoje em https://pastebin.com/ZiUeinae – foi divulgada no dia 03/03 e atualizada no dia 05/03.

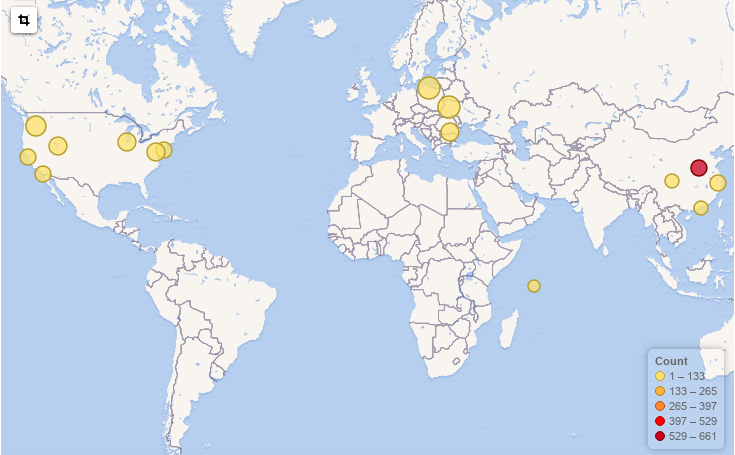

Em análise quantitativa por país de origem da varredura, os EUA aparecem sem surpresas em primeiro lugar. Isso porque os grandes provedores de nuvem e de servidores virtuais são estadunidenses. Por outro lado, Romênia, Seychelles e Ucrânia se destacam nessa lista. Não é a primeira vez que Seychelles aparece no topo dos logs da honeynet, mesmo tendo uma população inferior a 100 mil habitantes e sendo o 65º país do mundo em número de hosts.

| Total | 2.469 | 100% |

| País | Total de sondagens | % |

| Estados Unidos | 1.126 | 45,61% |

| China | 1.029 | 41,68% |

| Romênia | 241 | 9,76% |

| Seychelles | 17 | 0,69% |

| Ucrânia | 16 | 0,65% |

| Holanda | 13 | 0,53% |

| Canadá | 12 | 0,49% |

| Rússia | 8 | 0,32% |

| Grã-Bretanha | 4 | 0,16% |

| Polônia | 2 | 0,08% |

| Hong Kong | 1 | 0,04% |

Total de sondagens por país

A tabela a seguir apresenta os dados de origem da varredura por Sistema Autônomo. Observa-se a ocorrência de alguns provedores de hospedagem, de servidores virtuais e de nuvem, o que demonstra o aluguel de infraestrutura profissional por agentes maliciosos para a realização de varreduras.

| Total | 2.469 | 100,00% | |

| ISP | País | Total | % |

| CHINA UNICOM China169 Backbone | China | 968 | 39,21% |

| Hurricane Electric, Inc. | United States | 637 | 25,80% |

| Flokinet Ltd | Romania | 241 | 9,76% |

| Flokinet Ltd | Seychelles | 4 | 0,16% |

| Steadfast | United States | 224 | 9,07% |

| DigitalOcean, LLC | United States | 114 | 4,62% |

| DigitalOcean, LLC | Canada | 12 | 0,49% |

| DigitalOcean, LLC | United Kingdom | 4 | 0,16% |

| LeaseWeb Netherlands B.V. | United States | 43 | 1,74% |

| Linode, LLC | United States | 39 | 1,58% |

| No.31,Jin-rong Street | China | 38 | 1,54% |

| CariNet, Inc. | United States | 28 | 1,13% |

| Amazon.com, Inc. | United States | 17 | 0,69% |

| Quasi Networks LTD. | Seychelles | 13 | 0,53% |

| Quasi Networks LTD. | Russia | 4 | 0,16% |

| IT7 Networks Inc | United States | 16 | 0,65% |

| CHINANET SiChuan Telecom Internet Data Center | China | 12 | 0,49% |

| Volia | Ukraine | 12 | 0,49% |

| Hangzhou Alibaba Advertising Co.,Ltd. | China | 11 | 0,45% |

| JSC Digital Network | United States | 8 | 0,32% |

| Hostkey B.v. | Netherlands | 5 | 0,20% |

| Content Delivery Network Ltd | Ukraine | 4 | 0,16% |

| Hostio Solutions B.V. | Netherlands | 4 | 0,16% |

| Shine Servers Llp | Netherlands | 4 | 0,16% |

| root SA | Russia | 4 | 0,16% |

| L&L Investment Ltd. | Poland | 2 | 0,08% |

| Capitalonline Data Service Co.,LTD | Hong Kong | 1 | 0,04% |

Conclusão

O serviço de memcached mal configurado tem sido abusado por atores maliciosos para desferirem ataques de negação de serviço de magnitude sem precedentes, apresentando tráfego superior a 1 Tbps.

Como mencionamos no artigo sobre o mapeamento mundial de memcached, o atacante sai duplamente favorecido com ataques de negação de serviço por reflexão UDP, pois além de ter o tráfego amplificado em várias vezes, ele também ganha camadas de anonimização, uma vez que o endereço IP que chega no alvo é o do servidor que refletiu o tráfego.

Os dados do nosso honeypot demonstram por meio de evidências que agentes maliciosos vem realizando varreduras em busca de servidores memcached vulneráveis a ataques de amplificação e reflexão de tráfego UPD na porta 11211.

O honeypot é uma estratégia interessante de se emular virtualmente uma infraestrutura real. Por meio deles, pode-se aprender sobre os possíveis ataques, além de se mapear endereços originários de atividades maliciosas. Em um cenário mais avançado de implantação de honeypot, pode-se desviar o tráfego malicioso em tempo de execução, ao invés de meramente bloquear o ataque. Dessa forma, pode-se monitorar o tráfego para aprender sobre as táticas, técnicas e procedimentos dos seus inimigos.

A complexidade do ambiente cibernético não mais permite uma postura estritamente defensiva, na qual o defensor se encastela e torce para que o ataque seja detido passivamente. A defesa deve adotar medidas pró-ativas para complementar suas ações convencionais e robustecer a sua defesa de forma qualitativa. A nossa experiência tem demonstrado que monitorar vazamentos e operar honeypots são formas eficientes de aprimorar a sua condição defensiva. São formas de se aprender com seu oponente jogando o jogo deles.