Já abordamos aqui no Lab a prática recorrente entre usuários: o uso repetido de senhas padrão ou senhas pouco complexas. Nas postagens o uso de um ativo institucional (conta de e-mail) para fins pessoais e os perigos de uso de senhas padrão expusemos exemplos concretos dos riscos associados a esse comportamento desidioso.

Identificamos a divulgação de credenciais de acesso (usuário e senha) com frequência diária. Por isso, optamos por realizar uma análise dos resultados desses vazamentos como amostragem da prática dos usuários no uso de senhas fortes/seguras.

Para o presente artigo selecionamos alguns vazamentos de dados que do período recente, além da contribuição significativa de Renato Borbolla, pesquisador de Cyber threat intelligence, que nos cedeu acesso aos dados de um vazamento de dezenas de milhares de credenciais.

Análise – Resultado Geral

Considerando a amostragem de uma semana de vazamentos obtivemos um total de 211.905 pares de credenciais (usuário e senha).

Os endereços de e-mail mais frequentes na amostragem pertencem aos grandes provedores de correio eletrônico gratuito, conforme se observa na tabela a seguir:

A frequência de repetição de senhas foi de 34,2%, pois 6.517 senhas foram utilizadas em mais de uma conta. Na tabela abaixo é possível observar uma lista com as senhas utilizadas com maior frequência:

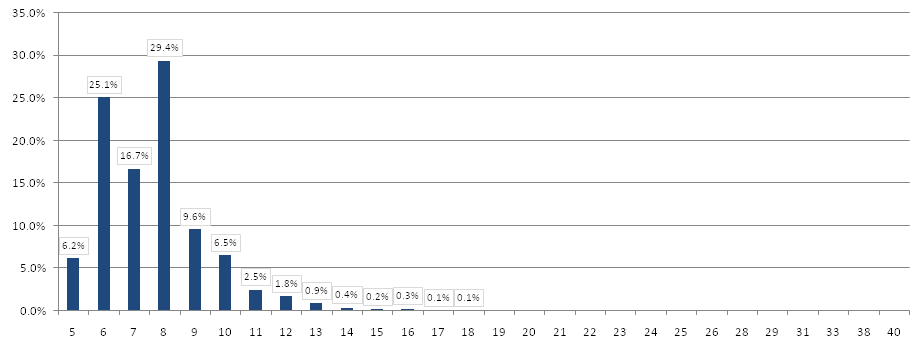

Um dos aspectos relevantes para determinar a segurança de uma senha é a quantidade de caracteres que a compõe. Não há uma regra absoluta sobre o tamanho mínimo de senha, embora existam recomendações do NIST (National Institute of Standards and Technology) para ao menos 8 caracteres, assumindo que a composição complexa seja observada (caracteres especiais, números e letras maiúsculas/minúsculas). Acesse os sites How Secure Is My Password ou Secure Password Check para analisar a força de uma senha.

Sob esse parâmetro de comparação, 48,1% das senhas observadas não atenderam o tamanho mínimo, conforme se observa da tabela a seguir:

Num levantamento realizado por Troy Hunt sobre o tamanho mínimo exigido pelos maiores sites da web, indicou que 9 das 15 páginas exigem 6 caracteres e 4 delas demandam 8 caracteres para o tamanho de senha:

Sob o parâmetro de comparação da indústria, 71,3% das senhas observadas atenderam o tamanho mínimo, conforme se observa o gráfico a seguir:

O tamanho da senha é uma das variáveis a ser considerada no momento da sua elaboração. Outro fator muito relevante é a complexidade da senha, isto é, a seleção dos caracteres que a compõem. Veremos que a combinação de 77,5% das senhas com tamanho 8 caracteres ou inferior e a baixa complexidade de composição as coloca em posição suscetível a ataques de força bruta.

Análise – Complexidade das Senhas

Para a análise da complexidade das senhas observamos alguns dos critérios mencionados pelo Cert.br como desejáveis:

- evitar uso de dados pessoais (nomes, nomes invertidos, sobrenomes, números de celular, placas de carro),

- evite senhas associadas à proximidade entre os caracteres no teclado (sejam sequências numéricas ou letras),

- evite palavras presentes em listas publicamente conhecidas, como nomes de times de futebol.

As senhas que indicaram o uso de nome próprio como credencial de acesso somaram 124.443 (58,7%) casos, sendo que em 18.999 casos (8,97%) a senha era composta apenas pelo nome (sem combinação com qualquer outro caractere). Fato que coloca esse tipo de senha que contém dados pessoais como a favorita dos usuários na amostragem analisada.

Essa classificação foi realizada com uma lista dos 5.594 nomes mais populares em português e inglês (femininos e masculinos).

Outro grupo de 5.569 senhas (2,6%) utilizou o nickname (pseudônimo ou apelido) do e-mail na composição da senha. Esse é um comportamento temerário que se desencoraja por se tratar de uma informação disponível para eventual atacante.

A frequência de repetição de senhas numéricas sequenciais é alarmante, ela foi observada em 9.879 casos, o que correspondem a 4,6% do total. Foram consideradas sequências numéricas quando presentes ao menos três algarismos em ordem crescente ou decrescente.

O uso de senhas associadas à proximidade entre os caracteres no teclado (exemplo: “QWERTY”) também foi elevado com 2.950 registros, o que equivale à 1,3% do total de senhas analisadas.

O uso de senhas com palavras de listas conhecidas também foi observado e agrupado sob duas categorias: clubes de futebol (218 ocorrências) e termos relacionados à palavra “senha/password” (2000 casos).

As senhas supramencionadas que não observam o parâmetro de elaboração de senhas recomendado, somadas, correspondem à 18,6% do total de senhas analisadas pelo Lab. Esse resultado quantitativo encoraja elementos maliciosos a empregar técnicas de força bruta contra áreas de acesso.

Aspecto curioso quanto à sequência de caracteres “YfDbUfNjH” merece destaque. Em 77 casos senhas apresentaram essa string que não aparentava uma sequência de teclado tradicional. Então nos defrontamos com artigo que ofereceu uma explicação razoável:

Interestingly, YfDbUfNjH can be mapped to a Russian word which means “navigator”. Why it is so popular is beyond our comprehension.

Ao realizarmos a análise em busca de senhas na amostragem que preencham as recomendações de segurança como uso de caracteres especiais, combinação de números e letras (maiúsculas e minúsculas), observamos um resultado preocupante.

Apenas 1.328 senhas (0,63%) dentre podem ser classificadas como senhas fortes, considerando os requisitos de comprimento (mínimo de 8 caracteres), presença de caracteres especiais e combinação de números e letras (maiúsculas e minúsculas).

A combinação de caracteres numéricos e letras (maiúsculas e minúsculas) também foi pouco frequente, apenas 5.739 casos (2,7%).

Usuários Governo

Dentre os nomes de usuário utilizados, foram observados 254 e-mails corporativos vinculados a entidades públicas (0,12% do total). A amostra é muito baixa para permitir que se faça uma análise própria e específica para os usuários de e-mail institucional, de modo que não é possível extrapolar e separar as conclusões para essas contas.

Não obstante, o resultado da análise indica que nenhuma credencial institucional preencheu os requisitos de senha forte, sendo que apenas 8 possuem comprimento igual ou superior a 8 caracteres e combinam caracteres numéricos e letras (minúsculas). As demais são sequências numéricas (14), sequência de teclados (2), nomes padrão (1), presença de nome próprio (150) – sendo 9 apenas o nome próprio.

Conclusão

A partir da amostragem de vazamentos obtidos por coleta direta e por cessão do pesquisador Renato Borbolla observamos que senhas de baixa complexidade dominantes e a quantidade de senhas que empregam as melhores práticas de segurança sejam apenas 1.328 de um universo de mais de 200 mil senhas.

Trata-se de uma evidência concreta de que uma política de senhas combinada com medidas de conscientização dos usuários são indispensáveis para manutenção da segurança cibernética. Sites como o How Secure Is My Password e o Secure Password Check deixam evidente necessidade do uso de senhas fortes.

A adoção de mecanismos adicionais de proteção do acesso – como o múltiplo fator de autenticação – são iniciativas que devem ser perseguidas, ainda que a adesão seja extremamente baixa entre os usuários (pesquisa indica que menos de 10% dos usuários de Gmail habilitaram a MFA).

Por fim, é necessária uma defesa proativa que monitore os vazamentos de credenciais de seus usuários a despeito da origem do incidente, pois como demonstramos seu usuário pode usar ativos institucionais para fins pessoais e isso pode ser utilizado contra vocês (p.ex. compartilhamento de senhas). Detectar e notificar os usuários quando são vítimas desse tipo de divulgação indesejada previne ataques que explorem a credencial vazada e conscientiza seu usuário sobre o grau de exposição dele.

A Cartilha de Segurança do Cert.br é uma excelente referência de boas práticas para elaboração de senhas fortes, por isso vamos utilizar alguns dos critérios ali indicados como parâmetros para análise dos dados coletados em vazamentos.