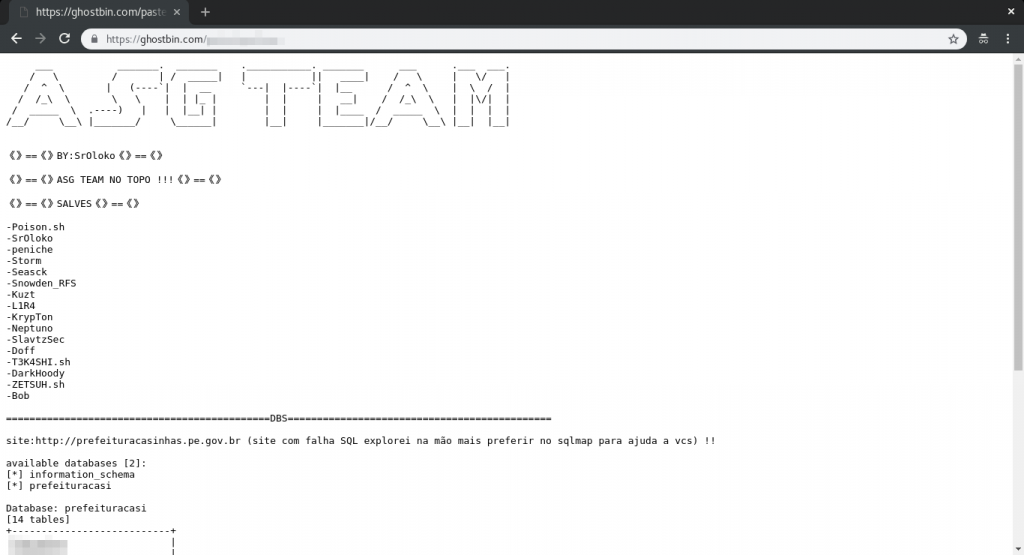

Identificamos sequência de publicações contendo dados de recon realizados contra inúmeros Bancos Centrais e/ou Bancos Nacionais, no escopo #OpIcarus e #StopActa2.

As publicações foram realizados nos últimos dias pelos grupo hacktivista Anonymous JTSEC.

A convocação desses ataques ocorre em sintonia com inúmeros protestos contra a Copyright Directive da União Europeia, a qual, segundo os receios manifestados por diferentes entidades, seria um facilitador para censura na internet. Uma boa fonte para consulta sobre o tema são Stopacta2.org e CopyBuzz.

A

…

…

…