No ano passado publicamos a Retrospectiva Deface 2017 com a análise dos principais atacantes e as vítimas mais recorrentes do ano.

Nesse artigo faremos uma retrospectiva das desfigurações no ano de 2018. Essa iniciativa foi possível porque fazemos coleta de um largo espectro de ativos que inclui ataques realizados contra página de governo e páginas de alto número de acessos.

Análise temporal

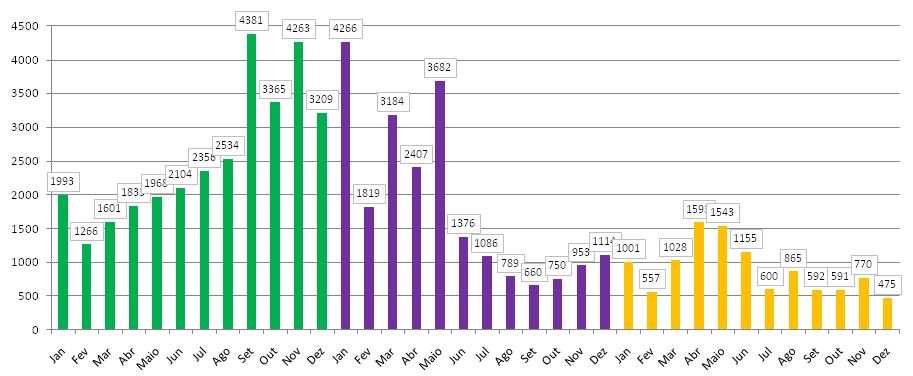

Foram observadas 10.771 desfigurações de página no ano de 2018, o que representa um redução na série histórica, pois em 2017 foram registradas 22.086.

No ano de 2018, de forma similar ao ano de 2017, foram registrados no primeiro semestre a maior parte dos defaces (6.877 – 63,9%), embora não tenha sido possível associar essa concentração a evento específico que tenha motivado intensificação ou redução das ações.

A série histórica deve ser observada como um contínuo (Gráfico 1), pois ao introduzirmos os registros do ano de 2016 (verde – 30.873) e 2017 (roxo – 22.086) é possível observar a redução progressiva das desfigurações.

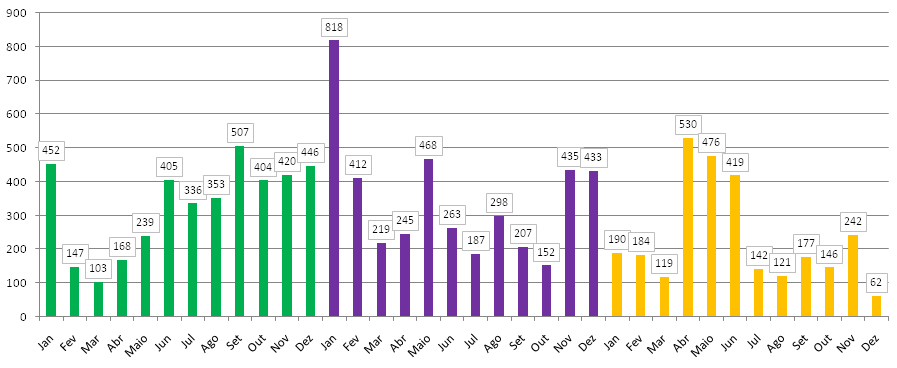

Embora no caso de domínios “.br” seja registrada uma queda desde o ano de 2016, a redução é menos intensa que a observada em nível global (Gráfico 2), sendo que no 2º Trimestre de 2018 foram registrados mais ataques que no mesmo período dos anos anteriores.

Análise geográfica

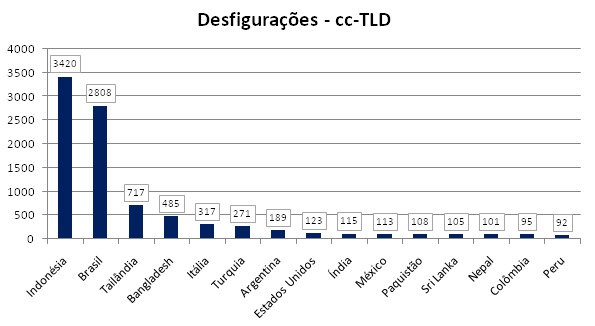

Observada a origem do domínio alvejado foi possível agregar os dados de acordo com os países associados pelo cc-TLD (Country code top level domain). Nessa visualização o Brasil ocupa posição de destaque entre as vítimas de deface (2º lugar), conforme Gráfico 3.

Vale observar que as principais vítimas de desfiguração, considerando a quantidade de hosts que respondem em portas 80 e 443 apresentadas no Mapeamento de HTTPS Global -, não possuem a maior quantidade de hosts entre os países: Indonésia (28º), Brasil (7º), Tailândia (18º), Turquia (25º), Bangladesh (70º).

Por certo que a quantidade de páginas e a quantidade de hosts não tem identidade linear, possível hospedagem compartilhada de “n” páginas em um único host, o indicador sugere que os países que lideram a lista não estão nessa condição pela quantidade de páginas, mas por fragilidade da sua segurança.

Aspecto adicional para comparação é o desempenho relativo dos países nos anos de 2017 e 2018. Embora as três primeiras colocações permaneçam inalteradas, é possível observar mudanças como a maior presença de países Latino-Americanos na lista de alvos mais frequentes: Brasil (2), Argentina (7), México (10), Colômbia (14) e Peru (15).

Análise de autoria

Sob a perspectiva dos autores das desfigurações foi possível observar 727 diferentes hackers ou grupos que praticaram ataques durante o ano de 2018.

Apenas 293 (40,3%) dos atacantes identificados em 2018 foram observados em atividade no ano anterior. Não necessariamente significa que todos os 434 sejam atores novos, pois muitos dos grupos mudam sua denominação, atacantes que atuavam individualmente são incorporados a grupos ou há a formação de novos grupos pela fusão de integrantes/grupos diferentes.

Entre os grupos que atuaram no ano 2018 foi possível identificar a origem dos mesmos em 159 casos (vide tabela abaixo). Quatro grupos brasileiros estão entre no Top-15 atacantes mais frequentes em 2018: Protowave Reloaded (1º), VandaTheGod (4º), Darkron (11º) e Inocent (13º).

Os dados demonstram que há uma correlação entre a origem do alvo e do atacante. No caso de atacantes brasileiros, exceto pelo grupo HighTech, todos os demais 42 atores realizaram a quase totalidade dos seus ataques contra alvos nacionais.

A internet é um meio complexo que permitiria aos atacantes engajar em ações contra alvos de qualquer país, no entanto, nota-se que há preferência por vítimas locais.

Principais autores brasileiros

Conforme observado acima, os atacantes brasileiros apresentaram a preferência por alvos nacionais (domínios .br).

Vamos observar detalhes sobre alguns dos atacantes baseado em critérios quantitativos e qualitativos observados no ano de 2018.

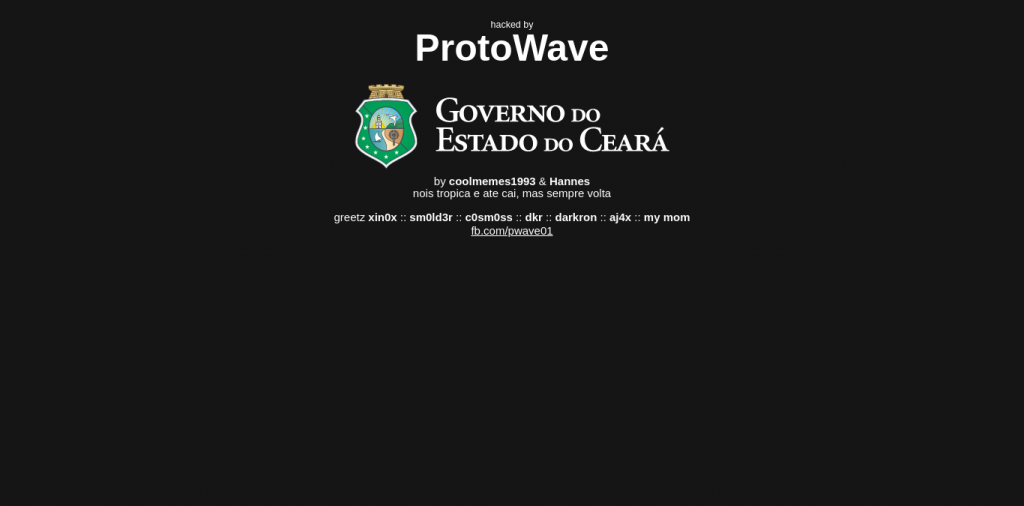

Protowave Reloaded

Grupo brasileiro em atividade desde 2014, realizou 481 desfigurações contra alvos incluídos no escopo desse artigo no ano de 2018. Entre suas ações de maior impacto destaca-se a capacidade de realizar grandes campanhas: três ataques foram realizados a dez ou mais endereços de IP, no mesmo dia, e culminaram com desfiguração de dezenas de páginas.

A quantidade de ataques no mesmo dia contra diferentes servidores sugere orquestração de campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| IP distintos | Data | Defaces | Alvos |

| 11 | 26-11-2018 | 11 | vários estados |

| 42 | 16-11-2018 | 44 | sp.gov.br e pr.gov.br |

| 13 | 19-04-2018 | 38 | rs.gov.br e rj.gov.br |

Além dessas campanhas, o Protowave Reloaded, em sete ocasiões diferentes, promoveu desfigurações em massa contra um único endereço IP. É um indicador que sugere o comprometimento da máquina em nível de sistema operacional e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 191.235.90.xxx | 21-11-2018 | 36 | mg.gov.br |

| 177.39.233.xxx | 21-08-2018 | 27 | es.gov.br |

| 200.98.190.xxx | 15-06-2018 | 16 | ce.gov.br |

| 201.54.216.xxx | 30-05-2018 | 14 | pbh.gov.br |

| 200.129.163.xxx | 16-05-2018 | 12 | ufam.edu.br |

| 146.164.2.xxx | 06-05-2018 | 12 | ufrj.br |

| 200.201.113.xxx | 12-04-2018 | 42 | pr.gov.br |

Os dois indicadores são sugestivos de elevada capacidade técnica do Protowave Reloaded, pois são indicativos de complexo nível de automação de diferentes ações ofensivas (identificação de vulnerabilidade, automação do exploit, publicação dos ataques).

VandaTheGod

VandaTheGod atua desde o ano de 2012/2013, e, no ano de 2018 realizou 222 defaces.

A quantidade de ataques no mesmo dia contra diferentes servidores sugere orquestração de campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| IP distintos | Data | Defaces | Alvos |

| 56 | 2018-05-31 | 87 | vários alvos |

VandaTheGod demonstrou capacidade técnica por meio de desfigurações em massa contra um único endereço IP. É um indicador que sugere o comprometimento da máquina em nível de sistema operacional e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 191.252.135.xxx | 2018-05-31 | 26 | itamaraty.gov.br |

| 200.137.132.xxx | 2018-05-06 | 18 | ufma.br |

O ator, além de ações de desfiguração de página, praticou no ano de 2018 inúmeros vazamentos de dados (com destaque para o vazamento da Polícia Militar do Amazonas, TCE-RR e Secretaria de Saúde do Amazonas). São elementos que agrupados sugerem que VandaTheGod possui grande capacidade técnica ofensiva.

Além da capacidade técnica o autor apresentou em suas ações conteúdo político-ideológico, o que sugere que deve continuar em atividade no ano de 2019 com ações contra alvos de alto perfil.

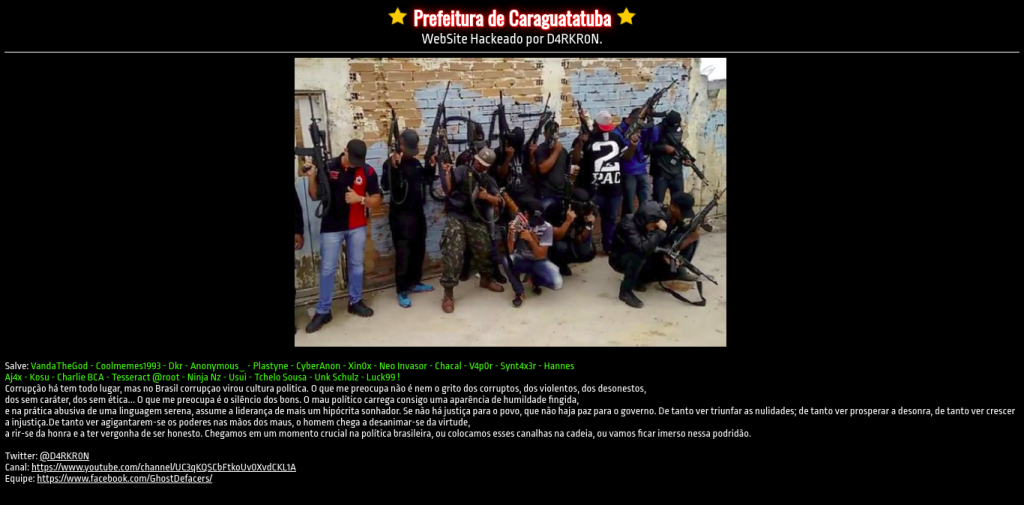

Darkron

Darkron um ator brasileiro atuando desde 2017. No ano de 2018 realizou 181 defaces.

Ao menos em duas ocasiões, realizou ataques simultâneos contra diferentes servidores, o que sugere capacidade de orquestração de uma campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| Endereço IP | Data | Defaces | Alvos |

| 200.252.185.xxx | 2018-06-11 | 21 | ro.gov.br |

| 200.129.142.xxx | 2018-05-30 | 58 | unir.br |

Recentemente Darkron parece ter retornado as atividades contra alvos do Estado de Pernambuco após um hiato no final de 2018.

As desfigurações foram veiculadas com mensagens contendo manifestação político-ideológica. De protestos contra o Presidente Temer e contra a Polícia Militar.

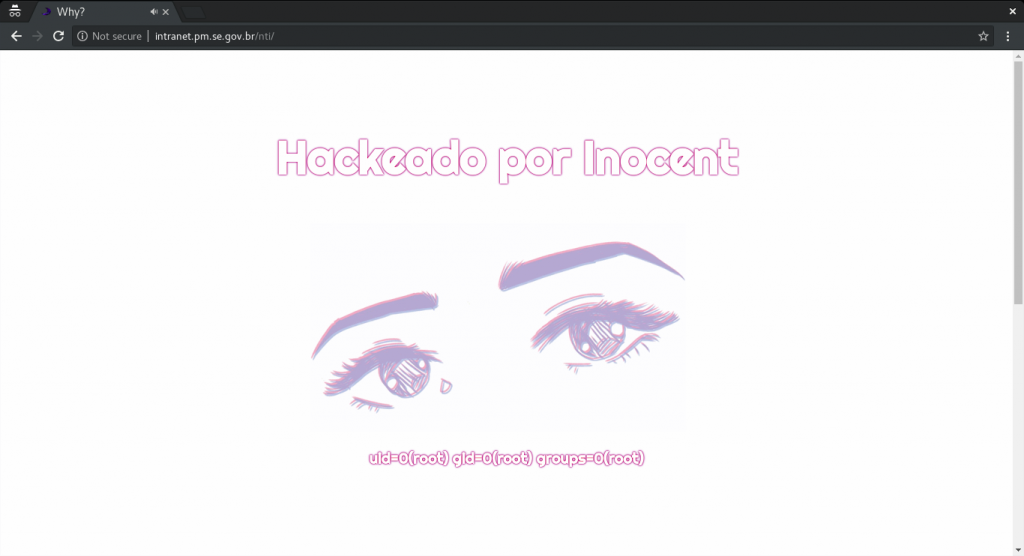

Inocent

O Inocent é um atacante brasileiro que parece ter iniciado suas ações em 2018 e nesse ano praticou 171 desfigurações de página. Também foram registradas ações de vazamento de dados (UNIMED e PMMG) e negação de serviço em 2018.

O autor realizou ataques paralelos a diferentes servidores em uma oportunidade, sugestivo de orquestração de campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| IP distintos | Data | Defaces | Alvos |

| 10 | 2018-11-06 | 19 | rs.gov.br |

Em outra oportunidade o Inocent também promoveu desfigurações em massa contra um único endereço IP. É um indicativo de que houve o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 200.198.204.xxx | 2018-10-08 | 16 | cultura.gov.br |

Entre as vítimas mais notórias estão as páginas de uma aplicação patrocinada pelo Ministério da Cultura, mas mantidas por outras entidades públicas, que foram exploradas em 2018-10-08.

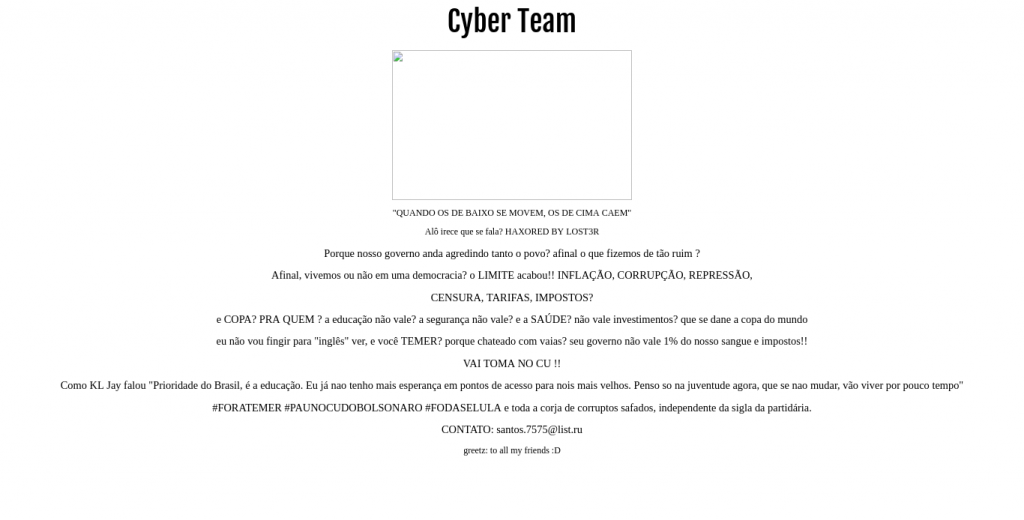

LOST3R

O atacante LOST3R, que já esteve associado ao grupo CyberTeam, Toxic Security Team e Akatsuki Gang, realizou 136 desfigurações em 2018.

O autor realizou ataques paralelos a diferentes servidores em uma oportunidade, sugestivo de orquestração de campanha e/ou desenvolvimento de artefato capaz de explorar paralelamente vulnerabilidade específica.

| IP distintos | Data | Defaces | Alvos |

| 10 | 2018-08-02 | 10 | mg.gov.br e ufg.br |

Em outras duas oportunidades o LOST3R também promoveu desfigurações em massa contra um único endereço IP. É um indicativo de que houve o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 200.17.203.xxx | 2018-01-24 | 16 | ufpr.br |

| 200.144.5.xxx | 2018-11-24 | 11 | sp.gov.br |

As desfigurações foram veiculadas com mensagens contendo manifestação político-ideológica.

HighTech Hack Team

O HighTech Hack Team é um dos grupos mitológicos do deface brasileiro. Autor de mais de 3.700 ataques de desfiguração de página desde o ano de 2012, o grupo teve atuação modesta em 2018, com “apenas” 133 ataques.

A quase totalidade deles (123) aconteceram contra alvos do governo Argentino em 2018-04-19. Em um ataque contra 6 endereços IP diferentes que resultaram num total de 128 defaces.

Xinox Crew

Em três oportunidades o grupo Xinox Crew promoveu desfigurações em massa contra um único endereço IP. É um indicativo de que houve o comprometimento da máquina e não apenas das aplicações atacadas.

| Endereço IP | Data | Defaces | Alvos |

| 191.6.194.xxx | 2018-09-14 | 17 | ba.gov.br |

| 201.54.216.xxx | 2018-05-30 | 26 | pbh.gov.br |

| 200.151.25.xxx | 2018-02-03 | 13 | pi.gov.br |

Algumas das desfigurações foram veiculadas com mensagens contendo manifestação político-ideológica. Contendo protestos contra o Presidente Temer e as Forças Armadas.

O grupo, em 2019, parece ter interrompido suas ações ofensivas.

Malokin Security

O atacante Malokin, integrante da PRdV Team, tem sido um dos autores com práticas frequentes de ações ofensivas. Durante parte do ano de 2018 muitas de suas ações foram contabilizadas como parte da Akatsuki Gang.

Além de desfigurações, o atacante demonstrou grande versatilidade e capacidade ofensiva com vazamentos de dados do MDB/ES, do PSB/RS e da Adepol / Sinpol do Rio de Janeiro.

Dentre alguns dos 93 alvos desfigurados durante o ano de 2018 destacam-se as ações contra os Tribunais de Justiça de Minas Gerais e de Roraima.

Alvos brasileiros

No ano de 2018, considerando o escopo páginas de governo e de alto número de acessos, o Brasil sofreu 2.808 ataques de desfiguração de página. O que representa uma redução quando comparado ao ano de 2017, no qual foram registrados 4.137 defaces.

A primeira perspectiva que pode ser observada diz respeito aos Sistemas Autônomos (AS) e Provedores (ISP) atacados.

Conforme evidencia a tabela a seguir, registra-se a presença de universidades e provedores privados de hospedagem no ranking de AS mais atacados no ano de 2018.

Outro fato digno de nota é a quantidade de desfigurações – 752 casos, equivalente à 31,9% – contra serviços de internet brasileiros associados a governo ou de alto número de acessos que estava hospedados no exterior.

No caso dos ISP foi possível observar a presença mista de entidades públicas e privadas como provedores de acesso para os alvos identificados, conforme se observa da tabela a seguir.

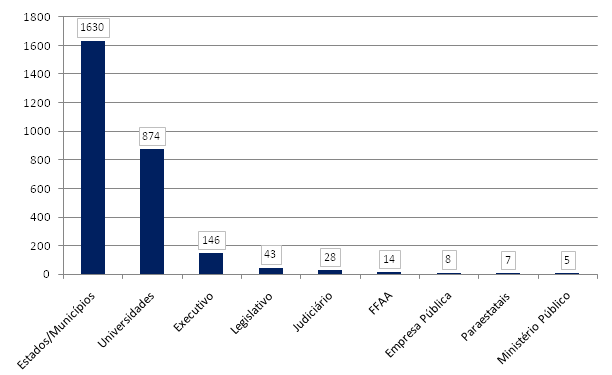

Se observadas as desfigurações a partir da posição institucional que ocupam na burocracia estatal brasileira e pelo tipo de domínio de topo de nível (.gov, .jus, .leg, .mil, .eb, .mp) é possível compreender a distribuição das vítimas no ano de 2018 (Gráfico 4).

As categorias de entidades públicas foram organizadas pelos seguintes critérios:

- Estados/Municípios – domínios associados a unidades da federação identificados pela sigla do estado antecedendo os domínios de topo de nível (Ex: df.gov.br, sp.leg.br)

- Universidades – consideradas 212 universidades e faculdades públicas nas esferas federal, estadual e municipal

- Executivo – domínios associados a ministérios e órgãos públicos da esfera federal

- Judiciário – domínios associados a tribunais superiores, justiça federal, justiça eleitoral, justiça do trabalho e justiça militar

- Entidades Paraestatais – conselhos profissionais nacionais e regionais que utilizem domínios gov.br

- Forças Armadas – domínios associados ao topo de nível mil.br e eb.br

- Legislativo – domínios associados às casas legislativas (Câmaras Municipais, Câmara dos Deputados e Senado Federal)

- Ministério Público – domínios associados ao domínio topo de nível mp.br

A concentração de vítimas em Estados/Municípios e Universidades pode ser explicada pela quantidade de domínios e subdomínios vinculados a essas entidades e à descentralização na gestão dos ativos típica das duas categorias.

Entre as universidades mais atacadas no ano de 2017, destacadas na tabela abaixo, a Universidade Federal Fluminense (uff.br) com 193 desfigurações, sendo que 164 delas ocorreram num único dia (2018-04-20) pelo grupo bengalês, Error Squad.

Na categoria Estados/Municípios, em termos absolutos, o estado de São Paulo aparece em primeiro lugar com 258 desfigurações de página em 2018. A presença dos estados líderes é esperada – exceção ao Ceará – por conta da quantidade de serviços existentes nessas unidades federativas.

Por fim, considerados os três poderes e o ministério público em nível federal, observa-se predominância de ataques a domínios vinculados ao Poder Executivo (tabela abaixo).

Entidades públicas de alto perfil estão entre os atacados no ano de 2018: Ministérios das Relações Exteriores (itamaraty.gov.br), IBAMA (ibama.gov.br), Advocacia Geral da União (agu.gov.br), Tribunal de Contas da União (tcu.gov.br), além de 8 Tribunais de Justiça dos estados.

Clique aqui para visualizar os dados e aplicar filtros em todas as tabelas.

Conclusão

A retrospectiva deface 2018 indica que houve redução dos ataques de desfiguração de página, contudo ainda ocorrem em grande quantidade contra redes de governo e sites brasileiros com alto número de visitas.

No âmbito do governo, os alvos atacados com maior frequência são domínios de estados e municípios (1.630) e universidades públicas (874). Tal fato pode ser creditado à gestão descentralizada de ativos informacionais nessas duas categorias de entidades públicas.

De outro lado, foram identificadas evidências de que os atacantes brasileiros possuem elevada capacidade técnica de exploração de vulnerabilidades e elaboração de artefatos que tornam ataques em escala possíveis.

A explicação para a grande quantidade de ataques anual no Brasil (3.976 em 2016, 4.132 em 2017 e 2.808 em 2018) parece ser uma combinação das duas observações: gestão descentralizada e atacantes com elevada capacidade técnica.

É uma arquitetura recorrente entre países a divisão administrativa em União, Estados/Províncias e Municípios/Condados. Logo não seria razoável atribuir exclusiva responsabilidade pelo resultado nacional aos gestores de ativos informacionais em sede municipal. Presume-se que essa condição descentralizada na gestão exista em outros países também.

A perspectiva para o ano de 2019 é da manutenção de grande quantidade de desfigurações contra páginas de governo brasileiro, pois grupos/atacantes que demonstraram grande capacidade técnica permanecem ativos (Protowave Reloaded, VandaTheGod, Inocent, LOST3R e Malokin). Ainda que alguns grupos aparentem interrupção das atividades – HighTech, Darkron e Xinox Crew – o histórico nacional sugere que novos atores tendem a emergir.