O DefCon Lab produz conteúdo próprio para publicação, mas temos como filosofia compartilhar os dados que produzimos e o espaço do blog para parcerias. Hoje vamos publicar excelente material que o líder (C4pt41n) do time de pesquisadores brasileiros do Data Group nos enviou.

A pesquisa foi realizada no contexto da internet das coisas (Internet of Things – IoT), que é um tema de interesse do Lab, já abordado em artigos sobre Smart TVs, Turbinas Eólicas e câmeras de aeroportos brasileiros.

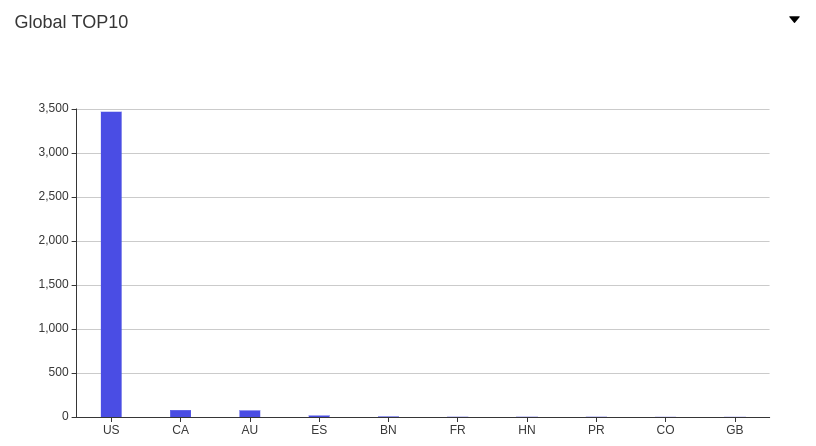

O interessante trabalho de pesquisa do Data Group se refere ao mapeamento e identificação em escala global de bombas de combustível conectadas à internet. Chamadas de Automated Tank Gauge podem ser encontradas em diversos países, embora contem com alta concentração nos Estados Unidos. Uma forma muito simples de detecção pode ser feita por meio de buscadores como o Shodan e o ZoomEye.

No caso específico do ZoomEye é possível utilizar o próprio sistema de tags que o buscador oferece para filtrar registros pela porta utilizada (10001) e pelo serviço catalogado (“automated-tank-gauge”).

Como resultado são exibidos 3.674, dos quais mais de 90% estão situados nos Estados Unidos.

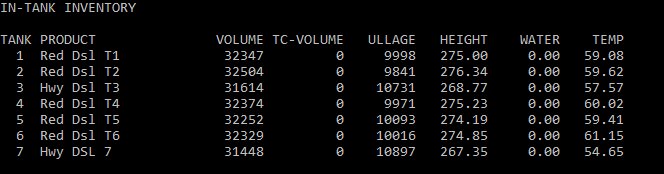

Quando se trata de IoT – internet of threats? – o mais comum é a ausência ou o baixo nível de segurança nos dispositivos. O mesmo pode ser observado nessa pesquisa sobre as bombas de combustível.

Elas respondem na porta 10001 e não requerem autenticação ou permissões especiais para conectar-se a elas. Aparentemente é possível, inclusive, enviar comandos para desligamento de alarmes, modificação da composição do combustível (mistura com água), além de outras ações realizadas remotamente. Nesse sentido, manual disponível on-line é muito elucidativo sobre o protocolo de comunicação com as bombas.

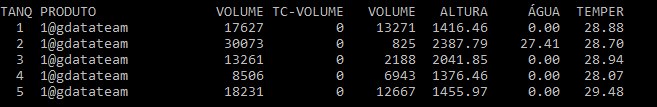

Exemplo prático disso pode ser observado nos prints a seguir, nos quais a equipe do Data Group alterou o nome do produto de uma das bombas de combustível.

DataGroup – ICS

O teste descrito foi deliberadamente inofensivo, pois seu intuito é demonstrar a potencial prejuízo decorrente da exploração desses dispositivos. Parece nítido que um elemento malicioso – p.ex. ciberterrorista – que pretenda produzir efeitos cinéticos tenha condições de manipular simultaneamente diferentes bombas de combustível em postos nos Estados Unidos e provocar uma ação orquestrada de grande porte.

Esse é mais um exemplo no contexto de exposição cada vez mais frequente de Industrial Control Systems (ICS) e o potencial prejuízo que ações que os explorem tem condições de provocar.

Por fim, o Data Group anunciou seu crawler desse tipo de dispositivo ICS disponível no Github: github.com/jteles/ATGCRAWLER.