Já falamos aqui sobre o protocolo RDP – Remote Desktop Protocol, sobre o seu uso, seus benefícios e riscos. Como falamos no primeiro post, o aspecto mais alarmante de uma exploração feita por meio do RDP é o nível de acesso que confere ao atacante. Diferentemente de uma invasão de aplicação web, onde o atacante em regra está limitado ao escopo da aplicação, um ataque bem sucedido ao RDP permite que ele acesse o servidor no nível do sistema operacional – até mesmo como administrador – o que amplia seus acessos e o potencial impacto negativo das suas ações.

Nesse artigo vamos apresentar um mapeamento mundial de computadores que apresentam o serviço RDP (porta 3389) habilitado e que não apresentam filtro de origem.

Vale lembrar que essa identificação do serviço seria o primeiro passo para exploração do RDP, que pode ser seguido por um ataque de força bruta, que seria a tentativa de acesso indevido com tentativa de logins sucessivos com base em combinação exaustiva de caracteres ou em dicionário de senhas comumente utilizadas – problema que abordamos aqui no Lab e aprofundamos ao falar de senhas padrão.

Além dos ataques de força bruta, furto ou vazmentos de credenciais de acesso, outras vulnerabilidades existentes na implementação do protocolo podem permitir que um atacante se valha desse acesso remoto para invadir um servidor. Nos últimos 10 dias duas vulnerbilidades associadas ao RDP foram divulgadas:

- No dia 13 de março foi publicada nova vulnerabilidade do protocolo Credential Security Support Provider (CredSSP), que é utilizado pelo RDP. Ela afeta todas as versões de Windows e, independentemente de o usuário possuir uma senha forte, o computador pode ser explorado, pois o RDP vulnerável permitiria a injeção arbitrária de código a partir de ataques man-in-the-middle. Veja vídeo da prova de conceito aqui.

- No dia 20 de março foi publicada vulnerabilidade no módulo de assistência remota -MSRA (Microsoft Remote Assistance) – que é dependente do RDP. Por meio dela o usuário habilita o MSRA para receber auxílio remoto de terceiro, mas o arquivo que remete o convite pode ser modificado por um agente malicioso.

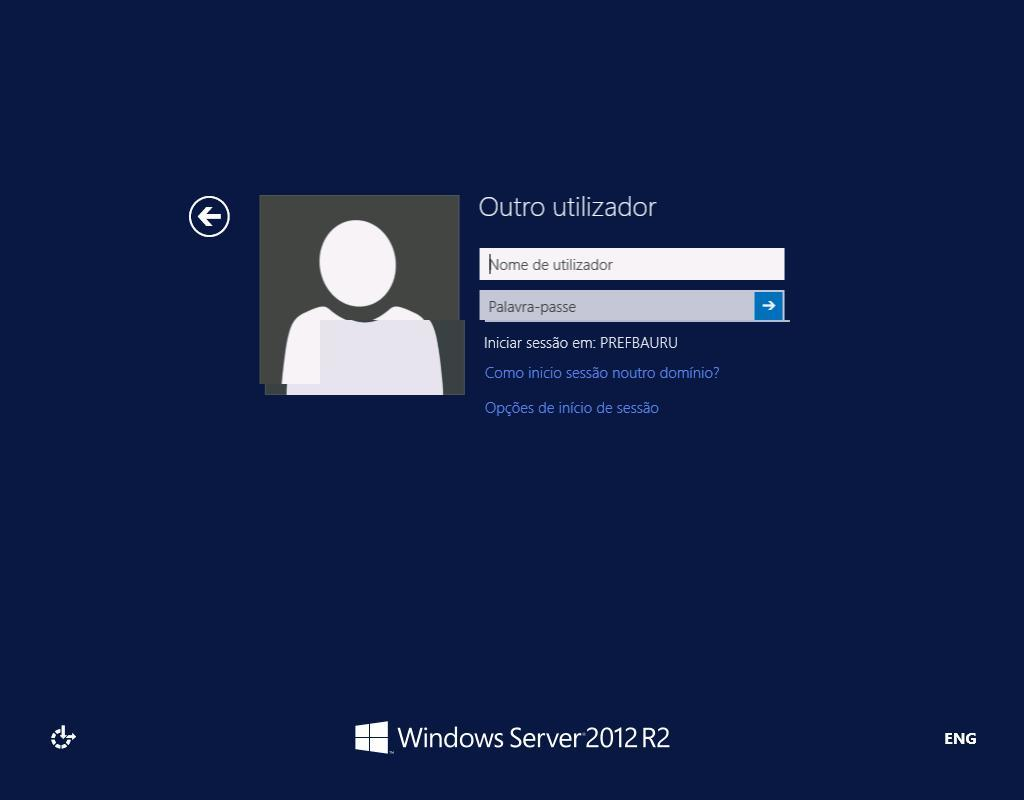

Abaixo alguns exemplos de RDP aberto a qualquer origem na Internet.

Países

O mapeamento da adoção do RDP em escala global pode ser agregado em relação ao país do servidor. A análise em termos absolutos tende a indicar no topo da lista os países com maior número de hosts.

Na tabela abaixo, os países foram ordenados da maior quantidade absoluta para a menor em servidores RDP. É possível observar que entre os 20 primeiros colocados apenas dois que não se encontram entre os países com a maior quantidade de hosts global: Hong Kong e Irlanda.

Uma explicação para isso seria a grande quantidade de serviços de VPS existente e, no caso da Irlanda, a presença de grandes provedores de conteúdo como Facebook e YouTube. Esse fato explicaria a colocação de França e Holanda em posições superiores do que em termos absolutos pela quantidade de hosts.

Além da avaliação em termos absolutos, vamos relativizar a quantidade de servidores com RDP pelo total de servidores em cada país. A assinalação de servidores por país foi orientada de acordo com o mapeamento de máquinas que responderam a protocolos padrão como HTTP, HTTPS, FTP, Telnet, DNS, entre outros serviços.

Nessa perspectiva temos uma sequência de países insulares – Vanuatu, Cabo Verde, Polinésia Francesa, Nauru, Aruba, Bahamas – como os que mais aderiram ao RDP sem a adoção de uma política de restrição de acesso por endereço IP ou bloco. O Brasil, com 0,95% de servidores nessa condição, aparece em 35º nessa lista de 235 países.

Contudo, convém realizar uma análise qualificada do dado disponível. No artigo sobre o Mapeamento Global de HTTPS – Parte 1 reaizamos um corte de escopo baseado em número mínimo de 8.000 hosts – equivalente a 0,01% do total – com vistas a minimizar comparações impróprias entre os países.

Considerando esse corte de escopo, o Brasil passa a ocupar 16ª colocação de uma lista de 119 países. Em melhor condição proporcional que países como Croácia (1,60%) Bélgica (1,19%) e República Checa (1,06%) , conforme se observa da tabela a seguir.

Supreendentemente Angola está na pior condição proporcional entre os países incluídos no escopo, com 5,89% de seus hosts com RDP habilitado. A TVCaboAngola contribui para esse montante com 3.092 máquinas atualmente nessa condição.

Destaque positivo para o México que possui o 7º maior número de hosts global e uma proporção baixa (0,26%) de RDP responsivo a requisições de origem indiscrimida.

Uma visualização alternativa do mesmo dado pode ser proporcionada pelo mapa-múndi a seguir.

Clique aqui para visualizar o mapa em tela cheia.

Sistemas Autônomos

O mapeamento da adoção do RDP em escala global também pode ser agragado em relação ao sistema autônomo do servidor.

Nesse caso grandes empresas provedoras de conteúdo e provedores de servidores virtuais e de nuvem estão situados no topo da lista, situações em que a operação remota do computador por RDP possui grande valia.

No caso dos Sistemas Autônomos brasileiros não há surpresas . A lista é dominada por grandes provedores de acesso à internet, possivelmente porque os usuários de banda larga habilitam o RDP para acesso remoto. A surpresa são os provedores de hospedagem de sites e de servidores virtuais Locaweb e Universo Online.

Clique aqui para visualizar a tabela em tela cheia e com os filtros habilitados.

Mitigação da exposição do RDP

- Filtro de origem a endereços IP ou blocos de IP específicos. Isso pode facilmente ser implementado na borda da rede, a partir de regras de firewall, por exemplo. O controle mais rigoroso do perímetro limitaria as ações de varredura e de reconhecimento;

- Política de senhas rigorosa, de forma a serem resilientes a ataques de dicionário e força bruta;

- Duplo fator de autenticação para acesso ao computador;

- Política de atualização tempestiva de patches de segurança.

Conclusão

O RDP permite a administração remota de um computador. É uma funcionalidade interessante em vários aspectos e por isso tem sido utilizado em larga escala. Todavia, a sua habilitação deve ser implementada de forma segura, onde o nível de segurança deve considerar a criticidade das informações e dos serviços disponíveis na máquina onde o protocolo está ativado.

A segurança deve ser robustecida e implementada em camadas. Por isso a restrição de origem para o acesso ao RDP e duplo fator de autenticação devem ser considerados.