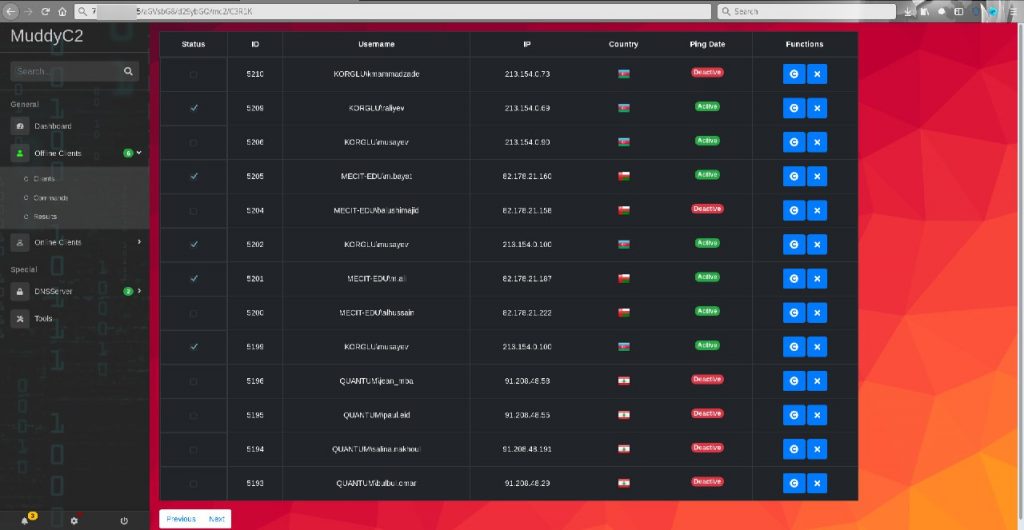

Após os vazamentos do grupo APT34 / OilRig, identificamos novas publicações do que seriam telas de acesso ao Comando e Controle (C2) utilizadas pelo MuddyWater, outro grupo/APT vinculado ao governo iraniano.

Se os dados forem legítimos, fontes abertas validam alguns nomes de usuários e entidades onde trabalham, o grupo hacker iraniano MuddyWater tem vítimas em 10 países diferentes, incluindo funcionários da Organização das Nações Unidas (ONU), empresas de comunicação no Líbano e do governo dos Estados Unidos.

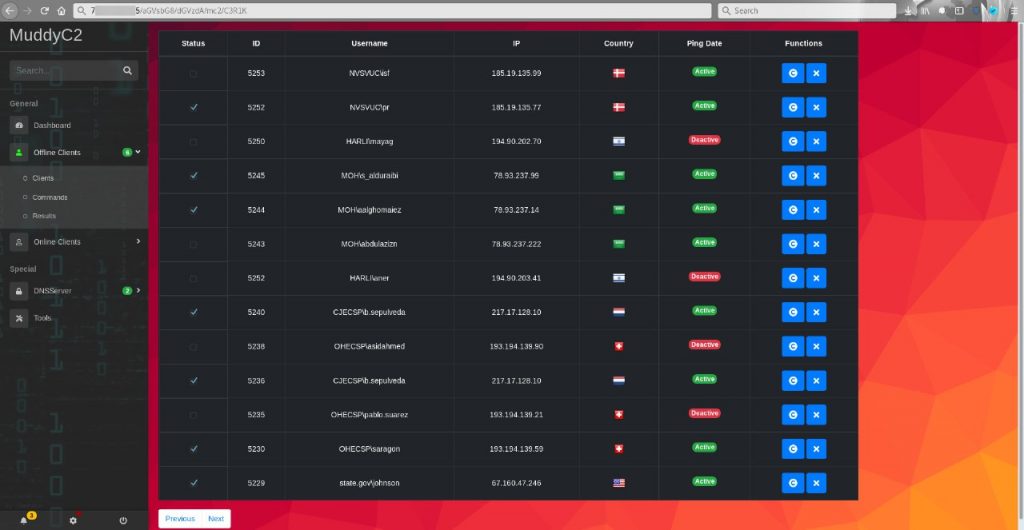

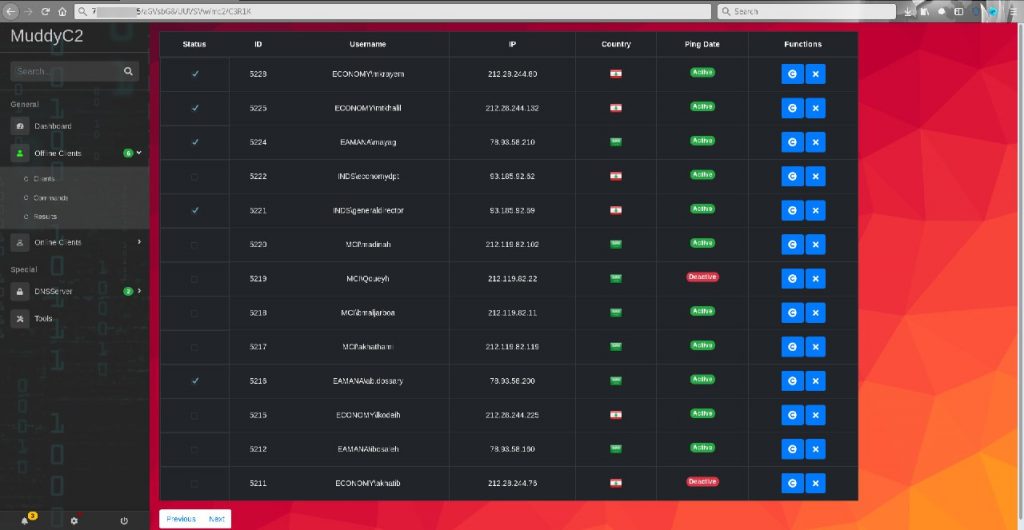

As imagens publicadas indicam ID, username, endereço IP, país, ping date e status de cada registro, que corresponderia a um alvo.

Foi publicada também uma mensagens que indica que o grupo permanece com acesso a aplicação do MuddyWater, pretende revender os dados e que mais vazamentos ocorrerão no futuro:

ما می خوایم این گروه را به گا بدیم. یکی از پنل های C&C گروه MuddyWater. دسترسی ها چند وقت دیگه برای فروش گذاشته می شود. خطاب به اعضای این گروه کونتون پارست حالا برین سرورتونم تغییر بدید تخممونم نیست ما همچنان دسترسی هارو داریم.

به مشتریان قابل اعتماد یکی از دسترسی ها جهت تست داده می شود.

—————————————–

We want to fuck this group. One of the C & C panels of the MuddyWater Group. Accesses are put up for sale later.

To the members of this group: You are totally fucked up. We still have access to your accesses.

Trusted customers will be given one of the test accesses.

Vítimas do MuddyWater

Uma análise dos dados disponíveis no vazamento permite inferir que o grupo/APT iraniano MuddyWater tem vítimas em 10 países diferentes, incluindo funcionários da Organização das Nações Unidas e do governo dos Estados Unidos:

- 213.154.0.73 – Azerbaijão

- 213.154.0.69 – Azerbaijão

- 213.154.0.90 – Azerbaijão

- 213.154.0.100 – Azerbaijão

- 82.178.21.160 – Omã

- 82.178.21.158 – Omã

- 82.178.21.158 – Omã

- 82.178.21.107 – Omã

- 82.178.21.222 – Omã

- 212.28.244.80 – Arábia Saudita

- 212.28.244.132 – Arábia Saudita

- 212.28.244.225 – Arábia Saudita

- 93.185.95.59 – Líbano

- 93.185.95.52 – Líbano

- 212.119.82.22 – Arábia Saudita

- 212.119.82.102 – Arábia Saudita

- 212.119.82.11 – Arábia Saudita

- 212.119.82.119 – Arábia Saudita

- 78.93.58.200 – Eslováquia

- 78.93.58.160 – Eslováquia

- 78.98.58.210 – Eslováquia

- 185.19.135.99 – Dinamarca

- 185.19.135.77 – Dinamarca

- 194.90.202.70 – Israel

- 78.93.237.99 – Arábia Saudita

- 78.93.237.14 – Arábia Saudita

- 78.93.237.222 – Arábia Saudita

- 193.194.139.90 – Suíça (ISP – Organização das Nações Unidas / usuário

- asidahmed)

- 193.194.139.21 – Suíça (ISP – Organização das Nações Unidas / usuário

- pablo.suarez)

- 193.194.139.59 – Suíça (ISP – Organização das Nações Unidas / usuário

- saragon)

- 194.90.203.41 – Israel

- 217.17.128.10 – Países Baixos

- 217.17.128.10 – Países Baixos

- 67.160.47.246 – Estados Unidos (usuário – state.gov/johnson)

A lista de países vítimas do MuddyWater é consistente com objetivos geopolíticos do Irã, contando com a presença de países do Oriente Médio (Arábia Saudita, Líbano, Omã), o Azerbaijão (país lindeiro), os Estados Unidos e a Suíça (ONU).

Além disso, alguns dos países indicados nos dados do vazamento já foram mencionados pelas empresas de segurança cibernética Kaspersky (2018), ClearSky (2018) e Reaqta (2017) como alvos de campanhas do MuddyWater.

Observando os casos concretos, existem três endereços IP vinculados à ONU nos vazamentos do MuddyWater. Em dois deles há indicação de nomes de usuários que coincidem com nomes de funcionários da ONU encontrados em fontes abertas.

inetnum: 193.194.138.0 - 193.194.139.255 org: ORG-UNIC3-RIPE netname: UNICC descr: Geneva country: CH admin-c: RK10033-RIPE tech-c: RK10033-RIPE status: ASSIGNED PI mnt-by: RIPE-NCC-END-MNT mnt-by: AS8659-MNT created: 1970-01-01T00:00:00Z last-modified: 2016-04-14T08:09:06Z source: RIPE # Filtered organisation: ORG-UNIC3-RIPE org-name: United Nations International Computing Centre org-type: LIR address: Palais de Nations address: CH1211 address: Geneva 10 address: SWITZERLAND phone: +41229291411 fax-no: +41229291412 mnt-ref: RIPE-NCC-HM-MNT mnt-ref: ICC-NETMGR-MNT mnt-by: RIPE-NCC-HM-MNT abuse-c: AB10033 created: 2011-05-05T13:08:49Z last-modified: 2015-11-09T14:31:18Z source: RIPE # Filtered person: Roberto Kuroiwa address: United Nations International Computing Centre address: Palais des Nations address: 1211 Geneva 10 address: Switzerland phone: +41 22 929 1444 phone: +41 22 929 1468 fax-no: +41 22 929 1412 nic-hdl: RK10033-RIPE mnt-by: AS8659-MNT created: 2002-07-12T11:54:15Z last-modified: 2002-07-12T11:54:15Z source: RIPE # Filtered % Information related to '193.194.139.0/24AS8659' route: 193.194.139.0/24 descr: United Nations International Computing Center descr: Geneva origin: AS8659 mnt-by: AS8659-MNT created: 1970-01-01T00:00:00Z last-modified: 2001-09-22T09:33:45Z source: RIPE

O nome de usurário “pablo.suarez” é semelhante a um atual funcionário da ONU. Ocupando a função de Security Advisor, Pablo Suarez, do Office of the United Nations High Commissioner for Human Rights (OHCHR), de nacionalidade argentina, embora não existam elementos adicionais que permitam afirmar que o nome de usuário se refira a essa pessoa.

O nome de usuário “saragon” corresponde ao nickname de e-mail de Sandra Aragon-Parriaux, aparentemente uma funcionária do Office of the United Nations High Commissioner for Human Rights (OHCHR).

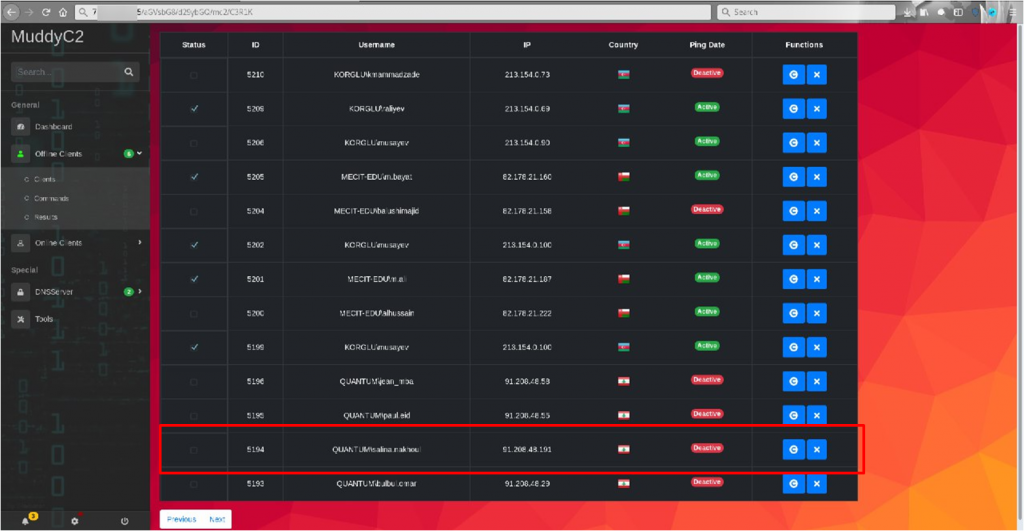

Em outros casos também há correspondência entre os nomes de usuário e endereços IP apresentados nos dados (p.ex. Salina Nakhoul e Paul Eid, do Líbano) e dados obtidos em fontes abertas.

Além do perfil pessoal em rede social, há vinculação entre o perfil de Salina e um anúncio de vagas (em 2011) para contratação por uma empresa de publicidade chamada Quantum Communications. No destaque da imagem abaixo é possível observar que o prefixo do nome do usuário é “QUANTUM”, o que parece reforçar a correspondência entre o alvo do MuddyWater e as pessoas identificadas em fontes abertas.

A verificação por amostragem de dados contidos nos vazamentos sugerem que os alvos são pessoais reais com correspondência entre os locais indicados e o que fontes abertas informam. Embora temporalmente pareçam desatualizados – os dados de validação provenientes de fontes abertas são dos anos de 2011 a 2015.

A sequência de vazamentos de dados de dois grupos hacker vinculados ao governo iranianos parecem reforçar as evidências disponíveis até o memento, que sugerem que os vazamentos do APT34/OilRig e MuddyWater são uma operação conduzida por um agente externo. Até porque seria o caso de dois grupos diferentes com desertores atuando simultaneamente, algo que parece improvável.

Novamente é possível perceber que o quão hostil é o ambiente cibernético, como ele faculta a realização de ataques em escala global e mesmo alvos de alto perfil são vítimas nesse contexto.