Identificamos na madrugada de hoje (16/07) pelo menos 8 desfigurações de páginas em subdomínios do Governo do Estado Paraná (pr.gov.br) e do Rio Grande do Sul (rs.gov.br).

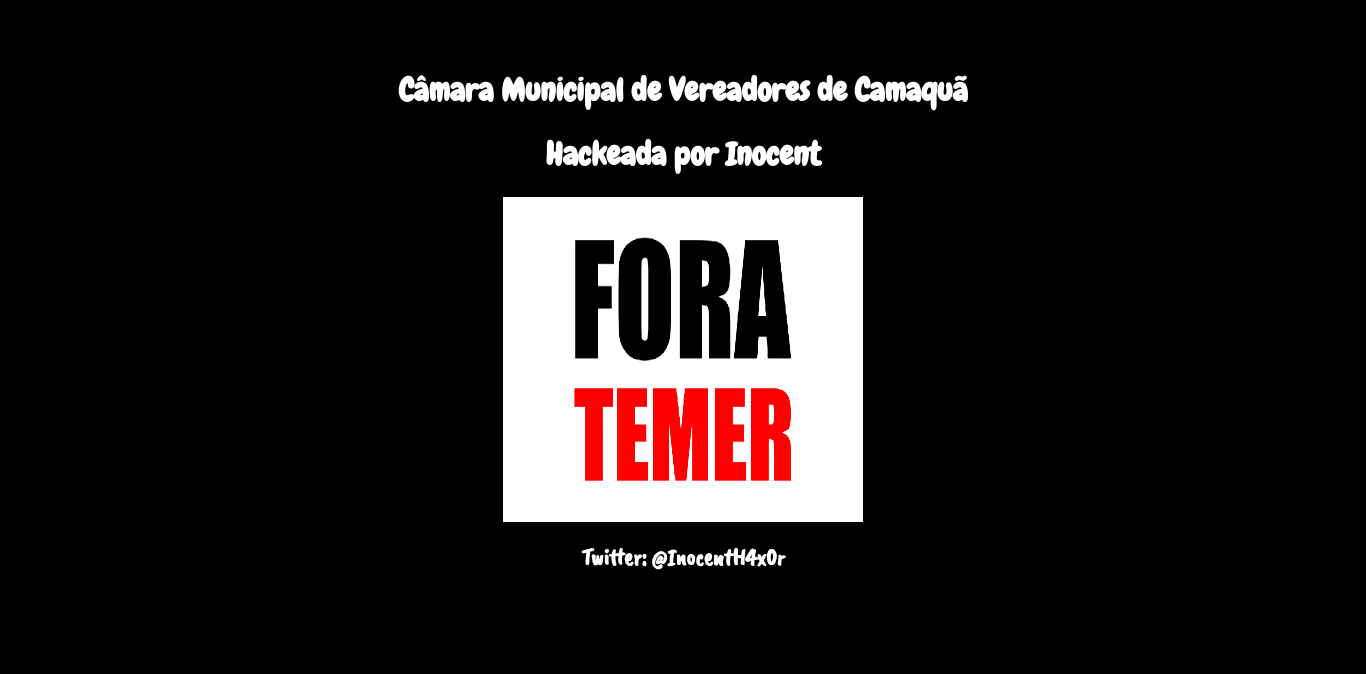

A desfiguração em escala foi realizada pelo hacker Inocent. O hacker publicou mensagens contra a o governo Temer (#ForaTemer). Os ataques ocorreram nos endereços IP 169.57.194.9 e 142.4.22.38, o que sugere que o atacante conseguiu escalar privilégio nas máquinas.

Sites desfigurados:

- http://e-sic.jardimalegre.pr.gov.br/

- http://www.cmlidianopolis.pr.gov.br/

- http://www.jardimalegre.pr.gov.br/

- http://www.lidianopolis.pr.gov.br/

- https://www.bomsucesso.pr.gov.br/

- http://www.camarachuvisca.rs.gov.br/

- http://www.cristal.rs.gov.br/

- http://www.camaracq.rs.gov.br/

O hacker Inocent tem demonstrado um

…