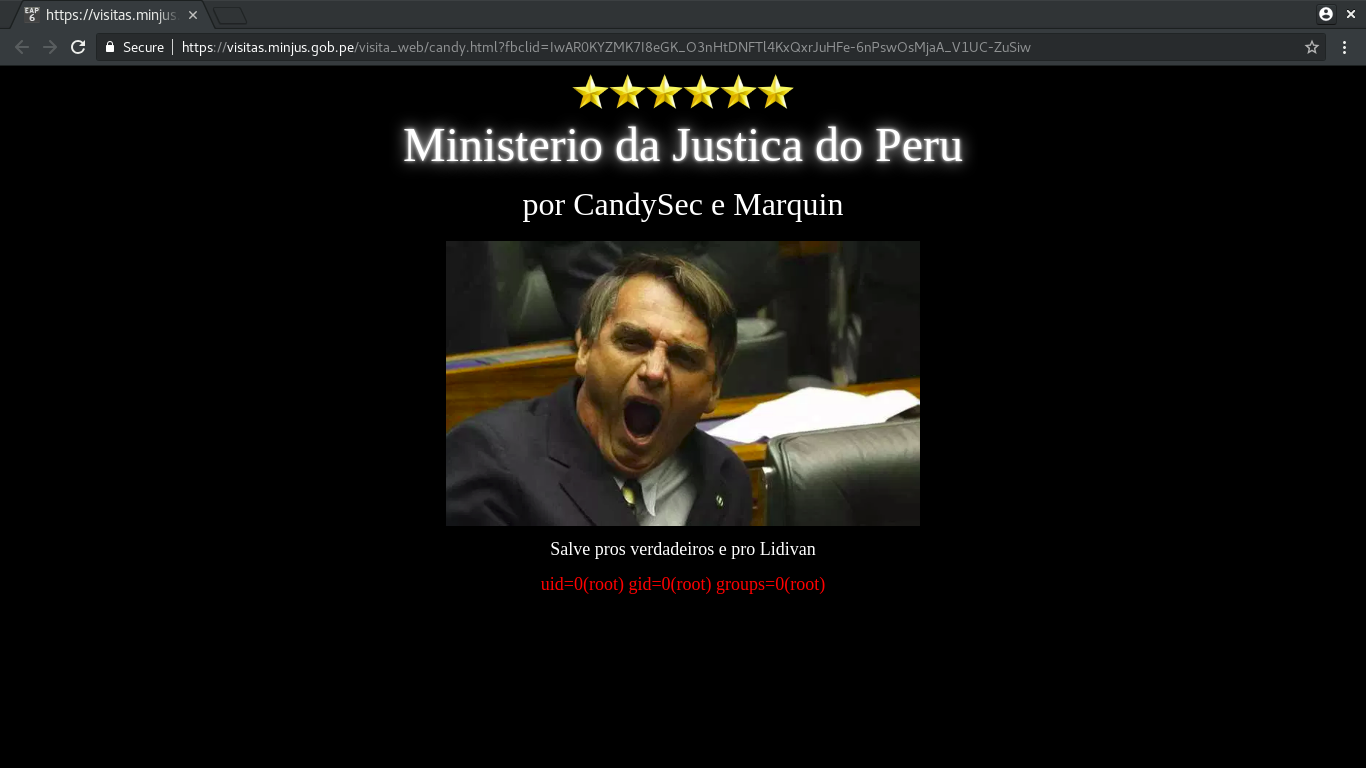

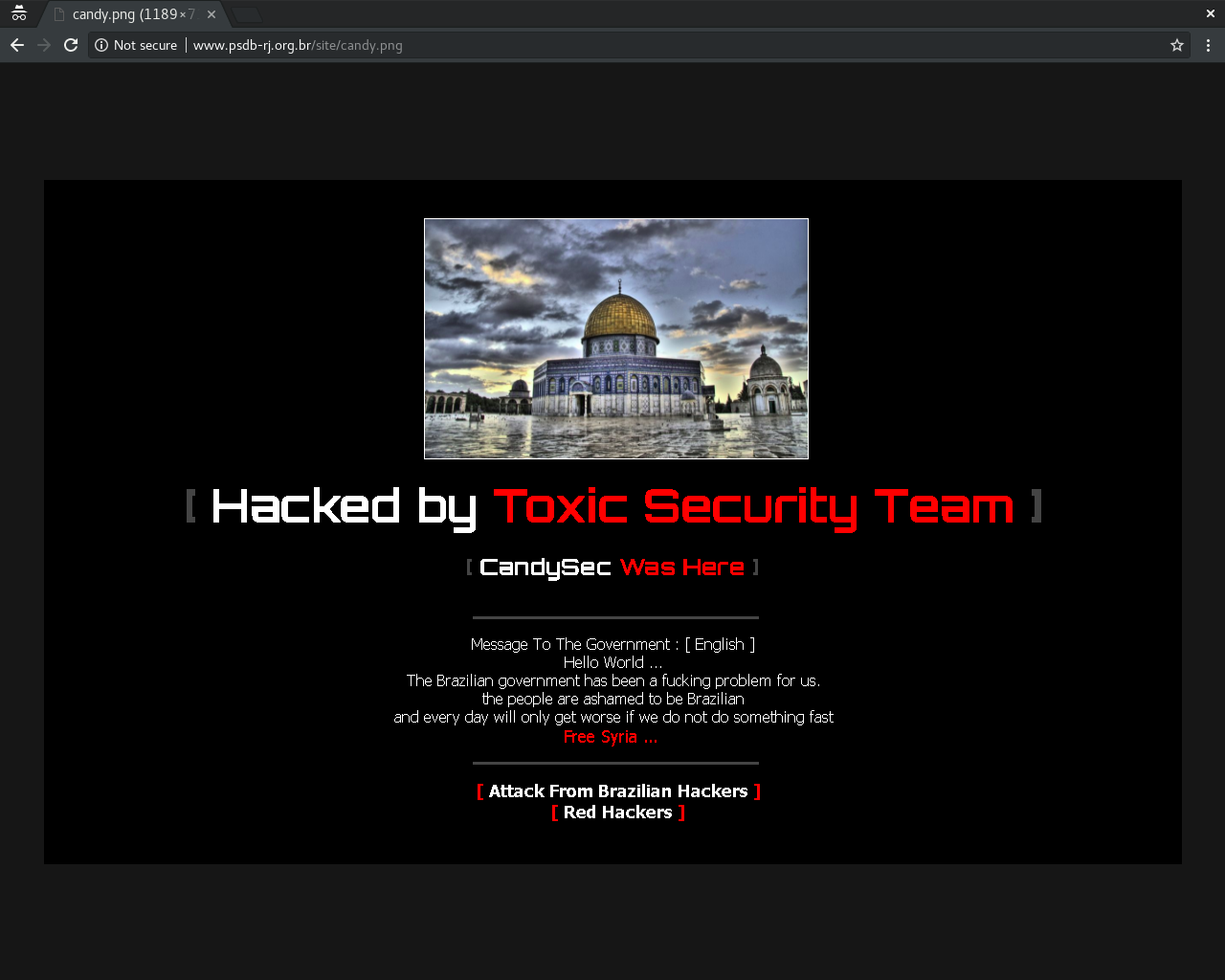

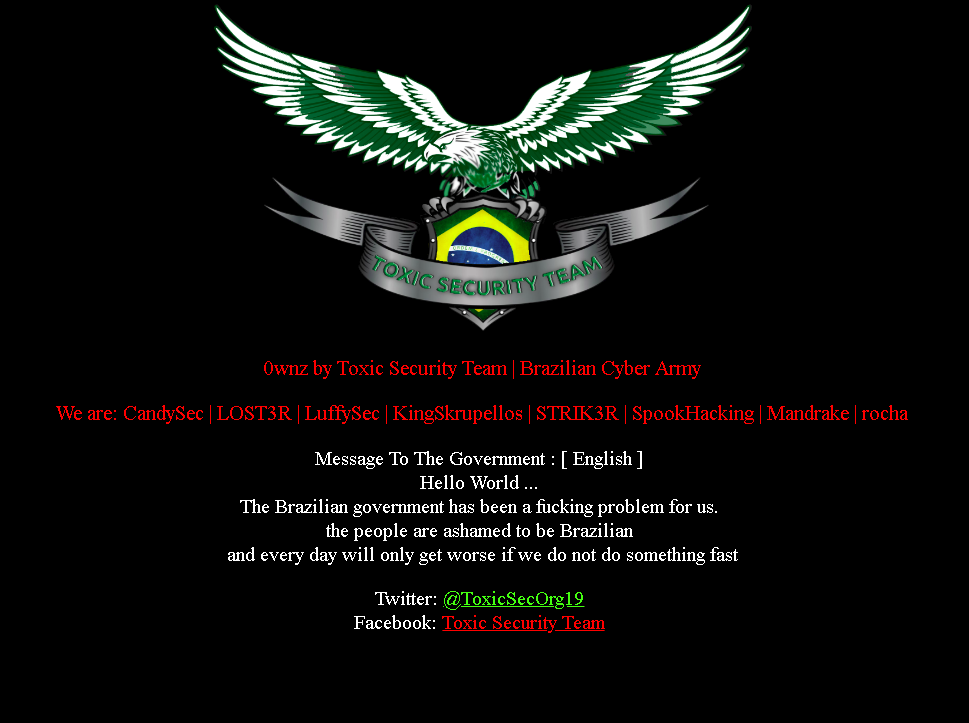

Identificamos, em 06/11, cinco desfigurações de página por CandySec, integrante da CyberTeam. As desfigurações ocorreram em páginas do Ministério da Justiça e dos Direito Humanos do Peru.

As páginas desfiguradas são listadas a seguir (ainda ativas no momento da elaboração dessa publicação):

- https://visitas.minjus.gob.pe/visita_web/candy.html

- https://buscadc.minjus.gob.pe/defpub_web/candy.html

- https://prodpe.minjus.gob.pe/prodpe_web/candy.html

- http://pisaq.minjus.gob.pe:8080/sisper_web/candy.html

- http://ot.minjus.gob.pe:8080/sisca_web/candy.html

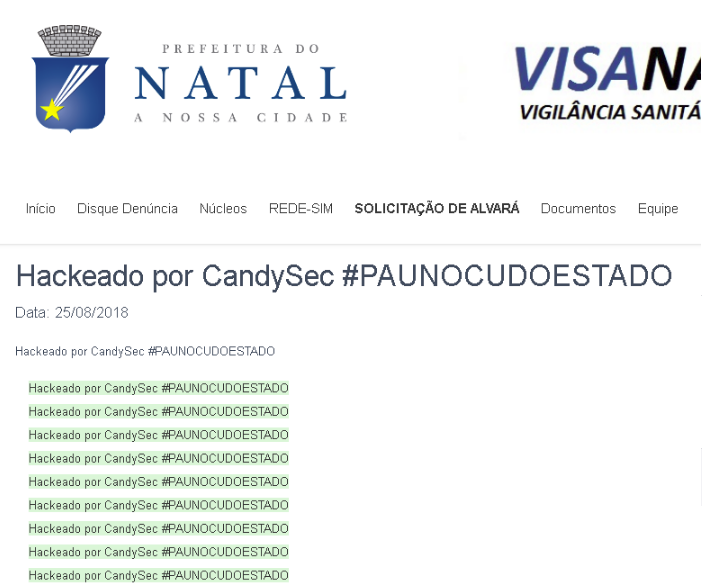

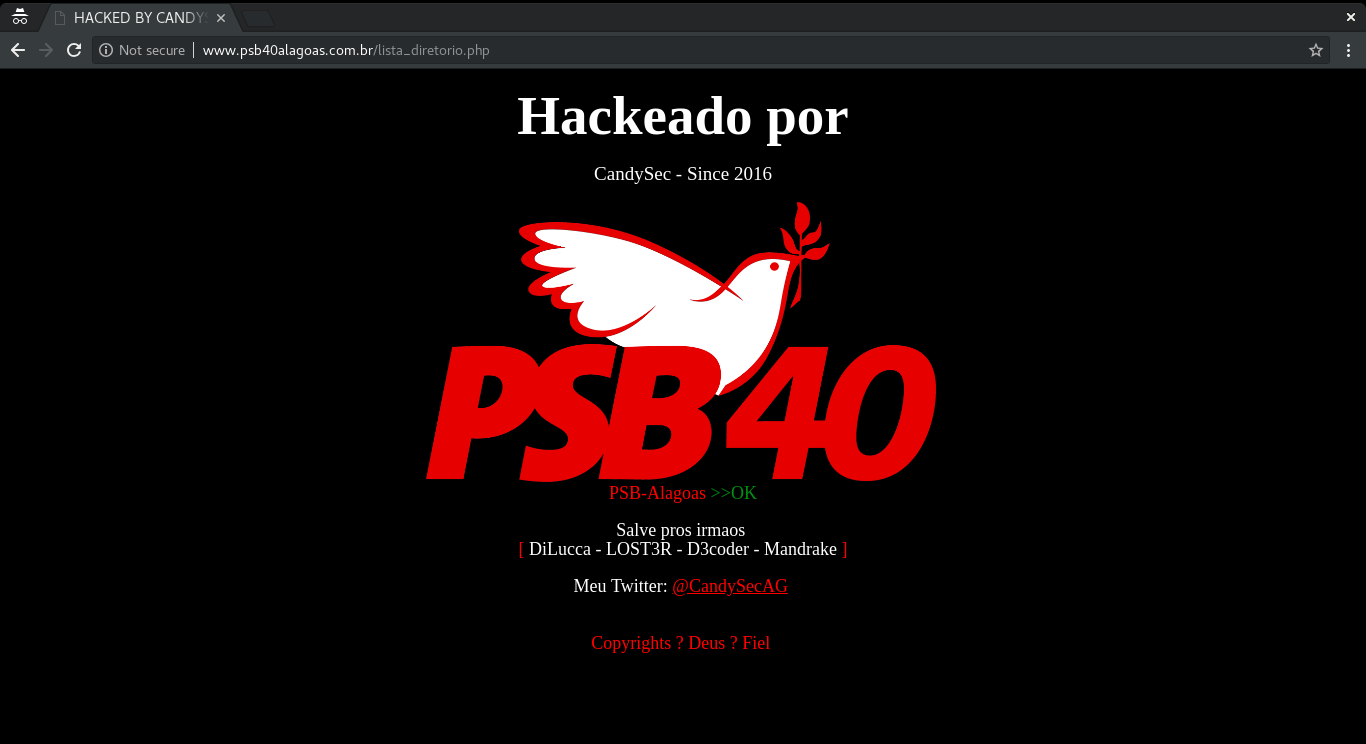

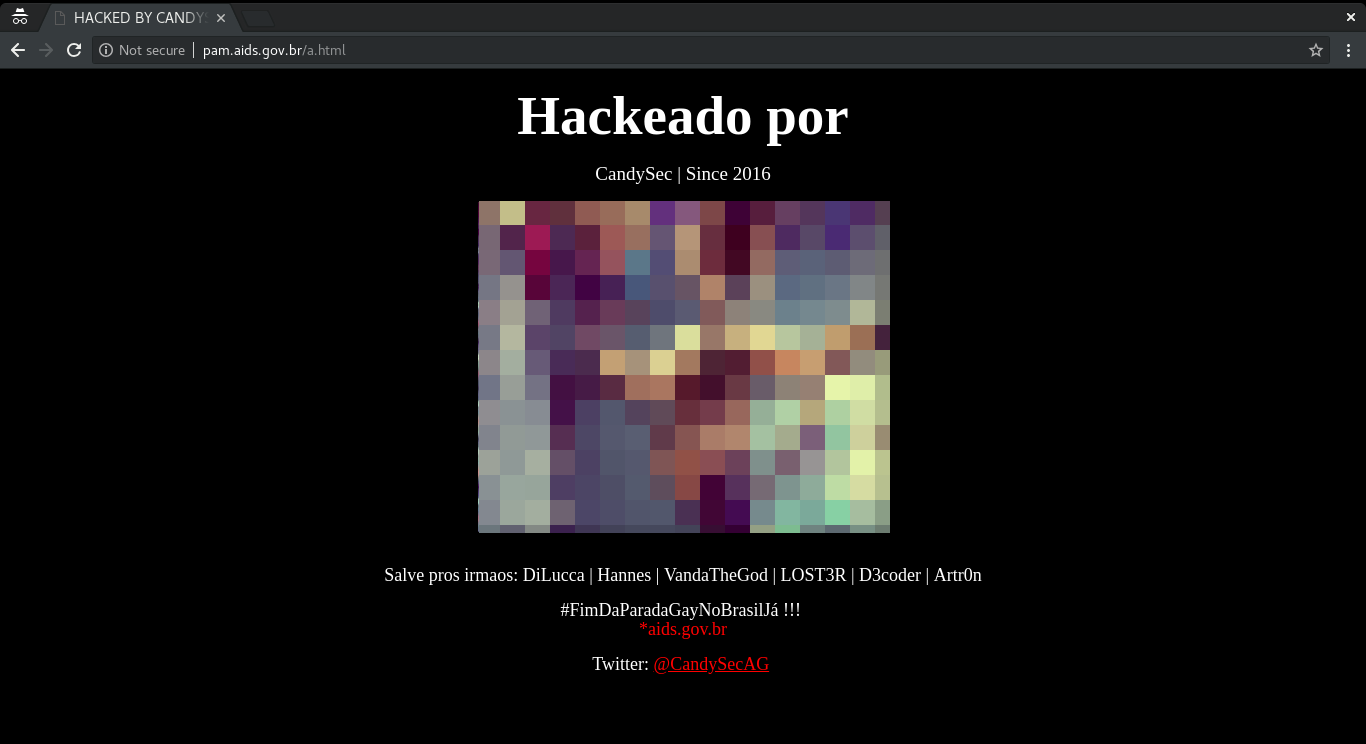

Esse ataque marca o retorno de ações de desfiguração de página de CandySec, o último registro mencionado pelo Lab foi em agosto de

…