Já abordamos aqui no Lab a prática recorrente entre usuários: o uso repetido de senhas padrão ou senhas pouco complexas. Nas postagens o uso de um ativo institucional (conta de e-mail) para fins pessoais e os perigos de uso de senhas padrão expusemos exemplos concretos dos riscos associados a esse comportamento desidioso.

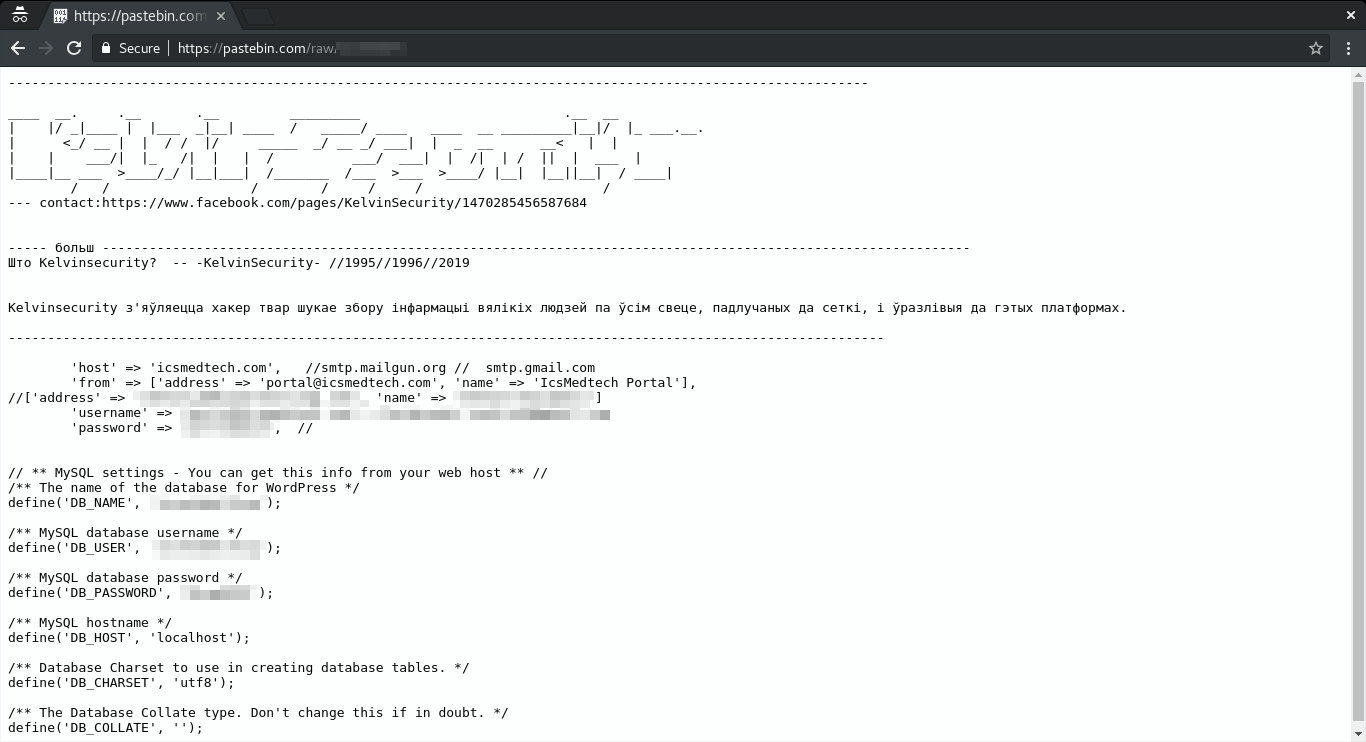

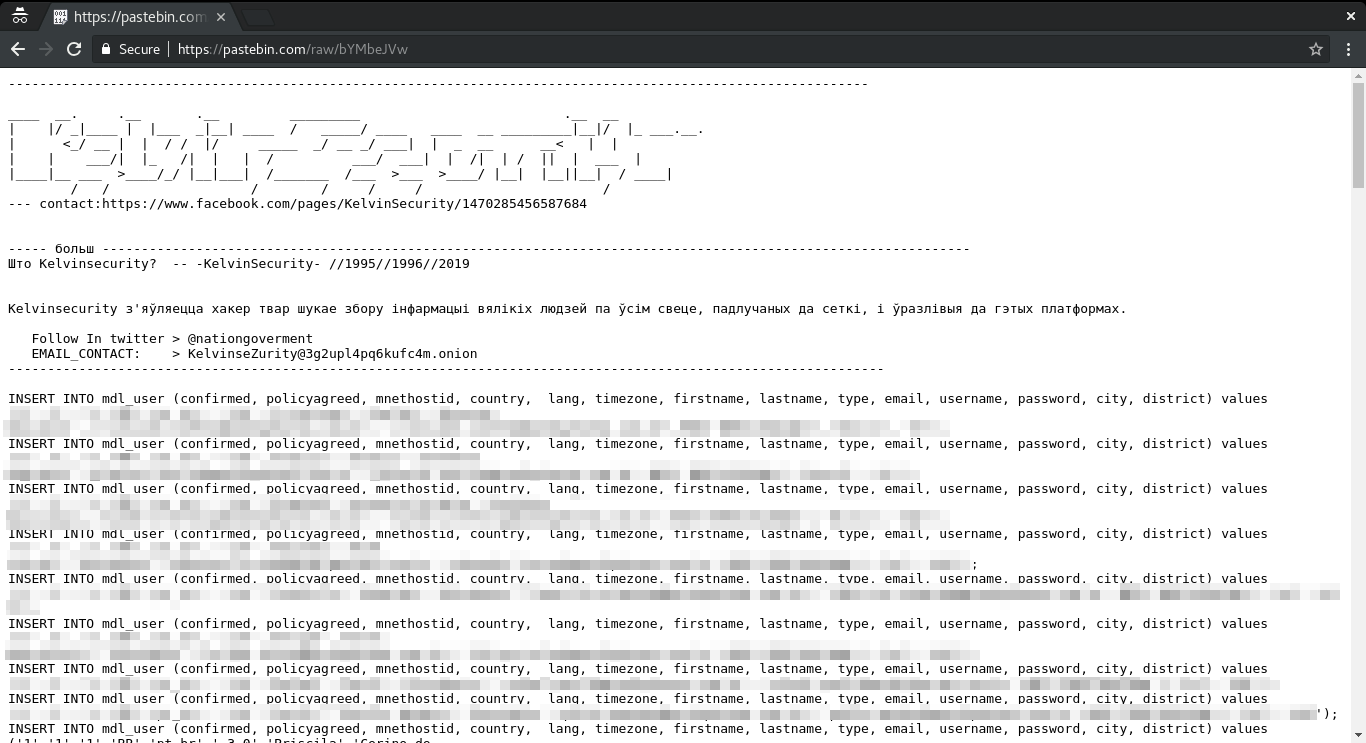

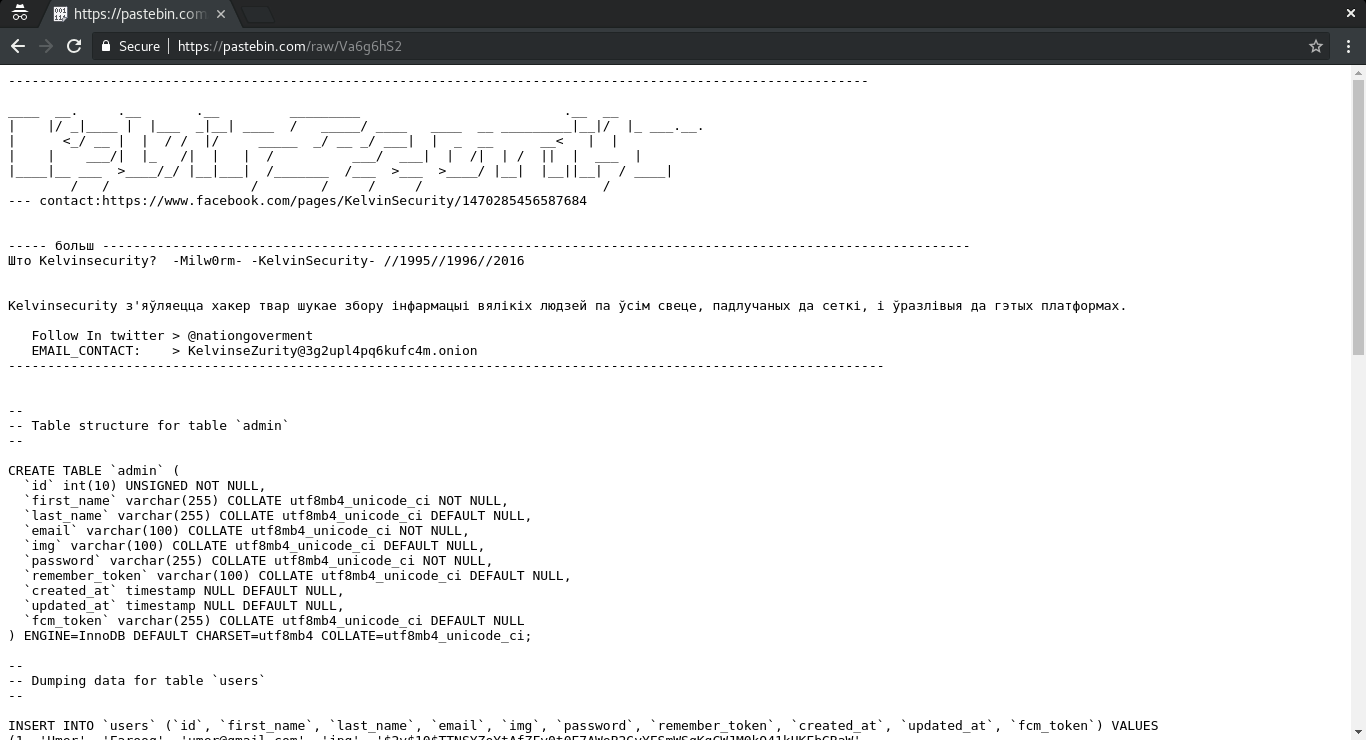

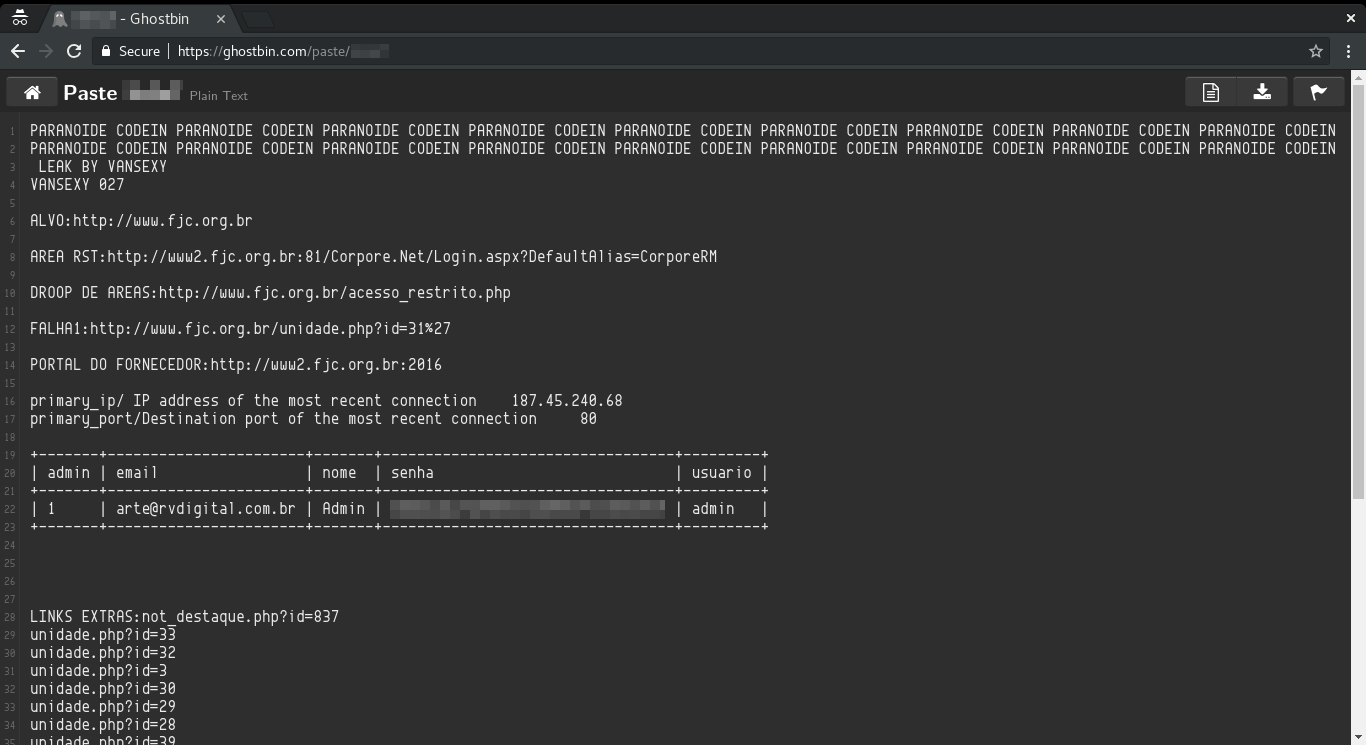

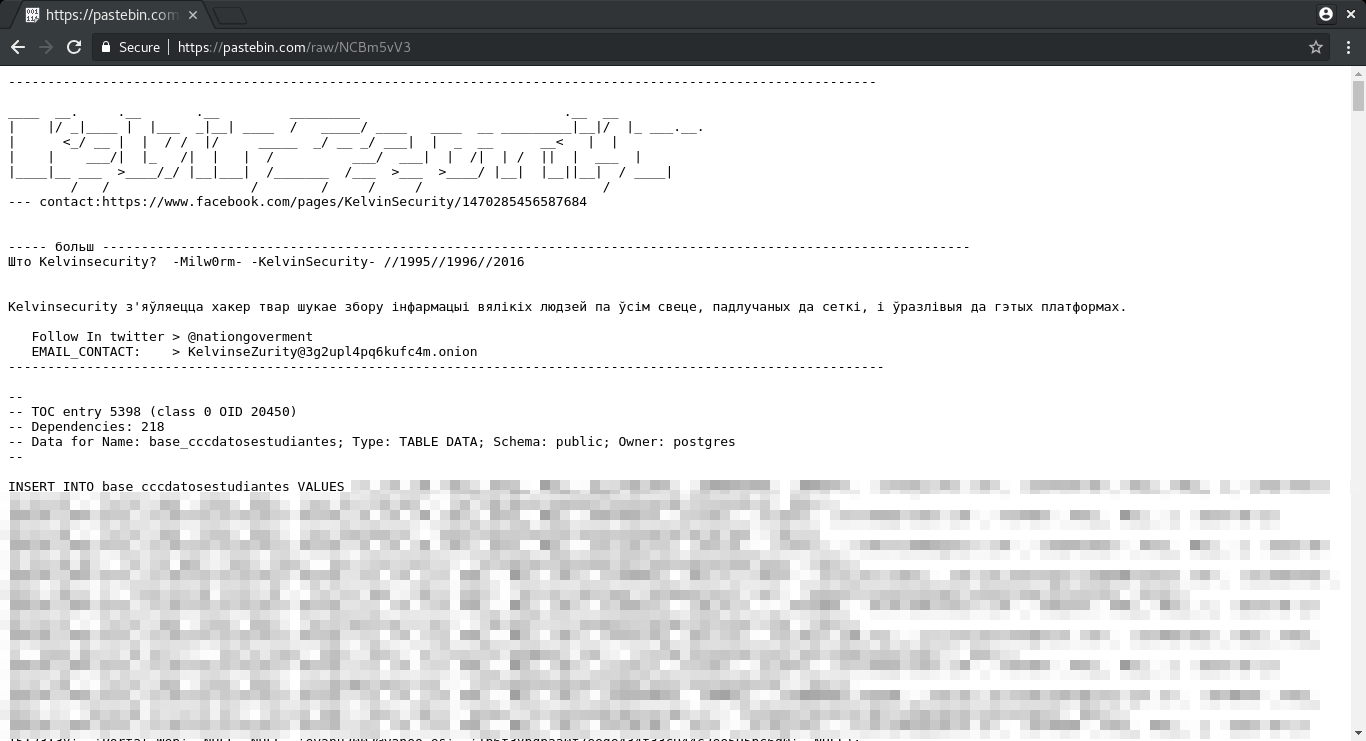

Identificamos a divulgação de credenciais de acesso (usuário e senha) com frequência diária. Por isso, optamos por realizar uma análise dos resultados desses vazamentos como amostragem da prática dos

…