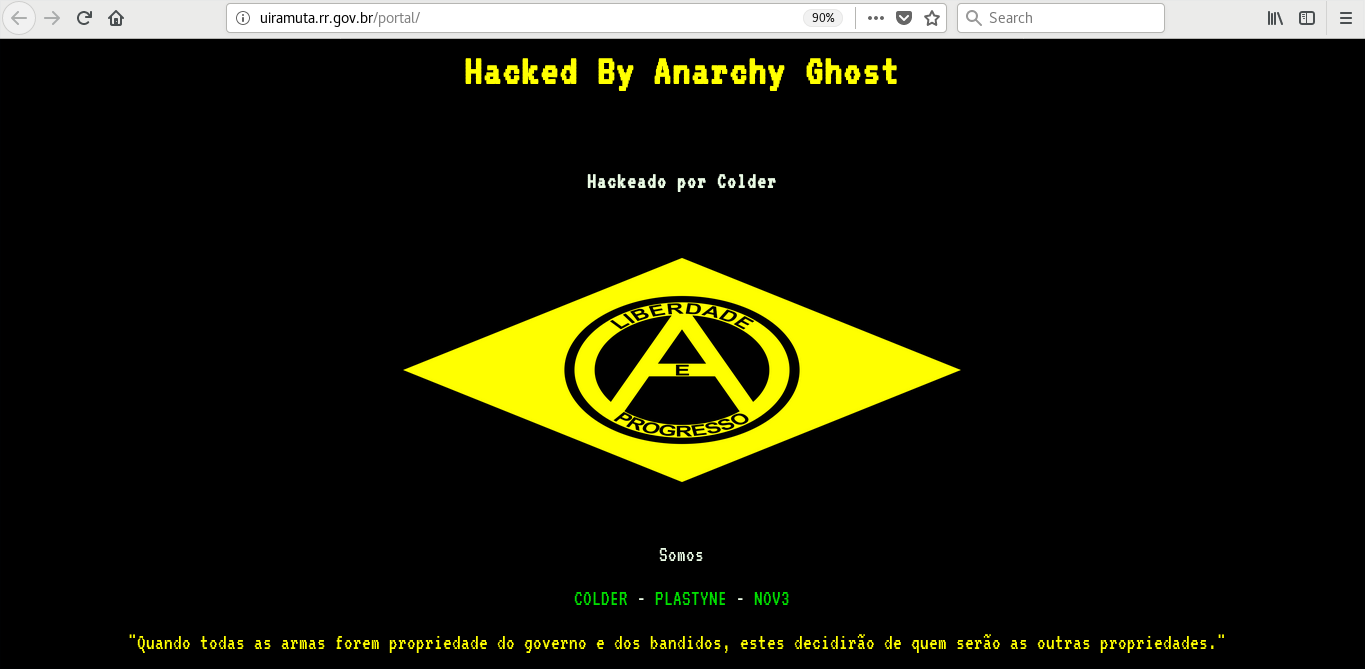

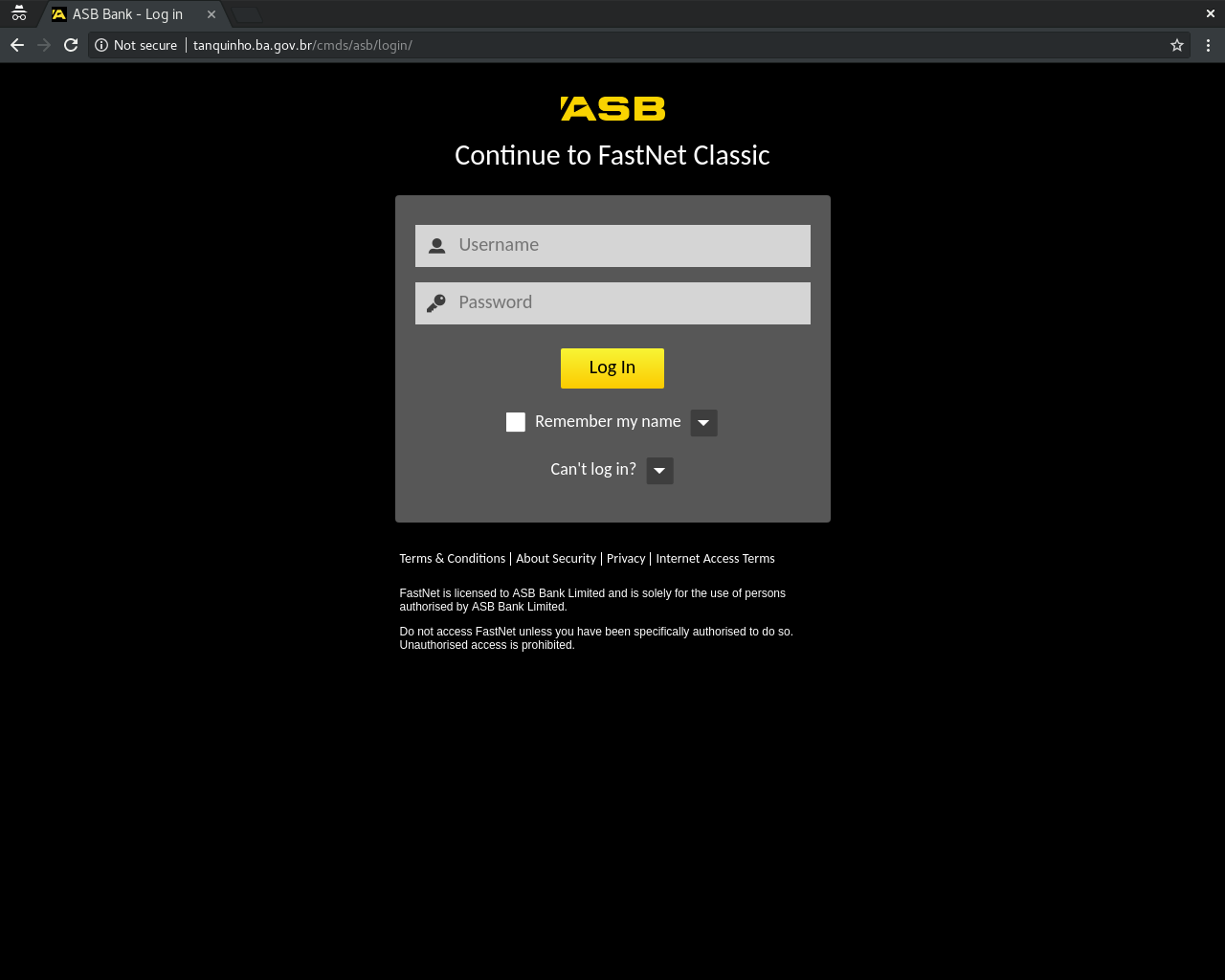

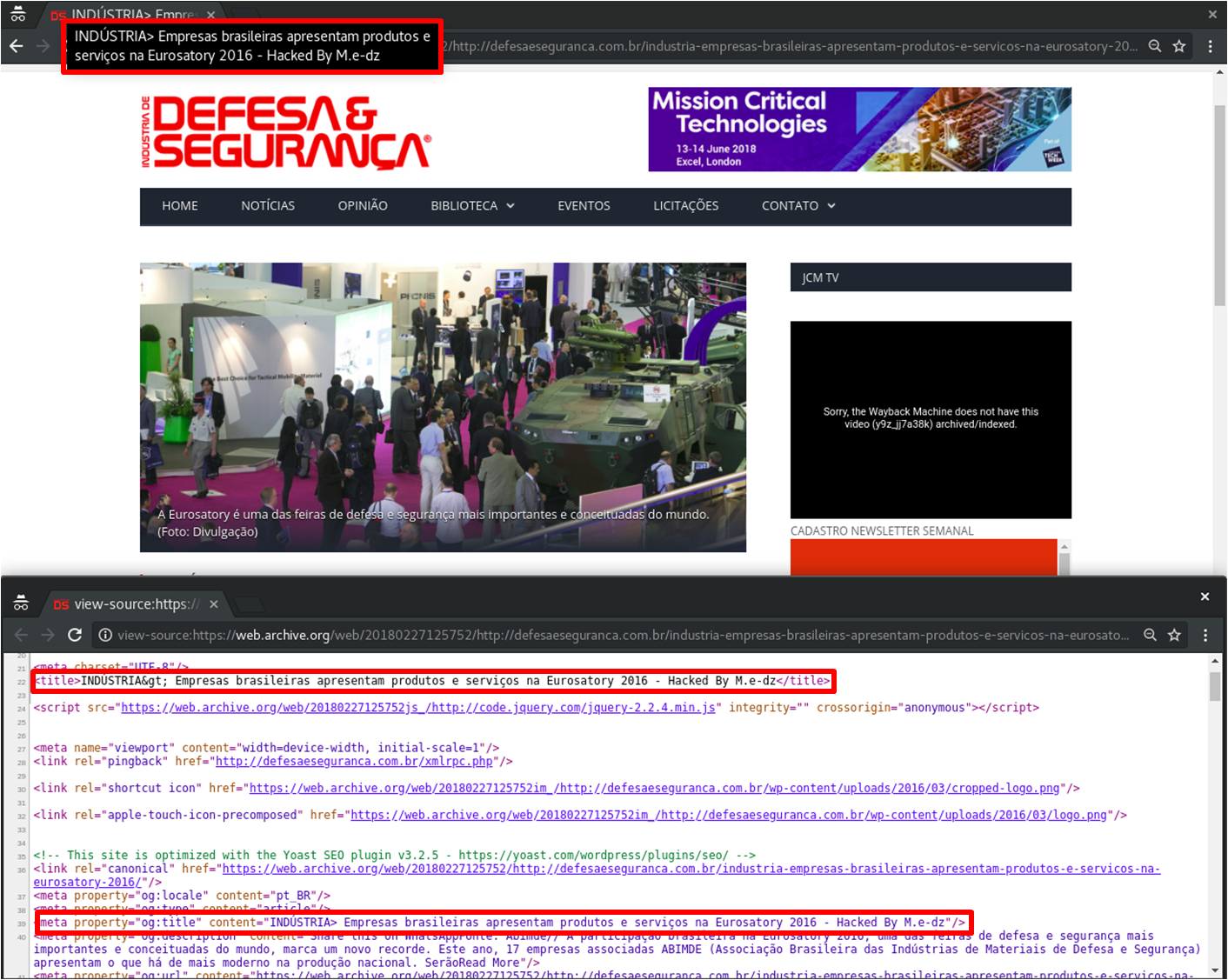

A desfiguração de página é um dos ataques registrados com maior frequência em redes brasileiras. Em geral, é vista como um constrangimento (alteração do conteúdo da página) sem consequências severas. Mas o impacto dessas ações nem sempre está limitado, como vimos nos posts sobre a a invasão de Roraima e a saga de Roraima os prejuízos de um deface podem escalar rapidamente.

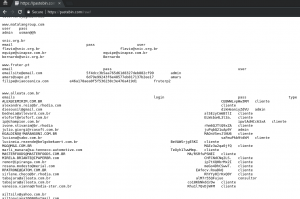

Existe também a crença de que as ações de desfiguração não requerem conhecimento técnico sofisticado (de fato

…

…

…