A assessoria de imprensa da Certisign foi consultada pelo Lab previamente a publicação desse artigo, como forma de conduzir a divulgação responsável do incidente. Foi enviada a seguinte nota de esclarecimento:

“A Certisign informa que o conteúdo (códigos) publicado não contém e não compromete as informações e os dados de clientes, parceiros e fornecedores. O incidente foi restrito a dois servidores inativos que não fazem parte da infraestrutura tecnológica da empresa desde 2017. Os dados divulgados referem-se a arquivos internos de configuração de servidor. A empresa esclarece, também, que o conteúdo divulgado, claramente, foi manipulado e adulterado, porque contém dados de eventos de 2018, quando os servidores já tinham sido desativados.

Por fim, a Certisign ressalta que não foram expostas outras aplicações e que o incidente não afetou, de nenhuma forma, a Infraestrutura de Chaves Públicas Brasileira – ICP-Brasil, Certificados Digitais ou chaves privadas, uma vez que ficam em ambientes isolados submetidos a robustos controles de segurança.”

“A Certisign informa que o conteúdo (códigos) publicado não contêm e não compromete as informações e os dados de clientes, parceiros e fornecedores. O incidente foi restrito a doisservidores inativos que não fazem parte da infraestrutura tecnológica da empresa desde 2017. Os dados divulgados referem-se a arquivos internos de configuração de servidor. A empresa esclarece, também, que o conteúdo divulgado, claramente, foi manipulado e adulterado, porque contém dados de eventos de 2018, quando os servidores já tinham sido desativados.

Por fim, a Certisign ressalta que não foram expostas outras aplicações e que o incidente não afetou, de nenhuma forma, a Infraestrutura de Chaves Públicas Brasileira – ICP-Brasil, Certificados Digitais ou chaves privadas, uma vez que ficam em ambientes isolados submetidos a robustos controles de segurança.”

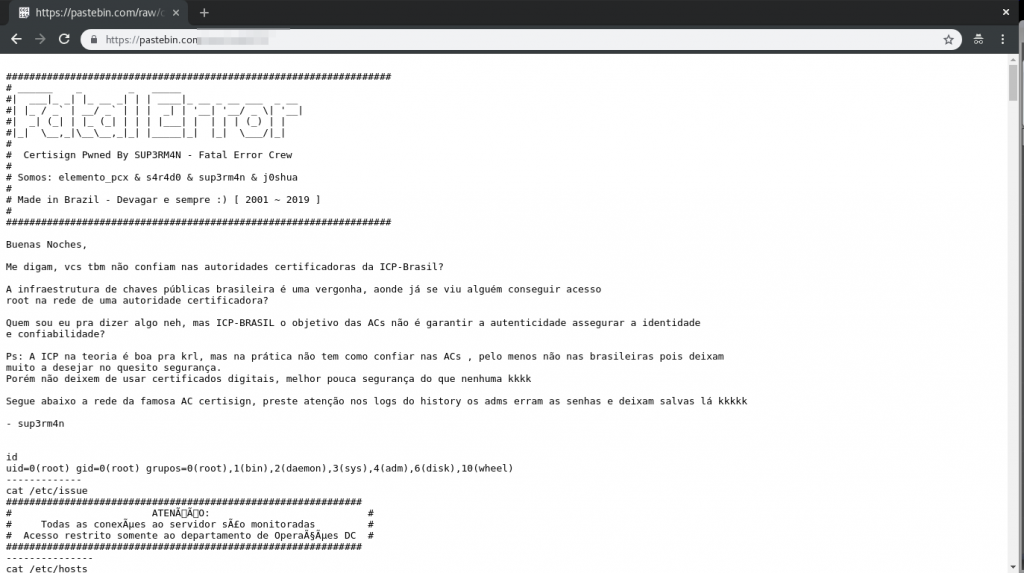

Identificamos, em 09/01/19, publicação no site de compartilhamento de texto Pastebin que pode indicar invasão da infraestrutura da Certisign Autoridade Certificadora.

A ação foi reivindicada pelo hacker brasileiro, Sup3rm4n, integrante do mítico grupo brasileiro Fatal Error Crew, responsáveis por mais de 2000 desfigurações de página e mais de uma centena de vazamentos de organizações de alto perfil (p.ex. C&A, Boa Vista SCPC, Exército Argentino).

Há uma mensagem indicando as motivações que levaram Sup3rm4n a realizar o ataque contra a Certisign:

Buenas Noches,

Me digam, vcs tbm não confiam nas autoridades certificadoras da ICP-Brasil?

A infraestrutura de chaves públicas brasileira é uma vergonha, aonde já se viu alguém conseguir acesso

root na rede de uma autoridade certificadora?

Quem sou eu pra dizer algo neh, mas ICP-BRASIL o objetivo das ACs não é garantir a autenticidade assegurar a identidade

e confiabilidade?

Ps: A ICP na teoria é boa pra krl, mas na prática não tem como confiar nas ACs , pelo menos não nas brasileiras pois deixam

muito a desejar no quesito segurança.

Porém não deixem de usar certificados digitais, melhor pouca segurança do que nenhuma kkkk

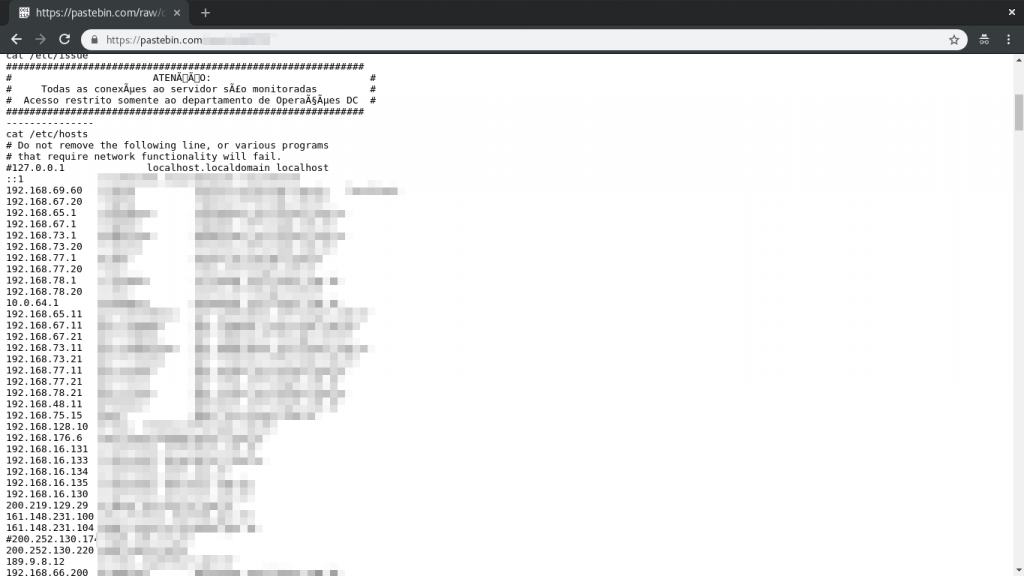

Segue abaixo a rede da famosa AC certisign, preste atenção nos logs do history os adms erram as senhas e deixam salvas lá kkkkk

sup3rm4n

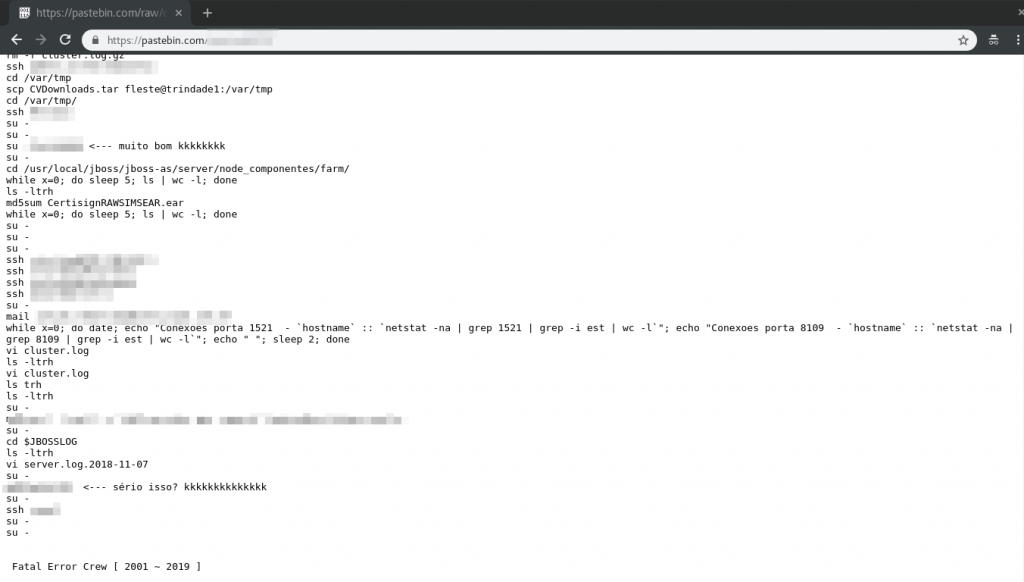

Na publicação da Certisign Autoridade Certificadora há grande volume de dados, dentre os quais logs do servidor invadido. Neles é possível observar em texto claro algumas senhas utilizadas pela Certisign.

Esse é o segundo incidente envolvendo a Certisign publicado pelo Lab. Em 14/09, foi detectado vazamento de dados de autoria de Barkma Turkiev, embora o conteúdo publicado nesse leak seja distinto do anterior.

Vale destacar que em alguns pontos do vazamento é possível observar que a execução de comandos ocorreu com datas de 07 de janeiro, além disso há nomes de arquivos de log que fazem referência à 2018-11-07 (linha 637 do paste – vide imagem 2 do post).