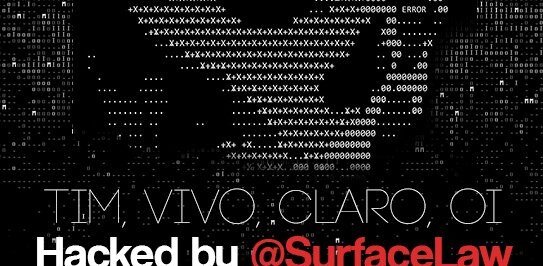

Novamente o grupo brasileiro Cynosure Team, formado pelos integrantes ~Zero, TheCrypt666, Keos, Blackless, TyoF1U, Mrx, Lp, malt1, Rici144, Hábil, realizou ação de vazamento de dados. A vítima dessa vez foi a Polícia Civil do Estado de São Paulo.

As imagens divulgadas pelo grupo sugerem que os acesso obtidos permitiram acesso a tabelas que incluem nomes de usuários da aplicação (policiais) e informações sobre suspeitos de crimes em São

…