Identificamos sequência de desfigurações de página do contra municípios do Estados do Piauí.

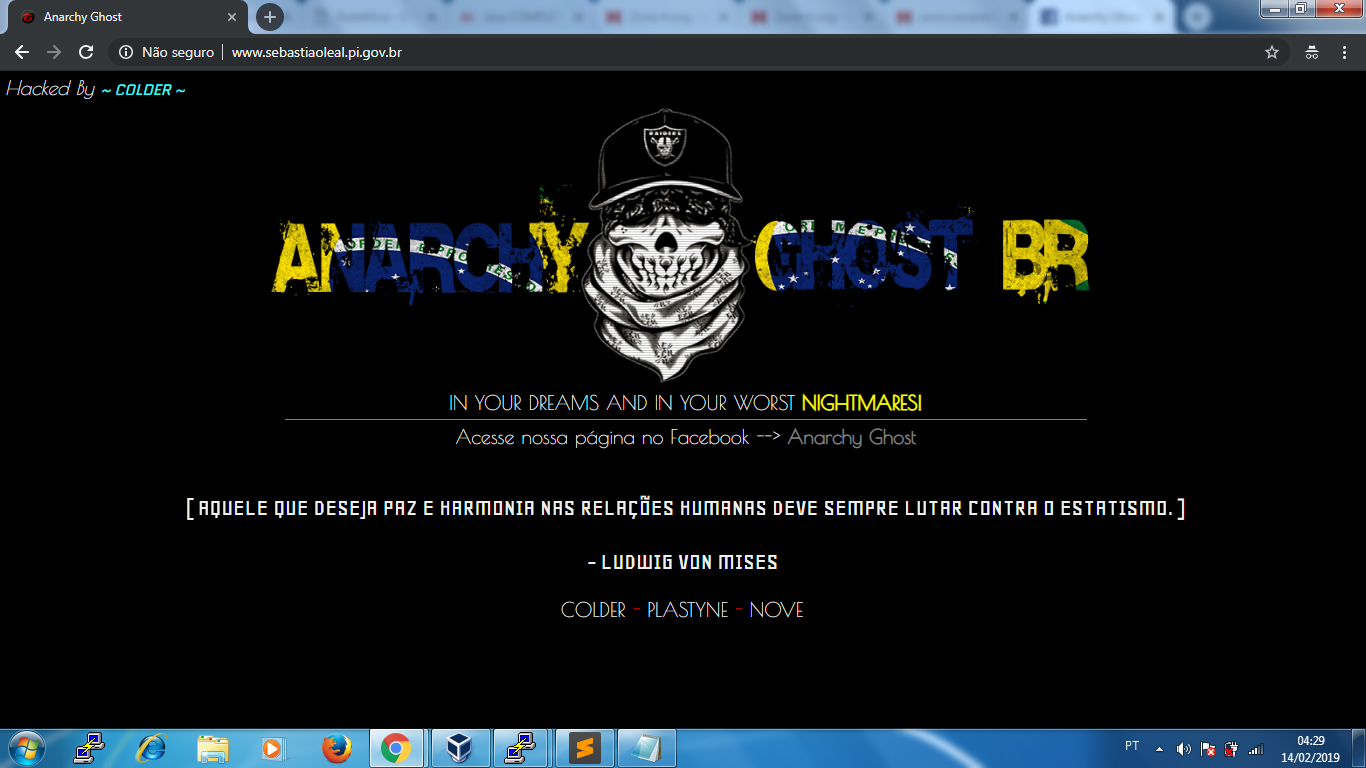

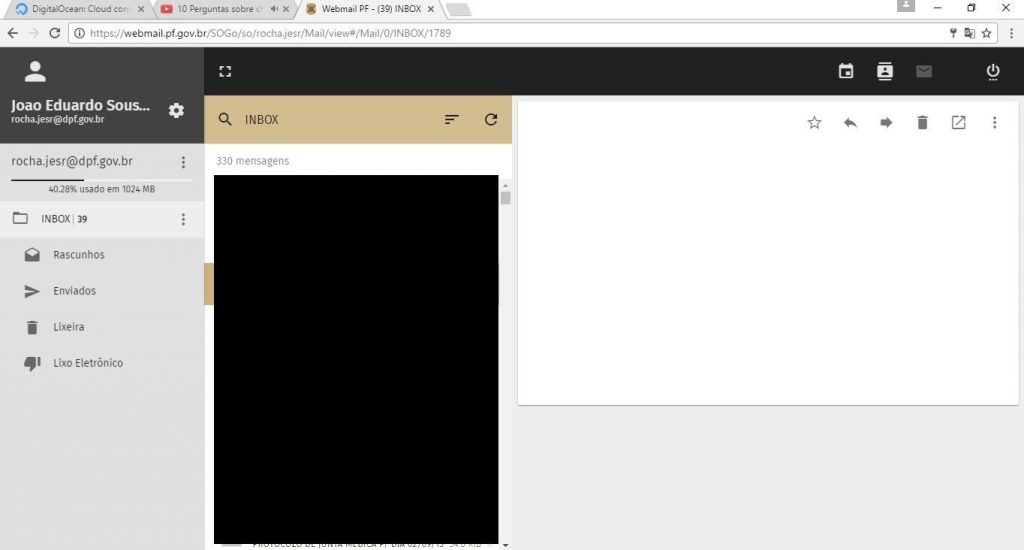

O grupo brasileiro Anarchy Ghost, pelos seus integrante Colder, foi responsável por 14 desfigurações de página.

- http://www.sebastiaoleal.pi.gov.br

- http://www.regeneracao.pi.gov.br

- http://www.jurema.pi.gov.br

- http://www.demervallobao.pi.gov.br

- http://www.hugonapoleao.pi.gov.br

- http://www.camarauniao.pi.gov.br

- http://www.camaracurralinhos.pi.gov.br

- http://www.canavieira.pi.gov.br

- http://www.curralinhos.pi.gov.br

- http://www.tanquedopiaui.pi.gov.br

- http://www.campinasdopiaui.pi.gov.br

- http://www.barradalcantara.pi.gov.br

- http://www.saofranciscodopiaui.pi.gov.br

- http://www.camaracocal.pi.gov.br

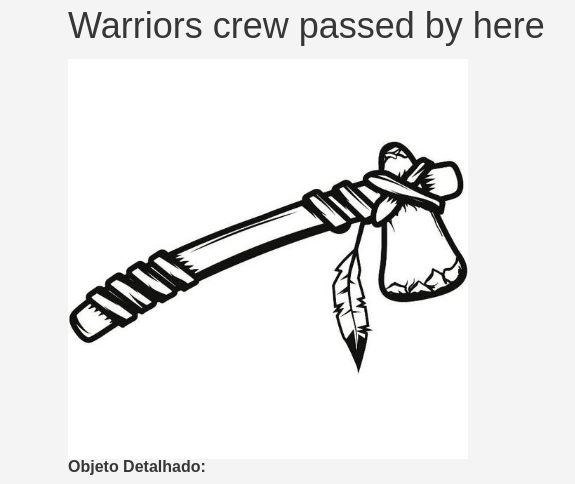

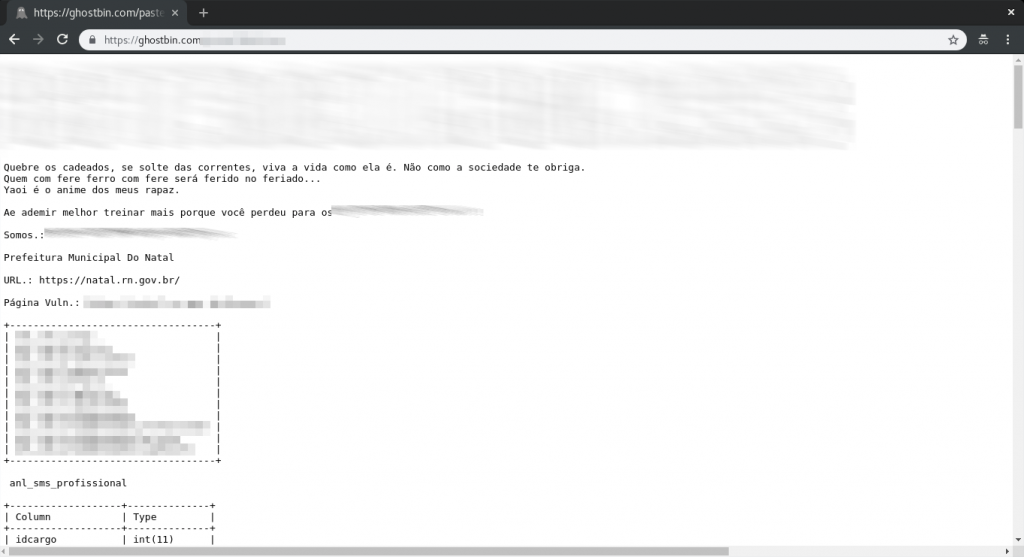

As ações tem caráter de ativismo político – ação recorrente por parte do Anarchy Ghost – conforme se observa da citação deixada no deface:

…

…

…

…

…