Identificamos publicação, em 09/09, que apresenta denúncia de usuários de site de pedofilia. Segundo texto no vazamento, os dados expostos seriam credenciais de acesso (usuário e senha) utilizados para acesso em página que divulga o material pedófilo.

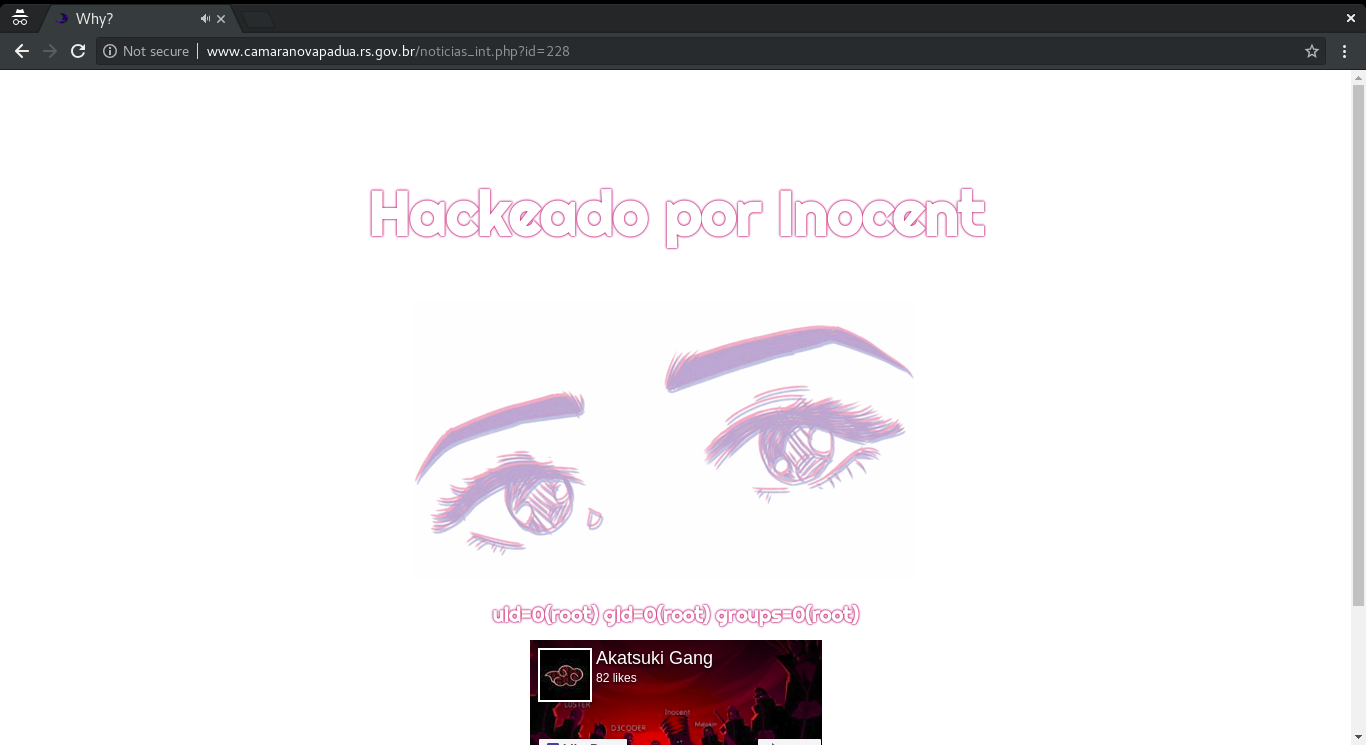

O vazamento foi publicado por Peniche e Sr.Storm, vinculados ao grupo ASG Team, como forma de denunciar esse comportamento inaceitável.

Clique aqui para acessar a publicação original no Ghostbin.

O grupo ASG Team

…