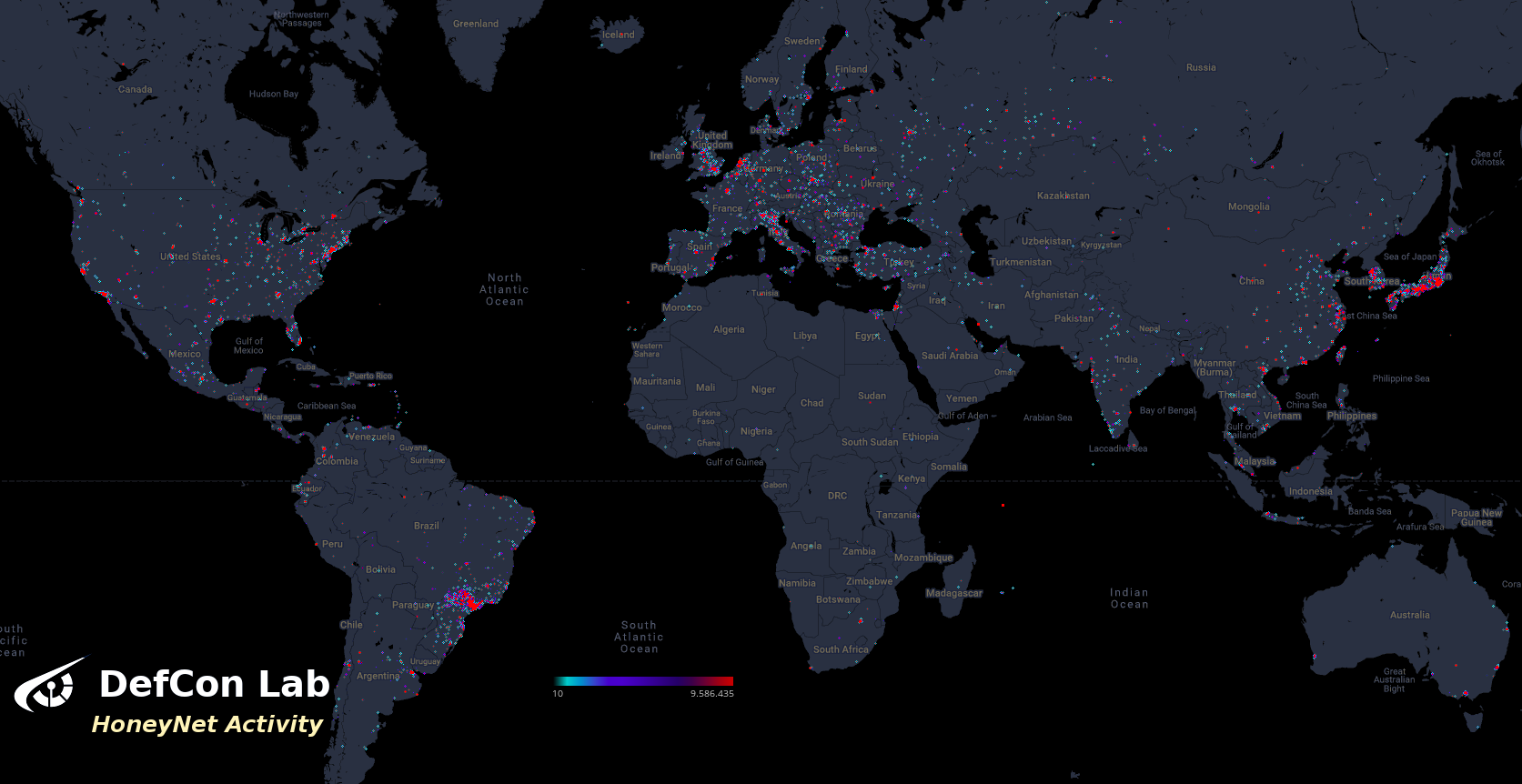

Essa não é a primeira vez que o Parque Tecnológico de Itaipu (PTI) é objeto de artigo aqui no Lab. Já falamos sobre evidências de mineração de criptomoedas e de cadastro de IP do PTI em Blacklist por ser origem de tráfego malicioso, inclusive por ataque de força bruta contra servidores SSH (em Itaipu e os Bots: a odisseia continua).

Nossa experiência tem demonstrado que esse tipo de tráfego normalmente é gerado mais devido a presença de bots maliciosos dentro da rede. Eles

…