Identificamos publicação que anuncia a comercialização de acesso a vários tipos de informação da Venezeula. Entre os dados que estariam disponíveis se incluem informações de: Political Groups, E-mails, Political Leaders, Private Information, President’s Information, Bank Information, Passwords, Police Information e Access to Intranet Systems..

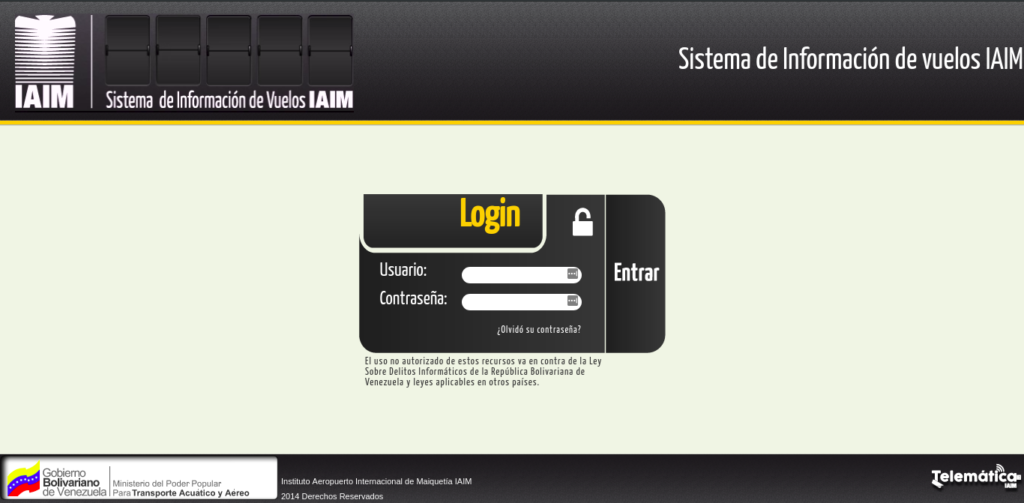

Não há uma amostra dos dados para download, contudo há um print de uma tela que permite observar os campos de usuário e senha que seriam de alguma entidade policial venezuelana (contendo 7.284 linhas).

Outra amostra de dados apresenta é inusitada:

…