Com a proximidade das eleições o clima de acirramento político no Brasil se amplia a patamares inéditos na história recente. Como a dimensão cibernética não existe no vácuo, reflete esse panorama político-ideológico. Ela é, contudo, agravada pela capacidade ofensiva demonstrada por diversos hackers e/ou grupos brasileiros. Se para causar impacto presencial manifestantes precisam de um contingente grande de pessoas para bloqueio de vias públicas, hackers e/ou grupos podem manejar grandes ataques de negação de serviço com poucos recursos financeiros

…Tag: Vulnerabilidade

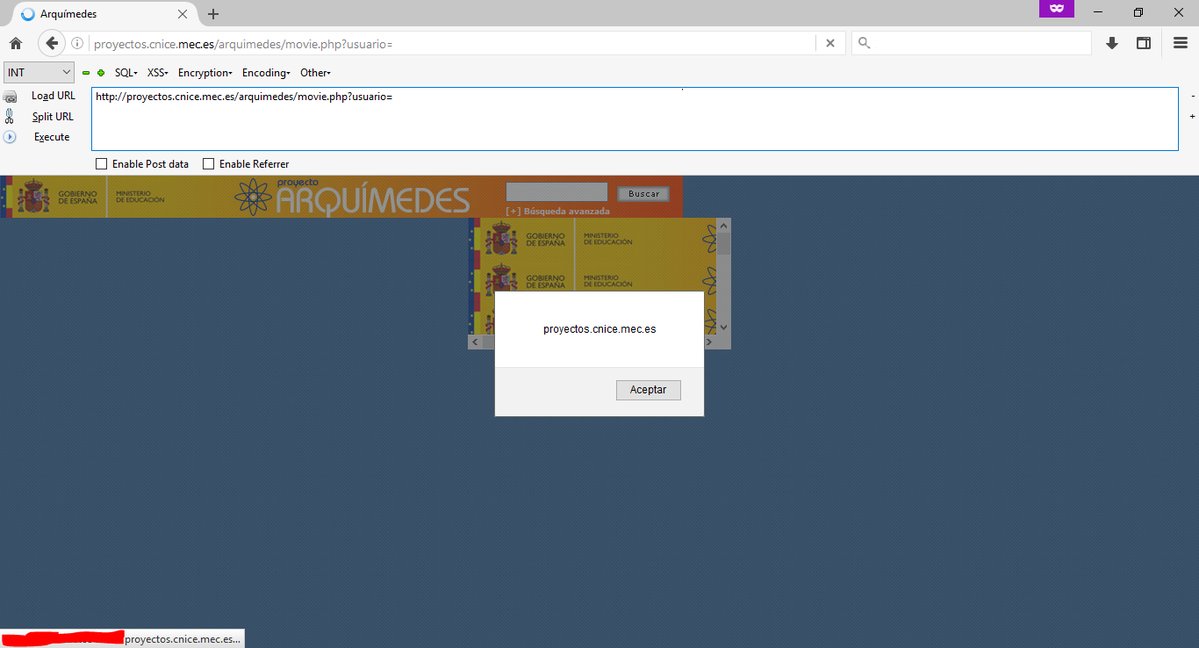

Identificamos, em 01/10, nova publicação no Twitter que indica a descoberta de vulnerabilidades de Cross-Site Scripting na Universidad de La Laguna (Espanha) e de injeção de SQL (SQLi) acompanhada de vazamento de dados da Universidad de Oviedo (Espanha).

É mais uma descoberta de vulnerabilidade na sequência de ações ofensivas pelo hacker pathmode (ao menos cinco publicações no Lab). Nessa ocasião há motivação político-ideológica indicada para as ações, qual seja, adesão as #OpCatalunya, #FreeCatalonia e

…Identificamos, em 01/10, nova sequência de publicações nos sites de compartilhamento de texto Pastebin e Ghostbin contendo vazamento de dados (New Jersey Institute of Technology) e a publicação de uma série de páginas suscetíveis a Cross-Site Scripting (XSS).

As ações foram novamente realizadas pelo hacker brasileiro Knush Yukasan. Não foi identificada motivação político-ideológica ou qualquer justificativa para as ações.

…Identificamos, em 27/09, novas publicações no Twitter que indicam a descoberta de vulnerabilidades de Cross-Site Scripting (XSS) em municípios brasileiros e entidades públicas malaias pelo hacker KnushYukasan: Santana/AP, Ji-Paraná/RO, Instituto de Zootecnia/SP, Malaysian Institute of Road Safety Research (MIROS) e Batang Padang.

Identificamos publicação do hacker KnushYukasan no site de compartilhamento de texto Ghostbin, a qual indica a descoberta de vulnerabilidades de injeção de SQL (SQLi) em entidades brasileiras, peruanas, venezuelanas, mexicanas e malaias.

…Identificamos, em 27/09, novas publicações no Twitter que indicam a descoberta de vulnerabilidades de Cross-Site Scripting (XSS) em sistemas do governo do Estado de Rondônia pelo hacker GhosYet.

É a sexta publicação de descoberta de vulnerabilidade pelo hacker GhosYet aqui no Lab (Link1, Link2, Link3, Link4 e Link5). A reiteração na divulgação de vulnerabilidades é demonstração da capacidade técnica de

…Identificamos, em 27/09, novas publicações no Twitter que indicam a descoberta de vulnerabilidades de Cross-Site Scripting (XSS) em cinco entidades públicas de diferentes países pelo hacker pathmode: Instituto Nacional de Aeronáutica Civil (Venezuela), Casa de la Cultura Ecuatoriana (Equador), Universidad de Salamanca e Universidad de León (Espanha).

Além disso, o hacker pathmode publicou o que parece ser evidência de acesso à área restitra da Universitat Rovira i Virgili (URV), situada na Catalunha, Espanha.

É a quarta publicação que contém várias vulnerabilidades descobertas pelo hacker pathmode (

Identificamos, em 27/09, novas publicações no Twitter que indicam a descoberta de vulnerabilidades de Cross-Site Scripting (XSS) em municípios brasileiros pelo hacker GhosYet: São Paulo/SP e Duque de Caxias/RJ.

É mais uma descoberta de vulnerabilidade na sequência de ações ofensivas pelo hacker GhosYet (Link1, Link2, Link3 e Link4). Novamente não foi identificada motivação político-ideológica ou qualquer justificativa para as

…Identificamos, em 26/09, novas publicações no Twitter que indicam a descoberta de vulnerabilidades de Cross-Site Scripting (XSS) em quatro entidades públicas espanholas: Ministerio de Cultura, Educación y Deporte, Ministerio de Agricultura, Pesca y Alminetación, Diputación de Salamanca e Instituto Nacional de Estadística de España.

É mais uma descoberta de vulnerabilidade na sequência de ações ofensivas pelo hacker pathmode (Link1 e Link2). Novamente não foi identificada motivação político-ideológica ou qualquer justificativa para as

…Identificamos, em 22/09, publicação no site de compartilhamento de texto Ghostbin contendo quatro vazamento de dados de instituições públicas brasileiras: IBGE, SEFAZ/GO, portal Interlegis e Secretaria de Saúde/SP.

Os dados demonstram uma sequência de ações realizadas pelo grupo de pesquisadores da Ruby of Security em servidores FTP. A motivação para as ações foi indicada no paste como a revelação de falhas detectadas.

Os dados indicam que há grande quantidade de informações sobres seus alvos nos servidores

…