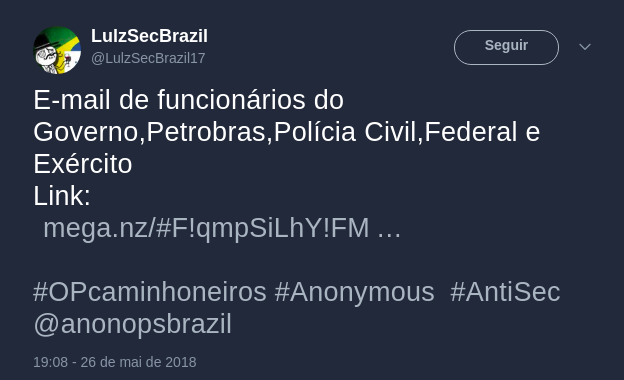

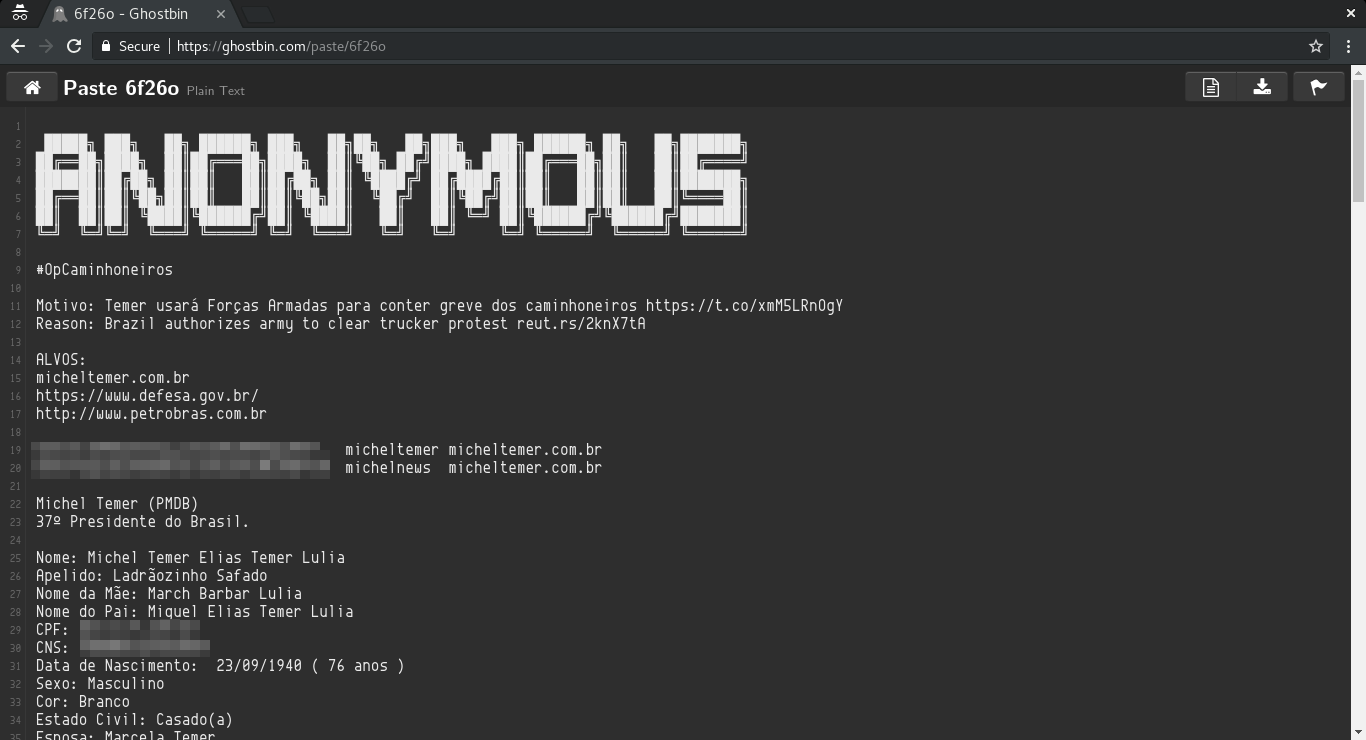

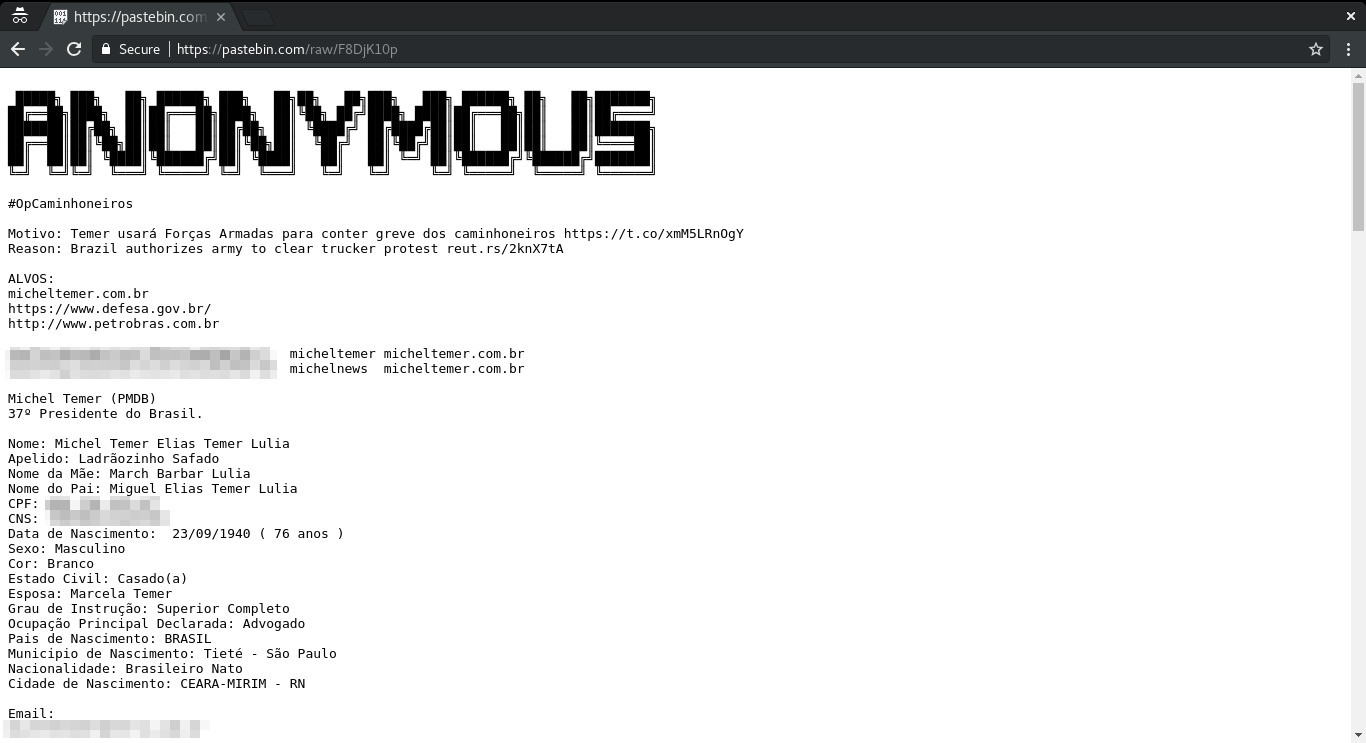

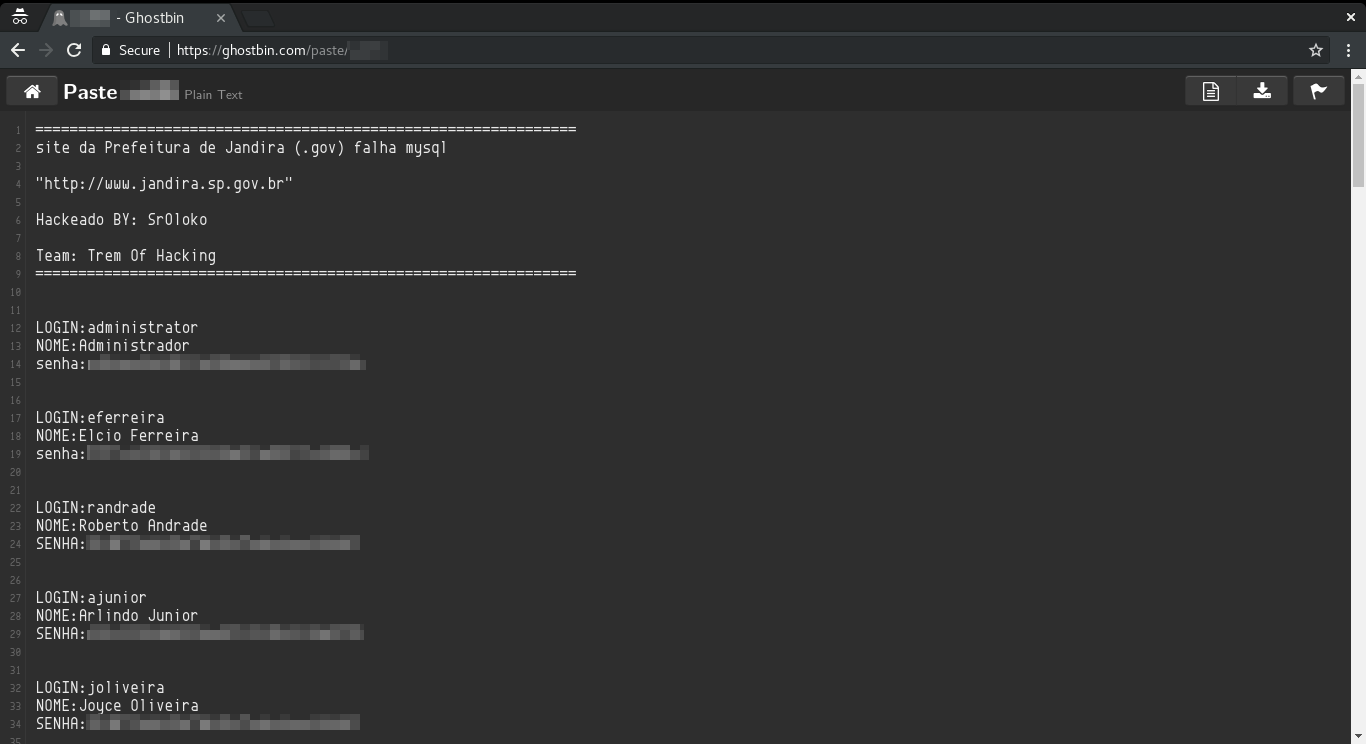

Identificamos nova publicação no site de compartilhamento de arquivos mega.nz contendo lista de endereços de correio eletrônico de diversas entidades públicas. A ação tem perfil hacktivista, pois foi vinculada à #OpCaminhoneiros.

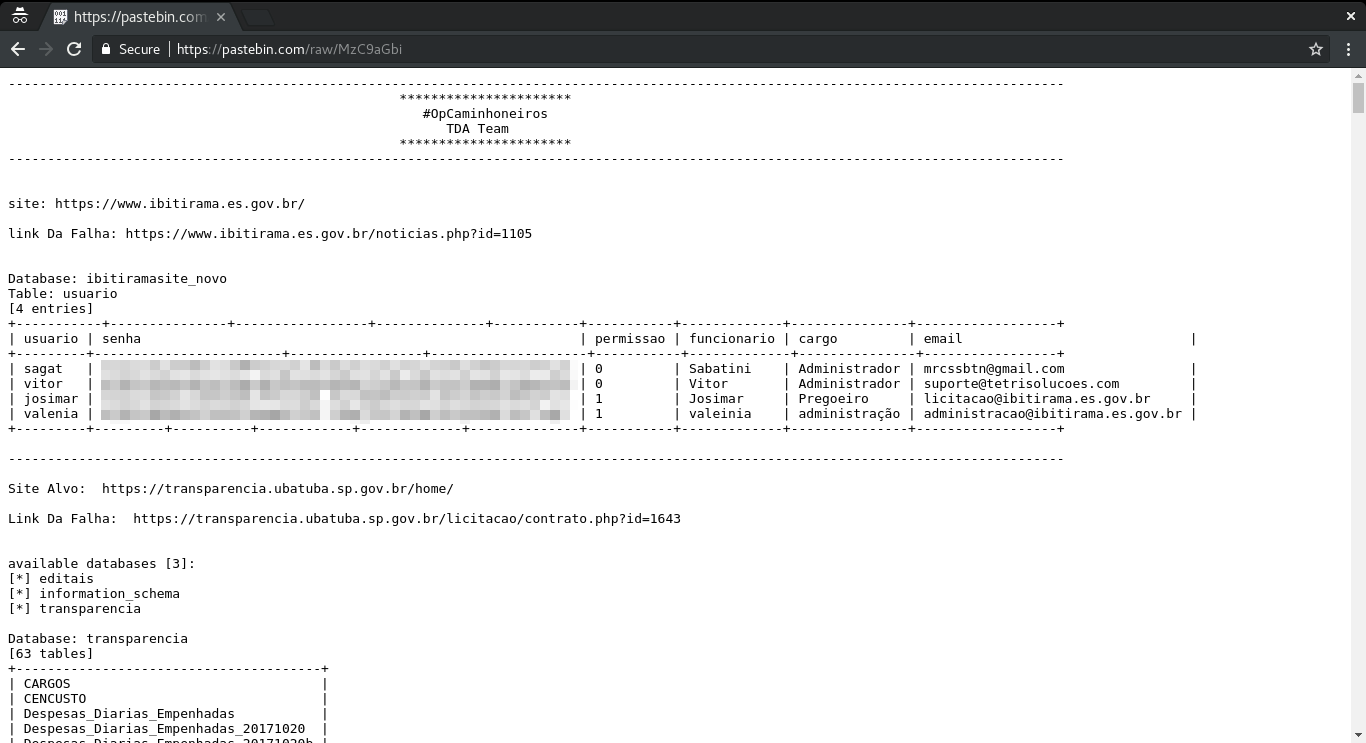

São 22 arquivos de texto – cerca de 27 Mb – contando lista de e-mails de entidades públicas e

…