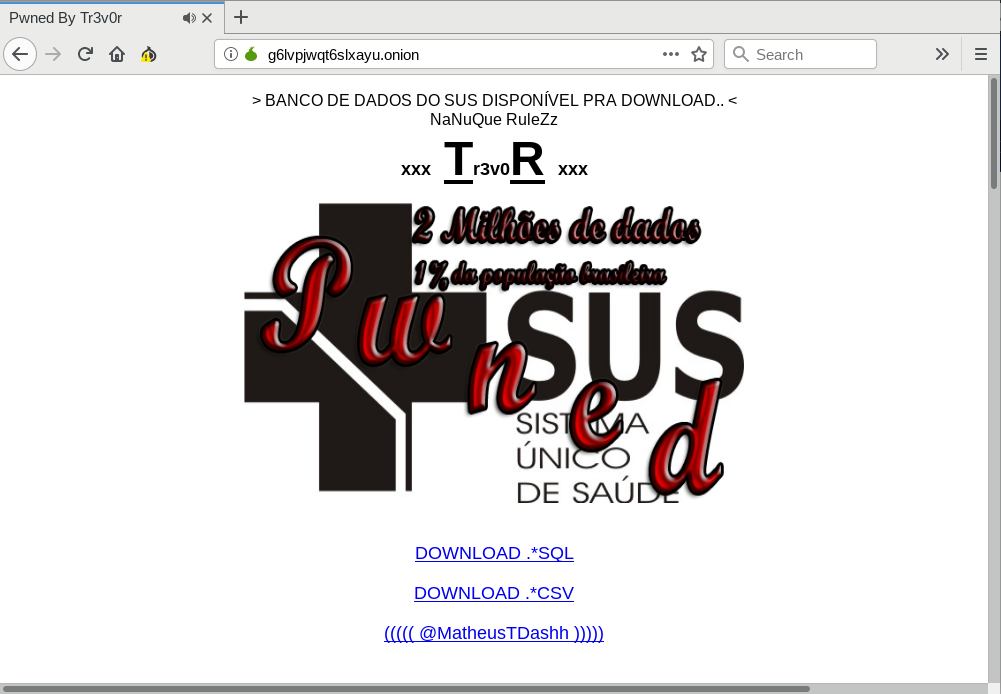

Após os vazamentos do grupo APT34 / OilRig, identificamos novas publicações do que seriam telas de acesso ao Comando e Controle (C2) utilizadas pelo MuddyWater, outro grupo/APT vinculado ao governo iraniano.

Se os dados forem legítimos, fontes abertas validam alguns nomes de usuários e entidades onde trabalham, o grupo hacker iraniano MuddyWater tem vítimas em 10 países diferentes, incluindo funcionários da Organização das Nações Unidas (ONU), empresas de comunicação no Líbano e do governo dos Estados Unidos.

As imagens publicadas indicam

…