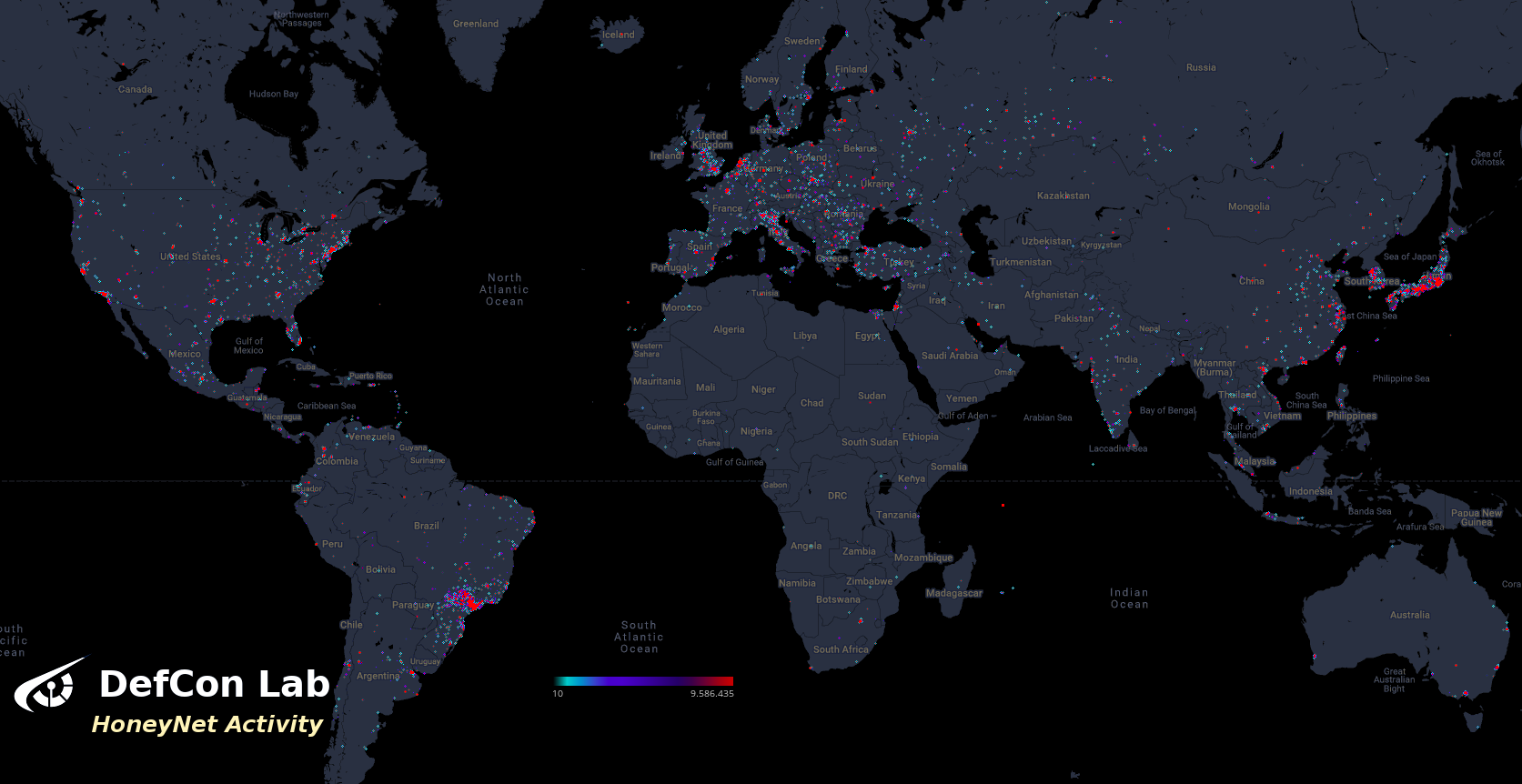

Identificamos que o endereço IP 131.221.217.xxx apresenta na porta 31xx um serviço de proxy aberto (open proxy) para a Internet. Esse IP pertence ao bloco 131.221.216.0/22, que está vinculado ao ISP da Empresa de Tecnologia da Informação e Comunicação do Estado do Pará (Prodepa) e alocado para o Departamento de Trânsito do Estado do Pará (Detran-PA).

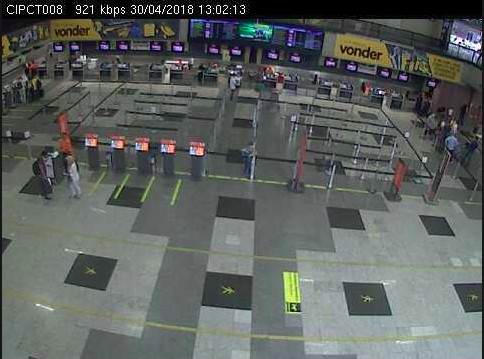

A título de prova de conceito, configuramos o navegador para o IP e porta descobertos. Em seguida acessamos o site iplocation.net. Para nossa surpresa, a

…